VIRENDEFINITION

Virentyp: Virus / Bug / Malware

Auch bekannt als: CVE-2014-6271

Was ist der Bash-Bug-Virus?

Der Bash-Bug, auch bekannt als Shellshock-Schwachstelle, stellt eine schwerwiegende Bedrohung für alle Benutzer dar. Die Bedrohung nutzt die Bash-Systemsoftware aus, die bei Linux- und Mac OS X-Systemen zum Einsatz kommt, und ermöglicht es Hackern, die Kontrolle über elektronische Geräte zu übernehmen. Ein Angreifer kann einfach Befehle auf Systemebene ausführen – mit denselben Berechtigungen wie die betroffenen Dienste.

Der Fehler ermöglicht es Hackern, remote eine schädliche Programmdatei an eine Variable anzuhängen, die ausgeführt wird, wenn Bash aufgerufen wird.

In den meisten Fällen, die derzeit im Internet beschrieben werden, greifen Kriminelle remote Webserver an, auf denen CGI-Skripte gehostet werden, die in Bash geschrieben wurden.

Zum jetzigen Zeitpunkt wurde die Schwachstelle bereits für böswillige Zwecke ausgenutzt – zur Infektion von Webservern mit Malware sowie bei Hacker-Angriffen. Unsere Forscher suchen ständig nach neuen Proben und Anzeichen von Infektionen, die auf dieser Schwachstelle beruhen. Weitere Informationen über diese Malware werden in Kürze veröffentlicht.

Die Schwachstelle liegt im Bash-Befehlszeilen-Interpreter und erlaubt es Angreifern, Befehle auf Systemebene an die Bash-Umgebungsvariablen anzuhängen.

So funktioniert der Bash-Bug

Wenn auf einem Webserver ein CGI-Skript vorhanden ist, liest dieses Skript bestimmte Umgebungsvariablen automatisch, so z. B. Ihre IP-Adresse, Ihre Browser-Version sowie Informationen zum lokalen System.

Stellen Sie sich jedoch einmal vor, Sie könnten nicht nur diese normalen Daten an das CGI-Skript übergeben, sondern es auch dazu bringen, Befehle auf Systemebene auszuführen. In diesem Fall würden – ohne jegliche Anmeldedaten für den Webserver – beim Zugriff auf das CGI-Skript Ihre Umgebungsvariablen ausgelesen. Und wenn diese Variablen eine Exploit-Zeichenfolge enthalten, führt das Skript den angegebenen Befehl aus.

Besonderheiten des Bash-Bugs

- Er lässt sich einfach ausnutzen.

- Die Auswirkungen des Bash-Bugs sind äußerst schwerwiegend.

- Er betrifft jede Art von Software, die den Bash-Interpreter nutzt.

Forscher versuchen auch, herauszufinden, ob andere Interpreter, wie z. B. PHP, JSP, Python oder Perl, betroffen sind. Je nachdem, wie ein Code geschrieben wird, nutzt ein Interpreter in manchen Fällen Bash, um bestimmte Funktionen auszuführen. Ist das der Fall, können auch andere Interpreter verwendet werden, um die Schwachstelle CVE-2014-6271 auszunutzen.

Die Auswirkungen sind äußerst umfangreich, da eine Vielzahl eingebetteter Geräte CGI-Skripte nutzt, z. B. Router, Haushaltsgeräte und kabellose Access Points. Auch sie sind anfällig und – in den meisten Fällen – nur schwierig zu patchen.

So erkennen Sie eine Infektion

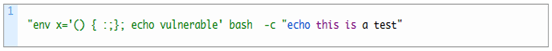

Die einfachste Möglichkeit, Ihr System auf eine Infektion zu überprüfen, liegt darin, eine Bash-Befehlszeile zu öffnen und folgenden Befehl auszuführen:

Wenn hierbei die Zeichenfolge „vulnerable“ (anfällig) zurückgegeben wird, sollten Sie Ihr System aktualisieren.

Red Hat beschreibt hierzu einen Diagnoseschritt, mit dem Benutzer herausfinden können, ob sie anfällige Versionen von Bash nutzen (siehe https://access.redhat.com/articles/1200223).

Eine andere Möglichkeit, Systeme auf eine Infektion durch den Bash-Virus zu überprüfen, ist es, die HTTP-Protokolle auf verdächtige Inhalte zu überprüfen. Im Folgenden finden Sie ein Beispiel schädlicher Muster:

Es sind auch einige Patches für Bash verfügbar, die jeden Befehl aufzeichnen, der an den Bash-Interpreter übergeben wird. So können Sie herausfinden, ob jemand Ihr Gerät ausgenutzt hat. Es hindert Angreifer zwar nicht daran, die Schwachstelle auszunutzen, aber Sie können wenigstens die Aktionen des Angreifers auf Ihrem System nachverfolgen.

Wie lässt sich der Bash-Bug-Virus aufhalten?

Zunächst einmal müssen Sie Ihre Bash-Version aktualisieren. Verschiedene Linux-Distributionen bieten Patches für diese Schwachstelle an. Und obwohl nicht alle Patches bisher ihre Effektivität beweisen konnten, ist ihre Installation ein wichtiger erster Schritt.

Wenn Sie ein Intrusion Detection oder Prevention System (IDS/IPS) nutzen, empfehlen wir Ihnen, hierfür eine Signatur hinzuzufügen bzw. zu laden. Viele öffentliche Regeln wurden veröffentlicht.

Überprüfen Sie außerdem Ihre Webserver-Konfiguration. Wenn hier CGI-Skripte vorhanden sind, die Sie nicht nutzen, sollten Sie ihre Deaktivierung in Betracht ziehen.

Weitere Artikel und Links zum Bash-Bug-Virus

- Die Onion-Ransomware (Verschlüsselungstrojaner)

- Banking-Trojaner „Shylock“

- Mac-Sicherheitsbedrohungen

- Kaspersky Anti-Virus for Linux File Server

- Kaspersky Endpoint Security for Linux

- Kaspersky Security for Linux Mail Server

- Kaspersky Total Security

- Kaspersky Internet Security

- Kaspersky Antivirus

- Kaspersky Antivirus für Mac