Stuxnet ist zum Synonym für Cyberangriffe und Cyberkriegsführung geworden. Bis heute stellt sich die Frage, wer Stuxnet entwickelt hat, wie Stuxnet funktioniert hat und warum Stuxnet für die Cybersicherheit von Bedeutung ist. Lesen Sie weiter, um Antworten auf diese und weitere Fragen zu finden.

Was ist Stuxnet?

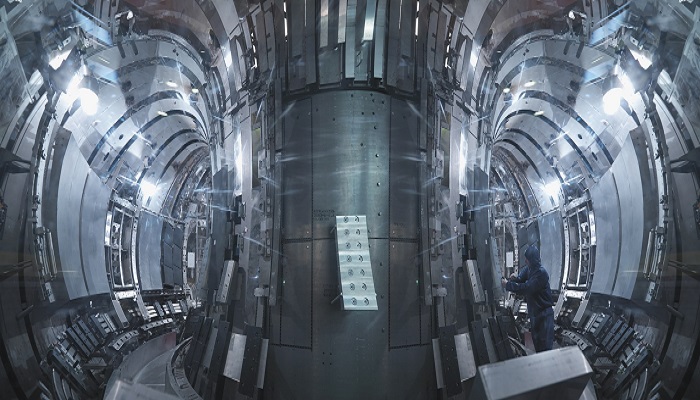

Stuxnet ist ein hochentwickelter Computerwurm, der 2010 weithin bekannt wurde. Es nutzte zuvor unbekannte Zero-Day-Schwachstellen in Windows, um Zielsysteme zu infizieren und sich auf andere Systeme auszubreiten. Stuxnet zielte hauptsächlich auf die Zentrifugen der iranischen Urananreicherungsanlagen ab, um das damals entstehende iranische Nuklearprogramm heimlich zu entgleisen. Stuxnet wurde jedoch im Laufe der Zeit modifiziert, um es zu ermöglichen, auf andere Infrastrukturen wie Gasleitungen, Kraftwerke und Wasseraufbereitungsanlagen abzuzielen.

Während Stuxnet 2010 weltweite Schlagzeilen machte, wird angenommen, dass die Entwicklung im Jahr 2005 begann. Sie gilt als die erste Cyberwaffe der Welt und erregte deshalb große Aufmerksamkeit in den Medien. Berichten zufolge zerstörte der Wurm fast ein Fünftel der iranischen Nuklearzentrifugen, infizierte über 200.000 Computer und verursachte den physischen Verfall von 1.000 Maschinen.

Wie hat Stuxnet funktioniert?

Stuxnet ist eine hochkomplexe Schadsoftware , die so konzipiert wurde, dass sie nur bestimmte Ziele betrifft und auf anderen Geräten minimalen Schaden anrichtet.

Anfang der 2000er Jahre wurde allgemein angenommen, dass der Iran in seiner Anlage zur Urananreicherung in Natanz Atomwaffen entwickelt. Die iranischen Nuklearanlagen hatten eine Luftlücke, das heißt, sie waren absichtlich nicht mit anderen Netzwerken oder dem Internet verbunden. (Der Begriff 'Air Gap' bezieht sich auf den physischen Raum zwischen den physischen Vermögenswerten einer Organisation und der Außenwelt.) Stuxnet soll über USB-Sticks übertragen worden sein, die von Agenten in diesen nuklearen Anlagen mitgeführt wurden.

Stuxnet durchsuchte jeden infizierten PC nach Anzeichen für die Software Step 7 von Siemens, mit der Industriecomputer, die als speicherprogrammierbare Steuerungen (SPS) dienen, elektromagnetische Geräte automatisieren und überwachen. Nachdem Stuxnet diese Software gefunden hatte, aktualisierte es den Code, um destruktive Anweisungen an die vom PC gesteuerten elektromagnetischen Geräte zu senden. Gleichzeitig sendete Stuxnet ein falsches Feedback an den Hauptcontroller – was bedeutete, dass jeder, der die Geräte überwachte, erst dann bemerkte, wenn sich die Geräte selbst zerstörten.

Im Wesentlichen: Stuxnet manipulierte die Ventile, mit denen Urangas in die Zentrifugen in den Reaktoren von Natanz gepumpt wurde. Es erhöhte die Gasmenge und überlastete die sich drehenden Zentrifugen, wodurch sie überhitzten und sich selbst zerstörten. Aber für die iranischen Wissenschaftler, die auf die Computerbildschirme schauten, kam alles normal vor.

Stuxnet war hoch entwickelt – es nutzte vier verschiedene Zero-Day-Angriffe, um Systeme zu infiltrieren, und war nur darauf ausgelegt, den industriellen Steuerungssystemen von Siemens Schaden zuzufügen. Stuxnet bestand aus drei Teilen:

- Ein Wurm, der die meiste Arbeit erledigte

- Eine Link-Datei, die durch die automatisierte Ausführung von Kopien des verbreiteten Wurms kopiert wird

- Ein Rootkit , das Dateien vor der Entdeckung verborgen hat

Stuxnet kam 2010 ans Licht, nachdem sich die Inspektoren der iranischen Nuklearanlagen überrascht über den Ausfall von Zentrifugen geäußert hatten. Weitere Untersuchungen durch Sicherheitsexperten ergaben, dass die Ursache mächtiger Schadsoftware war. (Einer der Sicherheitsexperten war Sergey Ulasen, der später für Kaspersky arbeitete.) Stuxnet war schwer zu erkennen, da es sich um eine völlig neue Schadsoftware ohne bekannte Signatur handelte, die mehrere Zero-Day-Schwachstellen ausnutzte.

Stuxnet sollte nicht über die iranischen Nuklearanlagen hinaus verbreitet werden. Die Malware landete jedoch auf Computern mit Internetverbindung und breitete sich aufgrund ihrer extrem ausgeklügelten und aggressiven Natur aus. Auf externen Computern, die es infizierte, richtete es jedoch kaum Schaden an – da Stuxnet speziell dafür entwickelt wurde, nur bestimmte Ziele zu beschädigen. Die Auswirkungen von Stuxnet waren vor allem im Iran zu spüren.

Wer hat Stuxnet entwickelt?

Obwohl niemand offiziell die Verantwortung für Stuxnet übernommen hat, wird allgemein angenommen, dass es sich um eine gemeinsame Erfindung der Geheimdienste der USA und Israels handelt. Berichten zufolge trug das geheime Programm zur Entwicklung des Wurms den Codenamen "Olympische Spiele", das unter Präsident George W. Bush begann und dann unter Präsident Obama fortgesetzt wurde. Ziel des Programms war es, das entstehende iranische Nuklearprogramm zu entgleisen oder zumindest zu verzögern.

Zunächst installierten Agenten die Schadsoftware Stuxnet in vier Ingenieurbüros, die mit Natanz – einem wichtigen Standort im Iran für sein Atomprogramm – verbunden sind, und verließen sich dabei auf den unvorsichtigen Einsatz von USB-Sticks, um den Angriff innerhalb der Anlage zu übertragen.

Warum ist Stuxnet so berühmt?

Stuxnet erregte großes Medieninteresse und war Gegenstand von Dokumentationen und Büchern. Bis heute ist es einer der fortschrittlichsten Malware-Angriffe in der Geschichte. Stuxnet war aus mehreren Gründen von Bedeutung:

- Es war die erste digitale Waffe der Welt. Anstatt bestimmte Computer zu entführen oder Informationen von ihnen zu stehlen, flüchtete Stuxnet aus der digitalen Welt, um die von den Computern kontrollierten Geräte physisch zu zerstören. Es war ein Präzedenzfall, dass es möglich war, die Infrastruktur eines anderen Landes mit Schadsoftware anzugreifen.

- Es wurde auf nationalstaatlicher Ebene entwickelt, und obwohl Stuxnet nicht der erste Cyberkriegsangriff in der Geschichte war, galt es seinerzeit als der ausgereifteste.

- Es war höchst effektiv: Stuxnet soll fast ein Fünftel der iranischen Nuklearzentrifugen zerstört haben. Der Wurm zielte auf industrielle Steuerungssysteme ab, infizierte über 200.000 Computer und verursachte eine physische Degradation von 1.000 Computern.

- Es nutzte vier verschiedene Zero-Day-Schwachstellen, um sich zu verbreiten, was 2010 sehr ungewöhnlich war und heute noch ungewöhnlich ist. Einer dieser Exploits war so gefährlich, dass lediglich ein Symbol auf dem Bildschirm angezeigt werden musste – eine Interaktion war nicht erforderlich.

- Stuxnet wies darauf hin, dass Air-Gap-Netzwerke durchbrochen werden können – in diesem Fall über infizierte USB-Laufwerke. Sobald Stuxnet auf einem System installiert war, verbreitete es sich schnell und suchte nach Computern, die die Kontrolle über die Siemens-Software und die SPS-Steuerungen hatten.

Ist Stuxnet ein Virus?

Stuxnet wird oft als Virus bezeichnet, aber in Wirklichkeit ist es ein Computerwurm. Obwohl Viren und Würmer beide Arten von Schadsoftware sind, sind Würmer komplexer, da sie zur Aktivierung keine menschliche Interaktion erfordern, sondern sich selbst ausbreiten können, sobald sie in ein System eingedrungen sind.

Ein Computerwurm kann nicht nur Daten löschen, sondern auch Netzwerke überlasten, Bandbreite verbrauchen, eine Hintertür öffnen, den Speicherplatz auf der Festplatte verringern und andere gefährliche Schadsoftware wie Rootkits, Spyware und Ransomware übertragen.

Mehr über den Unterschied zwischen Viren und Würmern erfahren Sie in unserem Artikel hier .

Das Erbe von Stuxnet

Aufgrund seiner Bekanntheit ist Stuxnet ins öffentliche Bewusstsein gelangt. Alex Gibney, ein Oscar-nominierter Dokumentarfilmer, führte Regie bei Zero Days , einem Dokumentarfilm aus dem Jahr 2016, der die Geschichte von Stuxnet erzählt und seine Auswirkungen auf die Beziehungen des Iran zum Westen untersucht. Kim Zetter, eine preisgekrönte Journalistin, hat ein Buch mit dem Titel Countdown to Zero Day geschrieben, in dem es um die Entdeckung und die Folgen von Stuxnet geht. Andere Bücher und Filme wurden ebenfalls veröffentlicht.

Berichten zufolge haben die Entwickler von Stuxnet das Programm so programmiert, dass es im Juni 2012 abläuft, und Siemens hat auf jeden Fall Korrekturen für seine SPS-Software veröffentlicht. Das Vermächtnis von Stuxnet wurde jedoch in Form anderer Malware-Angriffe, die auf dem ursprünglichen Code basierten, fortgesetzt. Zu den Nachfolgern von Stuxnet gehörten:

Duqu (2011)

Duqu wurde entwickelt, um Tastatureingaben zu protokollieren und Daten aus Industrieanlagen zu sammeln, vermutlich um einen späteren Angriff zu starten.

Flamme (2012)

Flame war eine hochentwickelte Spyware, die unter anderem Skype -Gespräche, Tastatureingaben und Screenshots aufzeichnete. Wie Stuxnet reiste Flame über einen USB-Stick. Sie richtete sich gegen Regierungs- und Bildungsorganisationen sowie gegen einige Privatpersonen, hauptsächlich im Iran und in anderen Ländern des Nahen Ostens.

Havex (2013)

Das Ziel von Havex war es, unter anderem Informationen von Energie-, Luftfahrt-, Verteidigungs- und Pharmaunternehmen zu sammeln. Die Schadsoftware Havex zielte hauptsächlich auf US-amerikanische, europäische und kanadische Unternehmen ab.

Industrie (2016)

Diese gezielte Kraftwerke. Es soll im Dezember 2016 zu einem Stromausfall in der Ukraine geführt haben.

Triton (2017)

Der Angriff zielte auf die Sicherheitssysteme einer petrochemischen Fabrik im Nahen Osten ab und gab Anlass zur Besorgnis über die Absicht des Entwicklers der Schadsoftware, Arbeiter zu verletzen.

Neueste (2018)

Im Oktober 2018 soll ein nicht näher bezeichneter Virus mit Merkmalen von Stuxnet eine nicht näher bezeichnete Netzwerkinfrastruktur im Iran befallen haben.

Heutzutage werden Cyber-Mittel von vielen Staaten und nichtstaatlichen Akteuren für die Sammlung von Informationen, Sabotage und Informationsoperationen für kriminelle Aktivitäten und strategische Zwecke oder für beides eingesetzt . Der normale Computerbenutzer hat jedoch keinen Grund zur Sorge über Stuxnet-basierte Schadsoftware-Angriffe, da sie in erster Linie auf große Industrien oder Infrastrukturen wie Kraftwerke oder Verteidigung ausgerichtet sind.

Cybersicherheit für industrielle Netzwerke

In der Realität sind fortgeschrittene Angriffe von Nationalstaaten wie Stuxnet selten, verglichen mit gewöhnlichen, opportunistischen Störungen, die beispielsweise durch Ransomware verursacht werden. Stuxnet unterstreicht jedoch die Bedeutung der Cyber-Sicherheit für jedes Unternehmen. Unabhängig davon, ob es sich um Ransomware, Computerwürmer, Phishing , Kompromittierung geschäftlicher E-Mails (BEC) oder andere Cyberbedrohungen handelt, können Sie unter anderem folgende Maßnahmen ergreifen, um Ihr Unternehmen zu schützen:

- Wenden Sie eine strenge BYOD-Richtlinie (Bring Your Own Device) an, die verhindert, dass Mitarbeiter und Auftragnehmer potenzielle Bedrohungen in Ihrem Netzwerk einführen.

- Implementieren Sie eine sichere und technisch durchgesetzte Kennwortrichtlinie mit Zwei-Faktor-Authentifizierung, die Brute-Force-Angriffe verhindert und verhindert, dass gestohlene Kennwörter zu Bedrohungsvektoren werden.

- Sichern Sie Computer und Netzwerke mit den neuesten Patches. Wenn Sie auf dem Laufenden bleiben, profitieren Sie von den neuesten Sicherheitskorrekturen.

- Wenden Sie einfache Backups und Wiederherstellungen auf jeder Ebene an, um Unterbrechungen zu minimieren, insbesondere bei kritischen Systemen.

- Überwachen Sie Prozessoren und Server ständig auf Anomalien.

- Stellen Sie sicher, dass alle Ihre Geräte durch ein umfassendes Antivirenprogramm geschützt sind. Ein gutes Antivirenprogramm ist rund um die Uhr im Einsatz, um Sie vor Hackern und den neuesten Viren, Ransomware und Spyware zu schützen.

Weitere Produkte:

- Kaspersky Anti-Virus

- Kaspersky Premium

- Laden Sie Kaspersky Premium mit einer kostenlosen 30-Tage-Testversion herunter

- Kaspersky Password Manager – Kostenlose Testversion

- Kaspersky VPN Secure Connection

Weitere Artikel: