Nach Angaben der landesweiten US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) ist die häufigste Form der Cyberkriminalität in den USA der „Betrügerische Betrüger“, wobei jeder Fünfte nach einem Vorfall einen finanziellen Verlust meldet. Um es klarzustellen, ein Betrüger ist im Wesentlichen eine Situation, in der ein böswilliger Online-Akteur die Identität seines Opfers stiehlt oder klaut, in der Hoffnung, es (oder eine mit ihm verbundene Organisation) zu einem späteren Zeitpunkt zu erpressen. Da E-Mail-Adressen normalerweise der Schlüssel zum Zugriff auf die meisten Arten von persönlichen Informationen im Internet sind (von Konten in sozialen Medien über Spieleserver bis hin zu einzelnen Einkaufskörben), versuchen Cyberkriminelle oft zuerst, eine persönliche (oder geschäftliche) E-Mail zu hacken und zu stehlen.

Aus diesem Grund haben Cybersicherheitsspezialisten in den letzten Jahren Unternehmen und privaten Benutzern empfohlen, Protokolle zur Multi-Faktor-Authentifizierung in ihren E-Mail-Konten (und wo immer möglich) zu implementieren. Ebenso wurde Unternehmen und Privatpersonen empfohlen, E-Mail-Clients zu verwenden, die über robuste Richtlinien zur E-Mail-Authentifizierung/-Validierung verfügen, um sich vor eingehenden Phishing-Nachrichten von gefälschten Servern zu schützen. Wenn Sie befürchten, dass Sie oder Ihr Unternehmen keine Protokolle zur mehrstufigen Authentifizierung oder Richtlinien für die sichere E-Mail-Validierung verwenden, lesen Sie weiter, um mehr über beides zu erfahren.

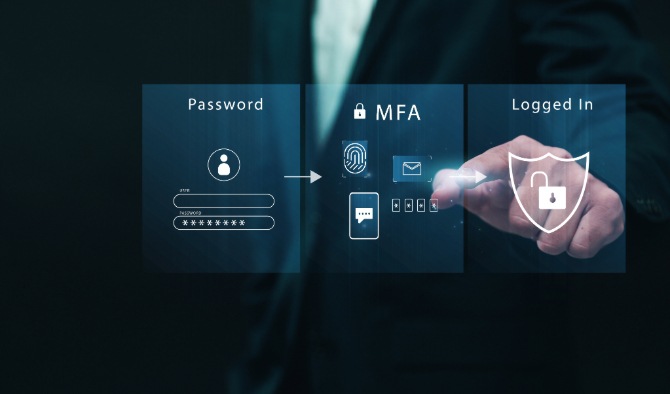

Was ist die Multi-Faktor-Authentifizierung?

Die Multi-Faktor-Authentifizierung, manchmal abgekürzt als MFA, ist eine Cybersicherheitsmethode, die mehrere Ebenen von Sicherheitsüberprüfungen ermöglicht, bevor einem Benutzer Zugriff auf ein bestimmtes System gewährt wird. Im Falle eines E-Mail-Kontos werden die Benutzer möglicherweise aufgefordert, eine oder mehrere der folgenden Optionen einzugeben: ein zusätzliches Kennwort, einen Code aus einer sicheren SMS oder eine Antwort auf eine vordefinierte Sicherheitsfrage. MFA wird hauptsächlich verwendet, um Hacker und andere bösartige Online-Akteure daran zu hindern, mit gestohlenen Anmeldeinformationen auf Online-Konten zuzugreifen.

Andere Arten der mehrstufigen Authentifizierung sind:

- Sprachnachrichten: Ein sicherer und automatischer Anruf auf Ihr Mobiltelefon, der eine Passphrase oder einen Einmalcode enthält.

- Push-Benachrichtigungen (mit oder ohne Nummernübereinstimmung): Push-Benachrichtigungen ohne Nummernübereinstimmung werden normalerweise in Form einer Benachrichtigung auf Ihrem Mobiltelefon oder Tablet angezeigt, die eine Interaktion erfordert, z. B. die Aufforderung an den Benutzer, Zahlen aus der Benachrichtigung in ein Online-Programm einzugeben, um genehmigen Sie die Authentifizierungsanfrage.

- Einmalkennwort (OTP): OTPs sind tokenbasierte Systeme, die ein eindeutiges Einmalkennwort sicher an eine sekundäre E-Mail, ein Mobiltelefon oder ein Tablet senden. Sie werden in der Regel von Ihrem E-Mail-Client oder E-Mail-Anbieter betrieben und beinhalten die Eingabe eines Einmalkennworts durch den Benutzer innerhalb eines festgelegten Zeitraums. Sie können auch von bestimmten Formen sicherer Hardware generiert werden und bestehen in der Regel aus vier bis zwölf Ziffern.

- Public-Key-Infrastruktur (PKI): Dies sind die zugrunde liegenden Hardware- und Softwaregruppen, die ein asymmetrisches Kryptosystem mit zwei Schlüsseln verwenden, um Daten mithilfe digitaler Zertifikate zu verschlüsseln, auszutauschen und zu validieren.

- Fast Identity Online (FIDO): Mithilfe eines FIDO-Authentifikators erhalten Benutzer Zugriff auf ein System über Technologien wie Fingerabdruckleser, eine Taste auf einem Zweitfaktor-Gerät, eine sicher eingegebene PIN (normalerweise auf einem externen Gerät), Sprache Software zur Erkennung, Netzhauterkennung oder Gesichtserkennung.

Warum sollten Sie die Multi-Faktor-Authentifizierung für Ihre E-Mails verwenden?

In den letzten zehn Jahren haben Cyberkriminelle immer ausgeklügeltere Methoden entwickelt, um Ihr Kennwort zu hacken. Das bedeutet, dass Kennwörter (egal wie stark) immer nicht mehr ausreichen. Wenn die mehrstufige Authentifizierung auf Ihrem System nicht verfügbar ist, empfehlen wir Ihnen, ein sicheres Kennwort zu verwenden (10-12 Zeichen lang, das eine Mischung aus Sonderzeichen, Zahlen, Groß- und Kleinbuchstaben enthält), eine Kennwortzeichenfolge niemals wiederverwenden und Speichern Sie alle Ihre eindeutigen Kennwörter in einem Kennwort-Manager oder Tresor , der Ihre auf Ihrem lokalen Computer oder online gespeicherten Kennwörter verschlüsselt. Selbst wenn eine Sicherheitsverletzung auf Ihrem System auftritt, sind Ihre Kennwörter für Hacker und andere bösartige Online-Akteure unverständlich.

Darüber hinaus verringert die mehrstufige Authentifizierung das Risiko eines Brute-Force-Angriffs , da deren Validierungsprozesse oft auf einem separaten Gerät stattfinden, was bedeutet, dass der Hacker Zugriff auf mehr als ein Gerät erhalten muss, bevor er auf Ihre persönlichen Daten zugreifen kann. Da etwa 50 bis 60 % der Datenschutzverletzungen direkt auf gestohlene Anmeldedaten zurückzuführen sind, ist die mehrstufige Authentifizierung eine der besten Möglichkeiten, um Ihr System zu schützen und dafür zu sorgen, dass Ihr Unternehmen die sich ändernden Compliance-Standards erfüllt.

So implementieren Sie die Multi-Faktor-Authentifizierung

In vielen modernen Softwareportalen und E-Mail-Clients ist die Multi-Faktor-Authentifizierung entweder standardmäßig aktiviert oder erfordert eine einfache Änderung der Sicherheitseinstellungen der jeweiligen Benutzeroberfläche.

Eine sehr einfache Anwendung von MFA wäre die Verwendung durch Administratoren und privilegierte Benutzer Ihres Systems. MFA sollte jedoch in größerem Umfang bereitgestellt werden und von allen Mitgliedern Ihres Unternehmens (oder Ihrer Familie) verwendet werden, einschließlich der Hardware oder Software, die von ihnen vor Ort oder im Ausland verwendet wird. Eine effektive MFA-Implementierung sollte drei Überprüfungskomponenten umfassen:

- Etwas, das der Benutzer ist: Dies ist eine Form des biometrischen Sicherheitsprotokolls, beispielsweise Software zur Erkennung von Fingerabdrücken oder Gesichtserkennung.

- Etwas, das der Benutzer hat: Dies ist oft ein OTP in einer SMS oder Benachrichtigung, die an ein Handy oder Tablet-Gerät gesendet wird.

- Etwas, das der Benutzer kennt: Dazu gehören Kennwörter, Passphrasen und einprägsame Antworten auf persönliche Fragen, die nur der Benutzer kennt. Das Hauptproblem besteht darin, dass die oben genannten Informationen nicht leicht zu erraten sind oder aus bereits online verfügbaren Informationen (z. B. in sozialen Medien) stammen sollten. Um mehr darüber zu erfahren, was eine gute und einprägsame Antwort und Passphrase ausmacht, können Sie unseren Artikel über Passphrasen hier lesen.

Was ist 2FA oder Zwei-Faktor-Authentifizierung?

Die Zwei-Faktor-Authentifizierung, manchmal auch als 2FA, Zwei-Faktor-Authentifizierung oder Zwei-Faktor-Authentifizierung bezeichnet, ist eine Form der mehrstufigen Authentifizierung, die zwei Arten von Verifizierungsverfahren erfordert, bevor ein Benutzer Zugriff auf das gewünschte System erhält.

Was ist E-Mail-Authentifizierung?

Die E-Mail-Authentifizierung, manchmal auch als E-Mail-Validierung bezeichnet, ist eine Gruppe von Standards, die darauf abzielt, E-Mails von gefälschten Absendern, auch bekannt als Spoofing, zu verhindern. Die beliebtesten und sichersten E-Mail-Clients verwenden in der Regel drei verschiedene Standards, um eingehende E-Mails zu überprüfen: SPF (Sender Policy Framework), DKIM (Domain Keys Identified Mail) und DMARC (Domain-based Message Authentication, Reporting, and Conformance) . Diese Standards prüfen, ob die Nachricht von @domain.com tatsächlich von der angegebenen Domäne stammt.

Genauer gesagt, DMARC wird verwendet, um zu überprüfen, ob die Absenderadresse legitim ist und korrekt angezeigt wird, SPF gibt die Server an, die berechtigt sind, E-Mails von Ihrer Domäne zu senden, und DKIM fügt E-Mails eine digitale Signatur hinzu, damit die empfangenden Mailserver kann den Absender leichter verifizieren.

Als Ergebnis ermöglichen diese Standards E-Mail-Clients, Spam- und Phishing-E-Mails von Betrügern leichter herauszufiltern und zu blockieren. Da diese Standards jedoch optional sind, werden sie von kleineren E-Mail-Clients nicht implementiert, was zu zahlreichen Fällen von Spoofing und Online-Fälschung führt.

So implementieren Sie die E-Mail-Authentifizierung

Viele der gängigsten E-Mail-Clients haben die Standards SPF, DKIM und DMARC bereits als normaler Bestandteil ihrer Software implementiert. Wenn Sie sie auf Ihrem Client manuell einrichten müssen, müssen Sie die DNS-Einträge für alle drei Standards bearbeiten und zusätzliche DNS-Einträge hinzufügen. Glücklicherweise kann dies jedoch ein komplizierter Vorgang sein und sollte von einer Person mit guten Computerkenntnissen oder einem engagierten IT-Experten durchgeführt werden.

Für zusätzliche Sicherheit, sei es für Ihr geschäftliches oder privates System, empfehlen wir die Verwendung der VPN-Verbindungssoftware von Kaspersky . VPNs ermöglichen es Ihnen, sich über einen verschlüsselten digitalen Tunnel aus der Ferne mit den Assets und Servern Ihres Unternehmens zu verbinden. Dieser Tunnel schützt Ihr System vor den potenziellen Gefahren von öffentlichen WLANs und ungesicherten Internetverbindungen, wenn Sie unterwegs sind. Wenn Sie mehr über die Funktionsweise von VPNs erfahren möchten, lesen Sie unseren speziellen Artikel .

Auch wenn die Methoden der mehrstufigen Authentifizierung eine der besten Möglichkeiten sind, Ihre persönlichen oder beruflichen Systeme vor Angriffen durch bösartige Akteure und anderen Online-Bedrohungen zu schützen, ist sie nicht 100% sicher. Probieren Sie Kaspersky Premium noch heute aus, um ein umfassendes und preisgekröntes Cybersicherheitssystem (mit Remote-Unterstützung, Entfernung vorhandener Bedrohungen und Support rund um die Uhr) zu erhalten, das Ihnen den besten Schutz vor der sich ständig weiterentwickelnden Welt der Cyberkriminalität bietet.

Verwandte Artikel:

- Was sind Passwortmanager und sind sie sicher?

- Was ist Spoofing und wie kann man es verhindern?

- IP-Spoofing und Spoofing-Angriffe

- Was ist ein VPN und wie funktioniert es?

- So stoppen Sie Spam-E-Mails

- E-Mail-Verschlüsselung und wie man E-Mails verschlüsselt

Produktempfehlungen: