Wir haben vor Kurzem davon berichtet, dass Krypto-Miner dem bisherigen Tabellenführer, Ransomware, den Platz an der Spitze der Rangliste für Online-Bedrohungen streitig machen. Trendgerecht hat die Trojaner-Ransomware Rakhni, die wir seit 2013 aufmerksam verfolgen, ihrem Arsenal ein Krypto-Mining-Modul hinzugefügt. Interessanterweise kann der Malware-Loader gerätespezifisch auswählen, welche Komponente installiert werden soll. Unsere Forscher haben herausgefunden, wie die aktualisierte Variante der Malware funktioniert und welche Gefahren sie birgt.

Unsere Produkte konnten Rakhni in Russland, Kasachstan, der Ukraine, Deutschland und Indien ausfindig machen. Die Malware wird hauptsächlich durch Spam-Mails mit bösartigen Anhängen verbreitet. Eine der Stichproben, die unsere Experten untersucht haben, war beispielsweise als Finanzdokument getarnt, was darauf hindeutet, dass die dahinter stehenden Cyberkriminellen primär an „Unternehmenskunden“ interessiert sind.

Der Verschlüsselungstrojaner #Rakhni, der bereits seit 2013 bekannt ist, versucht sein Glück nun mit dem Schürfen der Kryptowährung #Monero.

Tweet

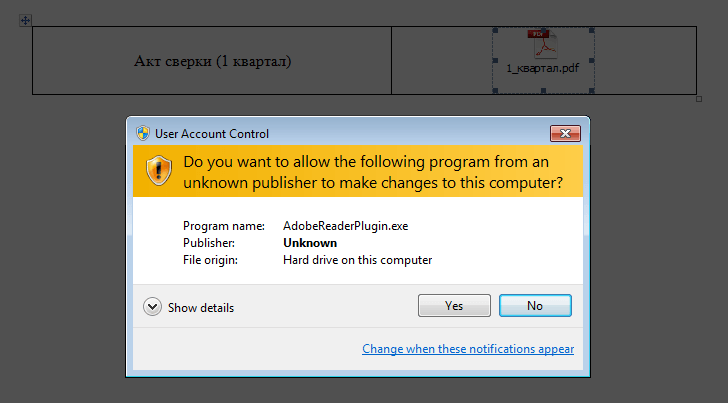

Über einen DOCX-Anhang in einer Spam-E-Mail verbreiten die Kriminellen ein PDF-Dokument. Wenn der Benutzer das Dokument zur Bearbeitung freigibt und versucht, es zu öffnen, fordert das System die Berechtigung zum Ausführen einer ausführbaren Datei eines unbekannten Herausgebers an. Mit der Erlaubnis des Benutzers kommt Rakhni dann zum Einsatz.

Wie ein Dieb in der Nacht

Beim Versuch die Datei zu öffnen, erscheint dem Opfer der Malware zunächst eine Fehlermeldung. Danach deaktiviert sie die Sicherheitssoftware Windows Defender und schreitet mit der Installation gefälschter digitaler Zertifikate fort. Nur wenn die Luft rein erscheint, entscheidet die Malware, was mit dem infizierten Gerät geschehen soll – ob Dateien verschlüsselt und Lösegeld gefordert oder „lediglich“ ein Miner installiert werden soll.

Zu guter Letzt versucht sich das Schadprogramm auch auf anderen Computern innerhalb des lokalen Netzwerks zu verbreiten. Wenn Unternehmensmitarbeiter beispielsweise den Zugriff auf den Ordner „Benutzer“ auf ihren Geräten freigegeben haben, schleicht sich die Malware auch automatisch auf diesen Geräten ein.

Kryptowährung schürfen oder Daten verschlüsseln?

Das Auswahlkriterium, nach dem die Malware vorgeht, ist ganz einfach: Wenn sie einen Dienstordner mit dem Namen „Bitcoin“ auf dem Computer des Opfers findet, entscheidet sie sich für das Ausführen von Ransomware, mit der Dateien (einschließlich Office-Dokumente, PDFs, Bilder und Back-ups) verschlüsselt werden und eine Lösegeldzahlung gefordert wird, die innerhalb von 3 Tagen beglichen werden muss.

Wenn sich dieser besagte Ordner nicht auf dem Rechner des Opfers befindet und die Malware davon ausgeht, dass der Computer über ausreichend Rechenleistung zum Schürfen von Kryptowährung verfügt, wird ein Miner heruntergeladen, der heimlich Mono-, Monero Original- oder Dashcoin-Token im Hintergrund schürft.

So vermeiden Sie Infektionen

Um eine Infektion mit Rakhni zu vermeiden und Unternehmensschäden zu verhindern, sollten Sie ein genaues Auge auf alle eingehende Nachrichten werfen; insbesondere solche, die von unbekannten E-Mail-Adressen und Absendern stammen. Wenn Sie bereits beim Öffnen der Mail stutzig werden, sollten Sie den Anhang unter keinen Umständen öffnen. Beachten Sie auch die Warnungen des Betriebssystems: Führen Sie keine Apps von unbekannten Herstellern aus, insbesondere dann, wenn sie anderen bekannten Anwendungen namentlich ähneln.

Im Kampf gegen Miner und Kryptoren in Unternehmensnetzwerken liegen Sie mit folgenden Maßnahmen immer richtig:

- Schulen Sie Ihr Personal für Informationssicherheit und überprüfen Sie regelmäßig ihr Fachwissen. Unsere Experten können Ihnen dabei behilflich sein.

- Erstellen Sie Back-ups von vertraulichen Daten auf einem separaten Speichermedium.

- Verwenden Sie zuverlässige Sicherheitslösungen mit Verhaltensanalyse – zum Beispiel Kaspersky Endpoint Security for Business.

- Überprüfen Sie Ihr Unternehmensnetzwerk regelmäßig auf Anomalien.

Selbst wenn Sie unsere Unternehmenslösungen von Kaspersky Lab nicht verwenden, ist das kein Grund, Ihre Daten Ransomware-Akteuren zu überlassen. Wir haben eine dedizierte Lösung – unser Kaspersky Anti-Ransomware-Tool -, die die Sicherheitsprodukte der meisten Drittanbieter erweitert. Die Lösung nutzt die neuesten Technologien zur Verhaltenskontrolle und unsere Cloud-Mechanismen, um nach Ransomware Ausschau zu halten.

Bedrohungen

Bedrohungen

Tipps

Tipps