Im Juli letzten Jahres haben unsere Kollegen von Doctor Web einen Backdoor-Trojaner im Google Play Store entdeckt. Obwohl solche Funde nicht gerade alltäglich sind, kommen sie häufiger vor als vielleicht angenommen – ja, Forscher finden Trojaner im Play Store, manchmal sogar hunderte gleichzeitig.

Doch bei diesem Trojaner handelte es sich um ein besonders raffiniertes Exemplar – unsere Experten beschlossen daher, die Malware genauer unter die Lupe zu nehmen. Sie führten ihre eigenen Untersuchungen durch und stellten fest, dass sie Teil einer böswilligen Kampagne (die wir PhantomLance genannt haben) ist, die bereits seit Ende 2015 aktiv ist.

Dazu ist PhantomLance fähig

Unsere Experten stießen auf verschiedene Versionen von PhantomLance. Trotz ihrer zunehmenden Komplexität und der unterschiedlichen Erscheinungszeitpunkte sind sie sich in ihren Fähigkeiten ziemlich ähnlich.

Das Hauptziel der Malware PhantomLance ist es, vertrauliche Informationen ihrer Opfer zu sammeln. Sie kann ihren Entwicklern Standortdaten, Anrufprotokolle, Textnachrichten, Listen installierter Apps und vollständige Informationen zum infizierten Smartphone bereitstellen. Darüber hinaus kann die Funktionalität jederzeit durch das Laden zusätzlicher Module vom C&C-Server erweitert werden.

Verbreitung von PhantomLance

Wir können mit Sicherheit sagen, dass infizierte Apps erstmals im Sommer 2018 im Store erschienen. Die Malware wurde dabei in Dienstprogrammen zur Schriftbearbeitung in AdCleanern und Apps zur Systembereinigung versteckt.

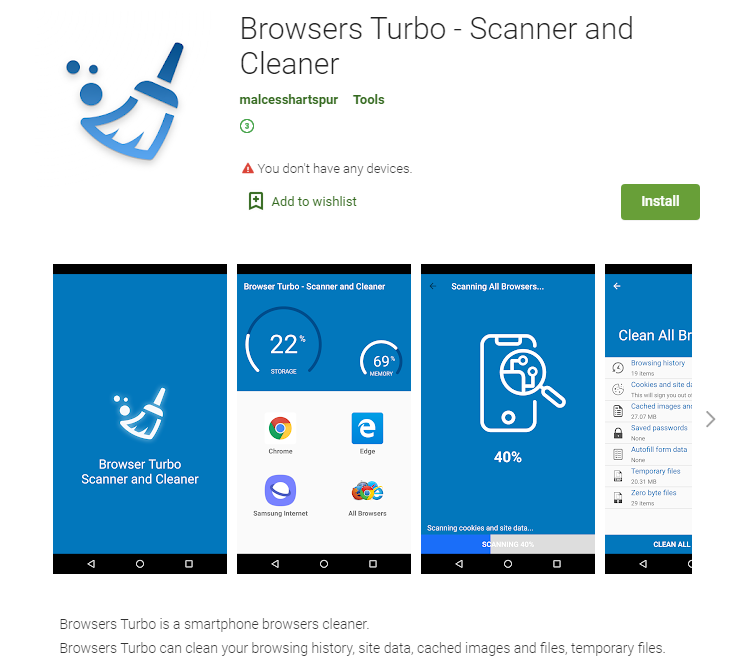

Eine App mit der Backdoor PhantomLance im Google Play Store

Selbstverständlich wurden alle Apps, die PhantomLance enthalten, inzwischen aus dem offiziellen Google Play Store entfernt; dennoch können Kopien weiterhin in Drittanbieter-Stores koexistieren. Ironischerweise geben einige dieser Spiegel-Repositorys an, dass das Installationspaket direkt von Google Play heruntergeladen wurde und daher definitiv virenfrei ist.

Doch wie haben die Cyberkriminellen es geschafft, ihr Spielzeug in den offiziellen Store von Google zu schleusen? Um die Authentizität ihrer App zu erhöhen, haben die Angreifer zunächst ein Profil für jeden ihrer Entwickler auf GitHub erstellt; diese Profile enthielten lediglich eine Art Lizenzvereinbarung. Trotzdem scheint ein bloßes Profil auf GitHub Entwicklern bereits ein bestimmtes Ansehen zu verleihen.

Darüber hinaus waren die Apps, die die Entwickler von PhantomLance ursprünglich in den Store hochgeladen hatten, nicht schädlich. Die ersten Versionen der Programme enthielten keine verdächtigen Funktionen und durchliefen alle Google Play-Prüfungen daher mit Bravour. Erst mit den später folgenden Updates der Apps, wurden diesen schädliche Funktionen verliehen.

Zielobjekte von PhantomLance

Der geografischen Verbreitung und der Präsenz vietnamesischer Versionen schädlicher Apps in Online-Stores zufolge glauben wir, dass die Hauptziele der PhantomLance-Entwickler Benutzer aus Vietnam waren.

Darüber hinaus konnten unsere Experten eine Reihe von Eigenschaften ausmachen, die PhantomLance mit der Gruppe OceanLotus in Verbindung bringen. Diese ist für die Erstellung verschiedener Malware verantwortlich, die ebenfalls auf vietnamesische Nutzer ausgerichtet ist.

Zu den zuvor analysierten OceanLotus-Malware-Tools gehören eine Familie von MacOS-Backdoors, eine Familie von Windows-Backdoors und eine Reihe von Android-Trojanern, deren Aktivitäten in den Jahren 2014 bis 2017 entdeckt wurden. Unsere Experten kamen daher zu dem Schluss, dass PhantomLance ab 2016 die oben genannten Android-Trojaner abgelöst hat.

PhantomLance steht in Verbindung zu anderer Malware der Gruppe OceanLotus

So schützen Sie sich vor PhantomLance

Einer der Tipps, die wir in Beiträgen über Android-Malware häufig wiederholen, lautet „Apps nur aus dem offiziellen Google Play Store herunterladen“. Doch PhantomLance zeigt wieder einmal, dass Malware manchmal selbst die gängigsten Internetgiganten täuschen kann.

Google nimmt wirklich große Bemühungen auf sich, um den App Store „sauber“ zu halten (andernfalls würden wir weitaus häufiger auf verdächtige Software stoßen) – doch auch die Möglichkeiten des Unternehmens haben ihre Grenzen, und Angreifer sind oftmals sehr kreativ. Deshalb ist die bloße Tatsache, dass eine App Teil von Google Play ist, kein Freifahrtschein. Deshalb sollten Sie auch folgende Faktoren immer beachten:

- Bevorzugen Sie Apps von bewährten Entwicklern.

- Werfen Sie einen Blick auf App- und Nutzer-Bewertungen.

- Schenken Sie den Berechtigungen, die eine App anfordert, besondere Aufmerksamkeit und zögern Sie nicht, sie abzulehnen, wenn Sie der Meinung sind, dass sie über ihr Ziel hinausschießen. Beispielsweise benötigt eine Wetter-App wahrscheinlich keinen Zugriff auf Ihre Kontakte und Nachrichten, und auch ein Fotofilter muss Ihren Standort nicht kennen.

- Scannen Sie alle Apps, die Sie auf Ihrem Android-Gerät installieren, mit einer zuverlässigen Sicherheitslösung.

Für weitere technische Informationen über PhantomLance, steht Ihnen hier der detaillierte Bericht unserer Experten zur Verfügung.

android

android

Tipps

Tipps