In zwei langen Jahren der Pandemie haben Millionen von Menschen gelernt, verschiedenste Tools für die (Zusammen)Arbeit aus dem Home-Office zu verwenden. Während sich Nutzer früher noch sehr wenige Gedanken um ihre Sicherheit im Netz gemacht haben, wurde ihr im Zuge der massiven Nutzung solcher Dienste deutlich mehr Aufmerksamkeit geschenkt. Das besondere Interesse an der Sicherheit von Konferenzsoftware lässt jedoch noch immer auf sich warten. Forscher an drei US-Universitäten haben in diesem Rahmen eine Studie durchgeführt und analysiert, ob die Mute-Funktion in gängigen Tools tatsächlich das hält, was sie verspricht. Zwar waren die Ergebnisse unterschiedlich, deuten jedoch zweifellos darauf hin, dass es an der Zeit ist, unsere Einstellung zum Thema Privatsphäre bei berufsbedingten Anrufen erneut zu überdenken.

Woher rührte die Idee?

Wenn Sie schon einmal Microsoft Teams verwendet haben, kennen Sie sicherlich die folgende Situation: Sie treten einem virtuellen Meeting im Mute-Modus bei und beginnen zu sprechen, ohne das Mikrofon zu aktivieren, woraufhin das Programm Sie daran erinnert, dass Ihr Mikrofon stummgeschaltet ist. Logischerweise kann eine solche (zugegebenermaßen praktische) Funktion nicht funktionieren, wenn die Stummschalttaste das Mikrofon vollständig deaktiviert. Wie wird diese Funktion also tatsächlich implementiert? Und wird der Ton vom Mikrofon auch im Mute-Modus an den Server des Anbieters gesendet?

Dies sind einige der Fragen, die sich die Autoren der Studie gestellt haben. Um Antworten auf diese Fragen zu bekommen, analysierten die Forscher die Feinheiten der Mikrofon-Interaktion von zehn verschiedenen Diensten und untersuchten das jeweilige Szenario für browserbasierte Anrufe.

Studienergebnisse

Aus Sicht des Datenschutzes scheint die beste Lösung für Telefonkonferenzen ein Webclient zu sein. Alle webbasierten Konferenzdienste wurden in einem Browser getestet, der auf der Open-Source-Engine Chromium (der Basis vieler Browser, einschließlich Google Chrome und Microsoft Edge) basiert. In diesem Modus müssen alle Dienste den Regeln für die Mikrofoninteraktion entsprechen, die von den Entwicklern der Browser-Engine festgelegt wurden. Das heißt, wenn die Schaltfläche zum Stummschalten des Mikrofons in der Weboberfläche aktiviert ist, sollte der Dienst überhaupt keinen Ton aufnehmen. Native Desktop-Anwendungen hingegen haben mehr Rechte.

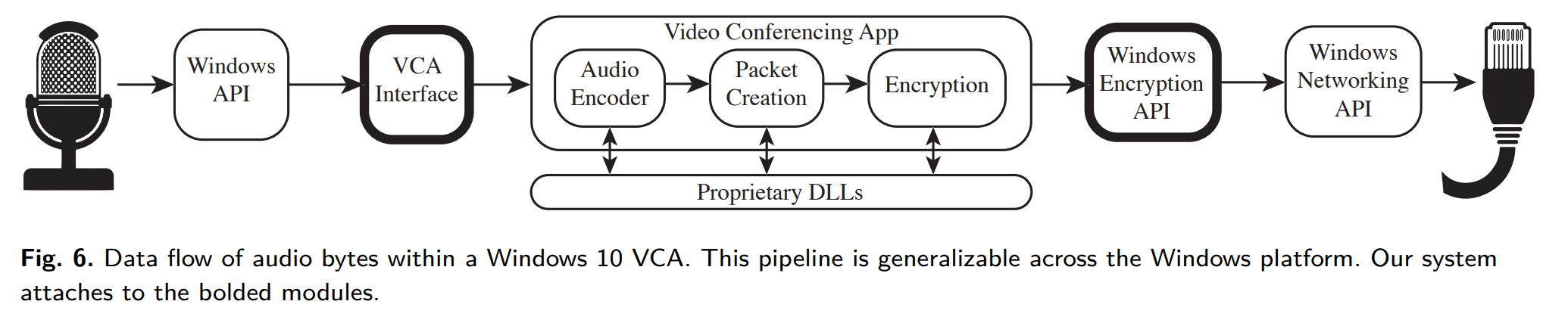

Allgemeines Interaktionsschema zwischen nativen Konferenzanwendungen und Betriebssystemen (Windows 10)

Die Forscher analysierten, wie und wann die Anwendung mit dem Mikrofon interagiert, indem sie vom Mikrofon erfasste Audiodaten mit dem an den Server gesendeten Informationsstrom verglichen. Dabei fanden sie heraus, dass sich verschiedene Programme unterschiedlich verhalten. Die Ergebnisse zu den beliebtesten Dienste folgen im Anschluss.

Zoom

Der Zoom-Client ist sozusagen das Paradebeispiel aller Anwendungen. Im Mute-Modus wird der Audiostream nicht erfasst; Das heißt, bei stummgeschaltetem Mikrofon belauscht die App nicht, was im Hintergrund passiert. Allerdings fordert der Client regelmäßig Informationen an, die es ihm ermöglichen, den Geräuschpegel in der Nähe des Mikrofons zu bestimmen. Macht der Nutzer ein Geräusch oder beginnt zu sprechen, erinnert der Client ihn daran, den Mute-Modus zu deaktivieren.

Microsoft Teams

Beim nativen Client für Microsoft Teams ist das Ganze ein wenig komplizierter: Das Programm verwendet keine standardmäßige Systemschnittstelle zur Mikrofoninteraktion, sondern kommuniziert direkt mit Windows. Aus diesen Gründen konnten die Forscher nicht detailliert untersuchen, wie der Teams-Client mit der Stummschaltung des Mikrofons während eines Anrufs umgeht.

Cisco Webex

Der Cisco Webex-Client zeigte unter allen Anwendungen das ungewöhnlichste Verhalten. Als einziger aller getesteten Lösungen verarbeitete er während des Anrufs ständig den vom Mikrofon erfassten Ton, unabhängig davon, ob die Stummschaltfunktion aktiviert war oder nicht. Bei einer genaueren Untersuchung des Clients stellten die Forscher jedoch fest, dass Webex Nutzer nicht ausspioniert. Im Mute-Modus wird zwar kein Ton an den Remote-Server übertragen, dafür aber Metadaten; insbesondere die Lautstärke des Signals.

Auf den ersten Blick scheint dies kein Grund zur Sorge zu sein. Doch allein anhand dieser Metadaten ohne Zugriff auf den eigentlichen Audiostream konnten die Forscher einige grundlegende Parameter dessen bestimmen, was am Nutzerende passierte. So konnte beispielsweise mit hinreichender Sicherheit festgestellt werden, dass sich der Nutzer in einem wichtigen Arbeitsmeeting befand, Mikrofon und Kamera ausgeschaltet hatte und die Wohnung saugte; oder nebenbei kochte. Darüber hinaus konnten die Forscher ausmachen, ob andere Personen im Raum anwesend waren (und, dass der Anruf beispielsweise von einem öffentlichen Ort aus getätigt wurde). Diese Feststellung beinhaltet den Einsatz eines Algorithmus, der in gewisser Weise dem von Shazam und anderen Musikerkennungs-Apps ähnelt. Für jede Geräuschkulisse wird eine Reihe von Mustern erstellt und mit den vom Cisco Webex-Client erfassten Daten verglichen.

Privatsphäre

Die Studie bietet einige praktische Ratschläge und bestätigt eine offensichtliche Tatsache: Sie haben nicht die volle Kontrolle darüber, welche Daten über Sie gesammelt werden und wie. Eine positive Erkenntnis aus dem Bericht ist jedoch, dass beliebte Konferenztools nicht für kriminelle Zwecke missbraucht werden. Viele Anwendungen gehen sehr vorsichtig mit dem Zugriff auf Mikrofone um.

Wenn Sie trotz dieser positiven Ergebnisse noch immer Bedenken haben, sollten Sie alternativ Verbindungen immer über einen Webclient herstellen. Obwohl sich die Funktionalität hierbei deutlich eingeschränkt sieht, wird die Privatsphäre im selben Zuge gesteigert und das Mikrofon bei Aktivierung der Mute-Funktion vollständig vom Dienst getrennt.

Eine weitere Option ist ein Hardware-Mute-Button, falls Ihr Computer darüber verfügt sowie ein externes Headset – die Mute-Taste bei Premiummodellen trennt das Mikrofon oft physisch vom Computer und nicht nur auf Softwareebene.

Die wirkliche Gefahr bergen also nicht die Konferenztools selbst, sondern Malware, die Opfer ausspionieren und Audioaufzeichnungen wichtiger Gespräche an ihre Entwickler weiterleiten kann. In diesem Fall benötigen Sie nicht nur eine Sicherheitslösung, die mit unerwünschten Programmen umgehen kann, sondern die zudem kontrolliert, wer wann auf das Mikrofon zugreift. Die Lösungen von Kaspersky für Privatanwender und Unternehmen verfügen über eine separate Funktion, die Sie informiert, wenn eine Software versucht, ungefragt auf das Mikrofon oder die Webcam zuzugreifen.

Privatsphäre

Privatsphäre

Tipps

Tipps