In den ersten sechs Monaten des Jahres 2020 ist der Prozentsatz der attackierten Systeme innerhalb der Öl- und Gasindustrie sowie in der Gebäudeautomatisierung im Vergleich zum zweiten Halbjahr 2019 angestiegen, wie eine aktuelle Kaspersky-Untersuchung zeigt. Auch wenn Angriffe auf industrielle Kontrollsysteme (ICS, Industrial Control System) anderer Branchen leicht rückläufig sind, machen die Kaspersky-Experten einen gefährlichen Trend aus: Cyberkriminellen setzen weniger auf großangelegte Massenangriffe, sondern vermehrt auf zielgerichtete Attacken. Zudem gab es insbesondere im Gesundheitssektor im Untersuchungszeitraum mehr Ransomware-Angriffe auf ICS-Systeme.

Angriffe auf Industrieunternehmen sind gefährlich, da dadurch sowohl Produktionsunterbrechungen als auch finanzielle Verluste drohen können. Dabei werden die Angriffe immer zielgerichteter und von hoch spezialisierten Angreifern mit umfangreichen Ressourcen durchgeführt, die nicht nur finanzielle Gewinne, sondern auch Cyberspionage zum Ziel haben.

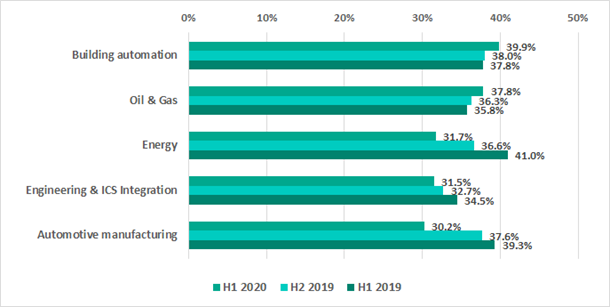

In der ersten Jahreshälfte 2020 wurden der Bereich Gebäudeautomatisierung sowie Öl- und Gas-Industrie am häufigsten angegriffen. Cyberattacken gegen letztere können angesichts der massiven finanziellen Verluste, die durch die aktuelle Pandemie bereits entstanden sind, Unternehmen besonders schaden. Der Anteil der ICS-Computer, auf denen bösartige Objekte blockiert wurden, stieg

- von 38 Prozent im zweiten Halbjahr 2019 auf 39,9 Prozent im ersten Halbjahr 2020 in der Gebäudeautomatisierungsindustrie

- und von 36,3 auf 37,8 Prozent in der Öl- und Gasindustrie.

Gebäudeautomationssysteme sind dabei im Allgemeinen häufiger Angriffen ausgesetzt, weil sie häufiger mit Unternehmensnetzwerken und dem Internet allgemein verbunden sind als zum Beispiel ein ICS-Computer in der Öl- und Gasindustrie. Zudem werden diese Systeme nicht immer vom unternehmensinternen Informationssicherheitsteam, sondern von Auftragnehmern verwaltet – was sie zu einem leichteren Ziel macht.

Der Anstieg der Angriffe auf ICS-Computer der Öl- und Gasindustrie lässt sich auf die Entwicklung einer Vielzahl von Würmern in den Script-Sprachen Python und PowerShell zurückführen. Bei diesen Würmern handelt es sich um schädliche Programme, die sich auf dem infizierten Gerät selbst replizieren. Sie sind in der Lage, unter Verwendung verschiedener Versionen des Mimikatz-Programms Authentifizierungsnachweise aus dem Speicher von Systemprozessen zu sammeln.

Trends: zielgerichtete Angriffe und mehr Ransomware-Attacken gegen ICS

Der Anstieg von Angriffen in der Öl- und Gasindustrie sowie in der Gebäudeautomatisierung war die Ausnahme in der ersten Hälfte 2020: so ging der Anteil der angegriffenen Systeme in den meisten anderen Branchen leicht zurück. Allerdings zeichnet sich ein gefährlicher Trend ab: Die Angreifer verlagerten wohl ihren Schwerpunkt von Massenangriffen auf zielgerichtete und komplexere Bedrohungen wie Backdoors (gefährliche Trojaner, die die Fernsteuerung über das infizierte Gerät erlangen), Spyware (schädliche Programme zum Datendiebstahl) oder Ransomware (die Daten und Systeme verschlüsselt). Dabei gab es deutlich mehr Arten von Backdoors und Spyware auf der .NET-Plattform, die auf ICS-Computern erkannt und blockiert wurden. Der prozentuale Anteil von ICS-Computern, die von Lösegeldforderungen aufgrund von Ransomware betroffen waren, stieg im ersten Halbjahr 2020 im Vergleich zum zweiten Halbjahr 2019 in allen Branchen leicht an, wobei eine Reihe von Angriffen gegen medizinische Einrichtungen und Industrieunternehmen beobachtet wurde.

Der Anteil der ICS-Computer, die angegriffen werden, ist in den meisten Branchen rückläufig. Es gibt jedoch nach wie vor Bedrohungen, mit denen man sich auseinandersetzen muss. Je zielgerichteter und raffinierter die Angriffe sind, desto größer ist ihr Potenzial, erheblichen Schaden anzurichten – auch wenn sie weniger häufig vorkommen. Hinzu kommt, dass viele Unternehmen gezwungen sind, remote zu arbeiten und sich von zu Hause aus in die Unternehmenssysteme einzuloggen, wodurch industrielle Kontrollsysteme verstärkt Cyberbedrohungen ausgesetzt sind. Da weniger Personal vor Ort ist, stehen weniger Mitarbeiter zur Verfügung, um auf einen Angriff zu reagieren und ihm entgegenzutreten, was bedeutet, dass die Folgen weitaus verheerender sein können. Angesichts der Tatsache, dass die Öl- und Gas- sowie Gebäudeautomatisierungsinfrastrukturen ein beliebtes Ziel von Angreifern zu sein scheinen, ist es entscheidend, dass diese Systemeigentümer und -betreiber zusätzliche Sicherheitsvorkehrungen treffen.

Kaspersky-Empfehlungen zum Schutz vor Bedrohungen gegen kritische Infrastrukturen

- Regelmäßig Betriebssystemen und Anwendungssoftware aktualisieren, die Teil des industriellen Netzwerks des Unternehmens sind. Fixes und Patches für die ICS-Netzwerkausrüstung sollten installiert werden, sobald sie verfügbar sind.

- Regelmäßige Sicherheitsaudits von OT-Systemen durchführen, um mögliche Schwachstellen zu identifizieren und zu beseitigen.

- Einsatz von dedizierten ICS-Lösungen zur Überwachung, Analyse und Erkennung des Netzwerkverkehrs für einen besseren Schutz vor Angriffen, die den technologischen Prozess und die wichtigsten Vermögenswerte des Unternehmens potenziell gefährden.

- Spezielle ICS-Sicherheitstraining für IT-Sicherheitsteams und OT-Ingenieure anbieten, um die Reaktion auf neue und fortgeschrittene Angriffstechniken zu verbessern.

- Das Sicherheitsteam, das für den Schutz industrieller Steuerungssysteme zuständig ist, sollte stets Zugang zu aktuellen Informationen über Bedrohungen haben. Der ICS Threat Intelligence Reporting Service [4] von Kaspersky bietet Einblick in aktuelle Bedrohungen und Angriffsvektoren sowie in die am stärksten gefährdeten Elemente in OT- und industriellen Kontrollsystemen und wie man sie eindämmen kann.

- Sicherheitslösungen für OT-Endpoints und Netzwerke wie Kaspersky Industrial Cybersecurity verwenden, um umfassenden Schutz für alle branchenrelevanten Systeme zu gewährleisten.

- Zusätzlich sollte auch die IT-Infrastruktur geschützt werden. Kaspersky Integrated Endpoint Security schützt die Endgeräte des Unternehmens und ermöglicht die automatische Erkennung und Reaktion auf Bedrohungen.

Weitere Ergebnisse des Kaspersky ICS CERT Report für das erste Halbjahr 2020 sind verfügbar unter https://ics-cert.kaspersky.com/reports/2020/09/24/threat-landscape-for-industrial-automation-systems-h1-2020/

ICS

ICS

Tipps

Tipps