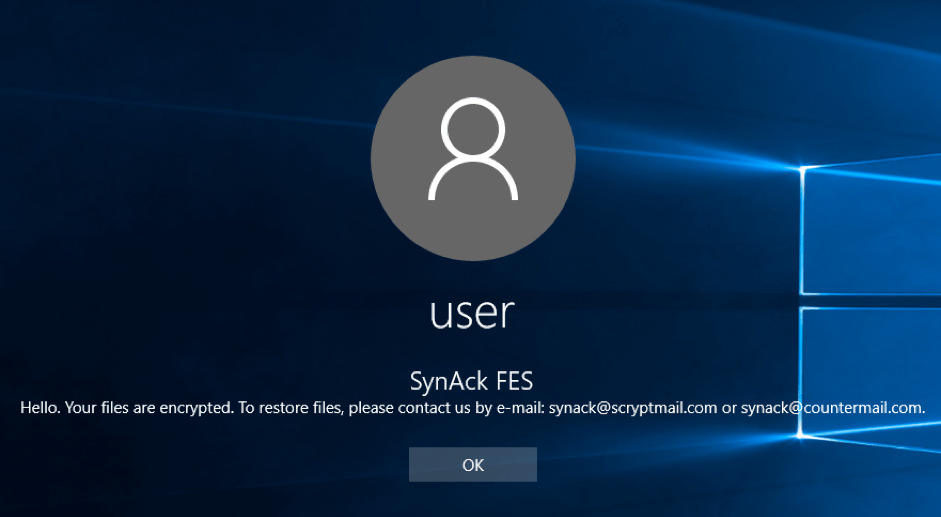

Kaspersky Lab hat eine neue Variante des Ransomware-Trojaners ,SynAck‘ entdeckt. Diese nutzt erstmalig ,in the wild‘ die so genannte ,Process Doppelgänging‘-Technik, um als scheinbar legitimer Prozess von Antivirus-Lösungen zunächst nicht als Malware erkannt zu werden. Die SynAck-Entwickler verwenden noch weitere Tricks, um die Erkennung und Analyse der Malware zu erschweren. So wird der Malware-Code vor der Kompilierung des Samples verschleiert und der Prozess sofort beendet, falls Indizien auf eine Ausführung in einer Sandbox hinweisen.

Die SynAck-Ransomware ist seit Herbst 2017 bekannt und hatte im Dezember vorwiegend englischsprachige Anwender über Brute-Force-Angriffe über das Remote-Desktop-Protokolls (RDP) attackiert; wobei im Anschluss die Malware manuell heruntergeladen und installiert wurde. Die jetzt durch Kaspersky Lab aufgedeckte Variante verfolgt einen weitaus raffinierteren Ansatz und nutzt ,Process Doppelgänging‘ als Verschleierungstechnik.

Wir gehen davon aus, dass die neue Variante von SynAck für hochgradig gezielte Angriffe genutzt wird. Bis heute wurde eine begrenzte Anzahl von Angriffen in den USA, Kuwait, Deutschland und im Iran beobachtet, wobei sich die Lösegeld-Forderungen auf 3.000 US-Dollar beliefen.

Neue Variante der SynAck-#Ransomware trickst Sicherheitslösungen über die raffinierte ‚Doppelgänging-Technik‘ aus.

Tweet

„Der Wettlauf zwischen Angreifern und Verteidigern im Cyberspace wird niemals aufhören. Die Möglichkeit des ,Process Doppelgänging‘, mit der Malware an aktuellen Sicherheitslösungen vorbeigeschleust werden kann, stellt eine bedeutende Gefahrenquelle dar“, warnt Anton Ivanov, Lead Malware Analyst bei Kaspersky Lab. „Es überrascht nicht, dass sich Angreifer dieser Methode schnell bemächtigt haben. Unsere Untersuchung zeigt, wie die zunächst wenig zielgerichtete Ransomware SynAck mit Hilfe dieser Technik ihre Fähigkeiten, sich zu verschleiern und Rechner zu infizieren, drastisch verbessern konnte. Glücklicherweise war die Erkennungslogik für diese Ransomware bereits implementiert, bevor sie ,in the wild‘ auftauchte.“

Wie SynAck die Doppelgängig-Technik nutzt

Mit ,Process Doppelgänging‘ ist eine dateilose Code-Injektion gemeint, die eine Windows-eigene Funktion und eine nicht dokumentierte Implementierung des Windows Process Loaders nutzt. Durch eine Manipulation des Datei-Handlings unter Windows können Angreifer ihre schädlichen Aktionen unter dem Deckmantel harmloser, legitimer Prozesse ablaufen lassen. Process Doppelgänging hinterlässt keine Spuren. Somit ist diese Angriffsform nur sehr schwer zu erkennen. Dies ist der erste Fall von Ransomware, bei der diese Technik ,in-the-wild‘ beobachtet wurde.

Weitere Besonderheiten der SynAck-Variante sind:

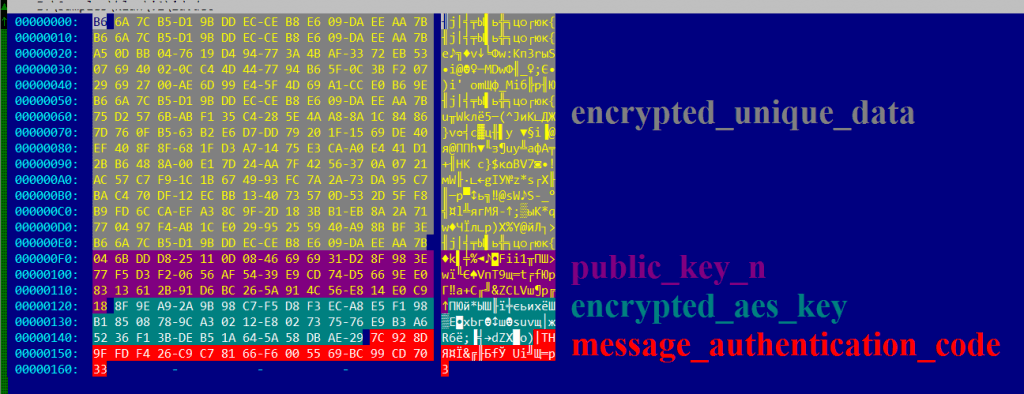

- Der SynAck-Trojaner verschleiert seinen ausführbaren Code vor der Kompilierung, im Gegensatz zu den meisten anderen Ranomware Ausprägungen, welche die entsprechenden Codefragmente nur packen. Dies erschwert das Reverse Engineering und die Analyse des schädlichen Codes.

- Die Verlinkung zu den benötigten API-Funktionen werden ebenfalls verschleiert,dabei werden die Namen als Hashwerte statt in Klartext abgelegt.

- Nach seiner Installation inspiziert der Trojaner das Dateiverzeichnis, aus dem seine ausführbaren Dateien gestartet werden. Der Prozess wird abgebrochen, sobald ein Startversuch aus einem „falschen“ Ordner heraus – wie etwa einer möglichen automatisierten Sandbox – erfolgt.

- Die Malware bricht seine Aktivität auch ab, falls der PC des Opfers eine kyrillische Tastatur haben sollte.

- Bevor Dateien verschlüsselt werden, überprüft SynAck die Hashwerte aller laufenden Prozesse und Dienste mit Hilfe einer fest eingebauten Liste. Im Fall einer Übereinstimmung wird versucht, den Prozess sofort abzubrechen. Das betrifft unter anderem Prozesse, die mit virtuellen Maschinen, Office-Anwendungen, Skript-Interpretern, Datenbank-Anwendungen, Backup-Systemen oder Spielen zu tun haben. Dies geschieht möglicherweise deshalb, um sich besonders wertvoller Dateien, die ansonsten in die genannten, laufenden Prozesse eingebunden wären, einfacher bemächtigen zu können.

Kaspersky Lab erkennt die verschiedenen Varianten von SynAck als

- Trojan-Ransom.Win32.Agent.abwa,

- Trojan-Ransom.Win32.Agent.abwb und

- PDM:Trojan.Win32.Generic.

Kaspersky Lab: Schutzmaßnahmen

Kaspersky Lab empfiehlt folgende Maßnahmen, mit denen Anwender ihre Geräte vor Ransomware schützen können:

- regelmäßig Backups durchführen;

- verlässliche Sicherheitslösungen nutzen mit Verhaltenserkennung und der Möglichkeit, schädliche Aktionen wieder rückgängig zu machen;

- die Software auf allen Geräten immer auf dem aktuellen Stand halten;

- Unternehmen sollten ihre Mitarbeiter und IT-Teams entsprechend schulen, sensible Daten separat und mit strengen Zugriffsbeschränkungen speichern, und außerdem spezielle Sicherheitslösungen wie Kaspersky Endpoint Security for Business verwenden;

- Sollte es dennoch zu einer Ransomware-Infektion kommen, nicht in Panik verfallen, sondern mit einem nicht befallenen Gerät die Website NoMoreRansom.org aufsuchen. Dort werden Tools zur Entschlüsselung bereitgestellt, mit denen die Dateien möglicherweise wiederhergestellt werden können.

Mehr Informationen über die verdeckt arbeitende SynAck-Variante enthält der folgende Blogeintrag:

https://securelist.com/synack-targeted-ransomware-uses-the-doppelganging-technique/85431/

Ransomware

Ransomware

Tipps

Tipps