Die Angriffsmethoden seriöser Cyberkrimineller sind oft so raffiniert, dass es sogar für Cybersicherheitsexperten eine Herausforderung ist, ihnen auf die Schliche zu kommen. Vor Kurzem haben unsere Experten eine neue Kampagne einer nordkoreanischen Gruppe namens Lazarus entdeckt, die berüchtigt für ihre Angriffe auf Sony Pictures und eine Reihe von Finanzinstituten ist – darunter auch der Diebstahl der Zentralbank Bangladesch in Höhe von 81 Millionen Dollar.

In diesem speziellen Fall entschieden sich die Eindringlinge, sich die Taschen mit Kryptowährung zu füllen. Um an die Wallets ihrer Opfer zu gelangen, schleusten sie ein Stück Malware in die Firmennetzwerke einer Reihe von Krypto-Börsen. Die Kriminellen verließen sich voll und ganz auf die Verwundbarkeit des menschlichen Faktors, und das zahlte sich aus.

Trading-App mit schädlichem Update

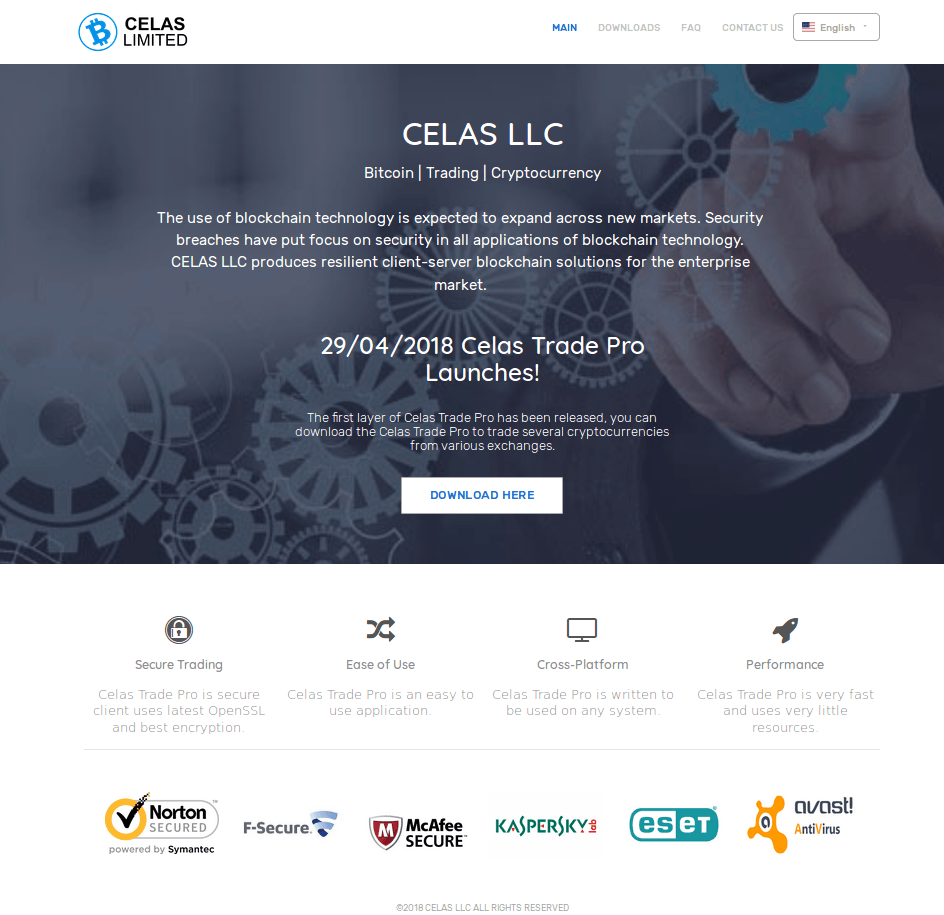

Die Netzwerkpenetration begann mit einer E-Mail. Mindestens einer der Mitarbeiter der Krypto-Börse erhielt ein E-Mail-Angebot, um eine Trading-App namens Celas Trade Pro von Celas Limited zu installieren. „Ein solches Programm könne für das Unternehmen unter Berücksichtigung des Unternehmensprofils möglicherweise von Nutzen sein“, so hieß es.

Darüber hinaus enthielt die Nachricht einen Link zur offiziellen Website des Entwicklers, die auf den ersten Blick ziemlich legitim aussah und sogar über ein gültiges SSL-Zertifikat von Comodo CA, einem der führenden Zertifizierungszentren, verfügte.

Celas Trade Pro stand zum Download für Windows und Mac bereit; eine Version für Linux war angeblich bereits in Arbeit.

Darüber hinaus verfügte die Trading-App über ein gültiges digitales Zertifikat – ein weiteres legitimes Produktattribut – dessen Code keine schädlichen Komponenten aufwies.

Nach der erfolgreichen Installation der Anwendung auf dem Computer des Mitarbeiters führte Celas Trade Pro ein Update aus und kontaktierte dazu den Server des Anbieters – auch hier soweit nichts Verdächtiges. Statt eines Updates wurde jedoch ein Backdoor-Trojaner heruntergeladen.

Fallchill: Eine äußerst gefährliche Malware

Eine Backdoor ist ein virtueller „Diensteingang“, den Kriminelle ausnutzen können, um in ein System einzudringen. Die meisten früheren Angriffe auf Krypto-Börsen wurden mit Fallchill durchgeführt. Fallchill war bei diesem Angriff das ausschlaggebende Indiz, das Experten zur Lazarus-Gruppe führte; die Gruppe hatte die Backdoor, die eine nahezu unbegrenzte Kontrolle über das infizierte Gerät ermöglicht, bereits einige Male ausgenutzt. Folgende sind nur einige wenige Funktionen der Malware:

- Suche nach und Upload von Dateien auf den Befehlsserver (derselbe, den die Trading-Software zum Herunterladen des Updates verwendet hat);

- Erfassen von Daten in einer bestimmten Datei (z. B. jede beliebige .exe Datei oder ein Zahlungsauftrag);

- Löschen von Dateien;

- Download und Ausführung zusätzlicher Tools.

Wir werfen einen Blick auf das infizierte Programm

Wie wir bereits erklärt haben, haben sowohl die Trading-Software als auch ihr Anbieter fast den gesamten Angriffsverlauf über – zumindest bis zur Installation der Backdoor – ein recht respektables Erscheinungsbild beibehalten. Bei näherer Betrachtung fallen jedoch verdächtige Details ins Auge.

Zunächst schickte der Update-Loader die Geräteinformationen in einer Datei, die als GIF-Bild getarnt war, an den Server und empfing auf die gleiche Weise auch Befehle. Für seriöse Software ist es normalerweise nicht üblich, Bilder im Zuge von Updates auszutauschen.

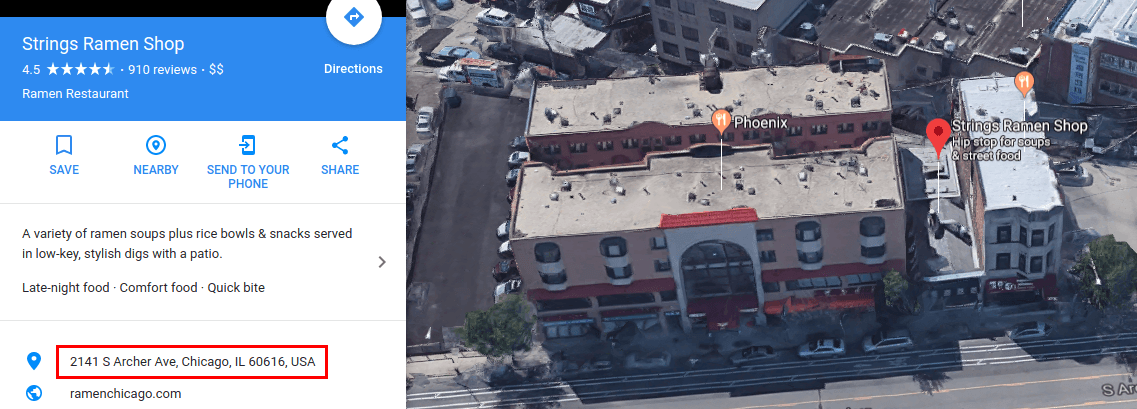

Im Hinblick auf die Website, stellte sich das Domain-Zertifikat bei näherer Betrachtung als Low-Level-Zertifikat heraus und bestätigte die Tatsache, dass die Domain im Besitz einer Firma namens Celas Limited war. Es enthielt weder Informationen über das Unternehmen noch über seinen Besitzer. Die Analysten verwendeten Google Maps, um die Adresse, die für die Domainregistrierung verwendet wurde, zu überprüfen, nur um dann festzustellen, dass es sich dabei um ein Ramen-Restaurant handelte.

Es ist eher unwahrscheinlich, dass die kleinen Restaurantbesitzer ihre Freizeit zum Programmieren genutzt haben. Die logische Konsequenz ist, dass die angegebene Adresse schlichtweg falsch war. Nichtsdestotrotz überprüften die Analysten auch die zweite, für das digitale Zertifikat von Celas Trading Pro angegebene Adresse, und stellten fest, dass es sich hierbei um ein frei stehendes Feld handelte.

Abgesehen davon scheint das Unternehmen offenbar mit Bitcoins für seine Domain bezahlt zu haben. Transaktionen mit Kryptowährungen werden bevorzugt, wenn eine gewisse Anonymität verlangt wird.

Und dennoch können wir nicht mit Sicherheit sagen, ob diese Firma ein absichtlicher Fake oder selbst ein Opfer von Cyberkriminellen geworden ist. Die nordkoreanischen Hacker hätten nicht zum ersten Mal legitime Unternehmen kompromittiert, um deren Partner oder Kunden anzugreifen.

Sie können den vollständigen Report unserer Experten zur Lazarus-APT-Kampagne auf Securelist lesen.

Lesson learnt: der Lazarus-Fall

Wie auch dieser Fall zeigt, kann es sehr schwierig sein, die Quelle einer Bedrohung herauszufinden, wenn es um hohe Geldsummen geht. Der Markt für Kryptowährung boomt in letzter Zeit besonders und zieht Betrüger aller Art an: von Entwicklern verschiedener Miner-Varianten bis hin zu kriminellen Gruppen, die auf der ganzen Welt ihr Unwesen treiben.

Besonders interessant ist die Bandbreite der Angriffe der Kriminellen, die nicht nur Windows-Nutzer, sondern auch MacOS-Computer ins Visier genommen haben. Das zeigt uns wieder einmal: auch macOS ist keine Garantie für Sicherheit – auch Apple-Nutzer sollten und müssen sich angemessen schützen .

Bedrohungen

Bedrohungen

Tipps

Tipps