Das im September 2020 veröffentlichte PC/Konsolen-Fantasy-Action-Spiel Genshin Impact wurde von der chinesischen Firma miHoYo Limited entwickelt. Die Windows-Version wird mit einem Anti-Cheat-Modul für das Spiel ausgeliefert, das einen Treiber namens mhyprot2.sys enthält. Dieser gewährt dem Spielschutzmechanismus weitreichende Systemprivilegien und verfügt über eine digitale Signatur zur Bestätigung seiner Rechte. Diese Signatur wird benötigt, um Tools zu erkennen und zu blockieren, die die im Spiel eingebauten Beschränkungen umgehen. Überraschenderweise haben Hacker jedoch eine andere Verwendung für diesen Treiber gefunden.

Im August 2022 veröffentlichte Trend Micro einen Bericht über einen ungewöhnlichen Angriff auf die Unternehmensinfrastruktur. Der Angriff erfolgte über diesen speziellen Treiber, mhyprot2.sys. Mit anderen Worten: Eine Gruppe von Hackern entdeckte, dass sie die praktisch unbegrenzten Systemprivilegien, die der Treiber und das zugehörige legitime digitale Zertifikat bieten, für gezielte Angriffe nutzen können. Außerdem ist es möglich, ein Opfer zu werden, ohne das Spiel selbst zu installieren.

Schutz umgehen

Der Bericht beschreibt den Angriff auf ein ungenanntes Opfer, erwähnt aber nicht die ursprüngliche Methode, mit der die Hacker die Unternehmensinfrastruktur infiltrierten. Wir wissen nur, dass sie ein kompromittiertes Administratorkonto verwendet haben, um über RDP auf den Domaincontroller zuzugreifen. Die Hacker stahlen nicht nur Daten von eben diesem, sondern legten dort auch einen Netzwerkordner ab, der ein schädliches Installationsprogramm enthielt, das sich als Antivirenprogramm ausgab. Die Angreifer nutzten die Gruppenrichtlinien, um Dateien auf einer der Workstations zu installieren, die als Vorlage für eine Masseninfektion von Computern in der Organisation dienen könnten.

Die Versuche, Malware auf der Workstation zu installieren, waren jedoch erfolglos. Das Modul, das die Daten verschlüsseln sollte, wurde nicht ausgeführt und die Angreifer mussten dieses später manuell aktivieren. Es gelang ihnen jedoch, den völlig legalen Treiber mhyprot2.sys von Genshin Impact zu installieren. Ein anderes Dienstprogramm, das sie im System einsetzten, sammelte Daten über Prozesse, die die Installation des Schadcodes behindern könnten.

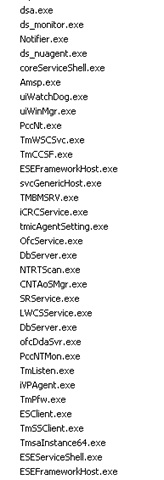

Liste der vom Spieltreiber zwangsgestoppten Prozesse

Alle Prozesse auf der Liste, einschließlich der auf dem Computer aktiven Sicherheitslösungen, wurden nacheinander vom mhyprot2.sys-Treiber gestoppt. Sobald das System seiner Schutzmechanismen beraubt war, wurde das eigentliche Malware-Tool gestartet, das Dateien verschlüsselte und eine Lösegeldforderung hinterließ.

Kein typischer Hack

Dieser Vorfall ist deshalb interessant, weil es sich im Wesentlichen um den Exploit legaler Software handelte, die als Teil eines recht beliebten Computerspiels verbreitet wurde. Trend Micro entdeckte, dass der bei dem Angriff verwendete Treiber mhyprot2.sys im August 2020 signiert wurde, kurz vor der ursprünglichen Veröffentlichung des Spiels. Cyberkriminelle verwenden in der Regel gestohlene private Zertifikate, um Schadprogramme zu signieren oder Schwachstellen in legitimer Software auszunutzen. In diesem Fall nutzten die Hacker jedoch die üblichen Treiberfunktionen, d. h. den vollen Zugriff auf den Hauptspeicher und die Möglichkeit, alle Prozesse auf dem System anzuhalten. Solche legitime Software wird von Überwachungsprogrammen leicht übersehen, was ein zusätzliches Risiko für die Manager der Unternehmensinfrastruktur darstellt.

Die Benutzer von Genshin Impact bemerkten das etwas ungewöhnliche Verhalten von mhyprot2.sys nicht sofort. So blieb das Modul beispielsweise auf dem System, nachdem das Spiel deinstalliert worden war, was bedeutet, dass alle aktuellen und früheren Gamer bis zu einem gewissen Grad anfällig waren und ihre PCs leichter angegriffen werden konnten. Interessanterweise wurden ab Oktober 2020 in Cheater-Foren Möglichkeiten diskutiert, den Treiber zu nutzen, um Anti-Cheat-Systeme zu umgehen, einschließlich der Nutzung der umfangreichen Funktionen des Moduls und digitaler Signaturen.

Dies sollte eine Erinnerung für alle Entwickler von Software mit erhöhten Rechten sein, ihre Systemrechte mit Vorsicht zu nutzen, da ihr Code sonst möglicherweise für Cyberangriffe verwendet wird, anstatt ihn vor Hackern zu schützen. Die Entwickler von Genshin Impact wurden im vergangenen Sommer auf mögliche Probleme mit dem Treiber aufmerksam gemacht, sahen das gefährliche Verhalten des Moduls jedoch nicht als Problem an. So war die digitale Signatur Ende August 2022 noch immer in Kraft.

Empfehlungen für Unternehmen

Die Aufnahme potenziell gefährlicher Treiber in eine Beobachtungsliste und die Umsetzung von Sicherheitsmaßnahmen mit umfassenden Selbstverteidigungsfunktionen können das Risiko eines erfolgreichen Angriffs in dem oben beschriebenen Szenario verringern. Denken Sie daran, dass sich der Hacker zunächst Zugang zum Domaincontroller verschafft hat. Die Situation war also bereits gefährlich. Mit weniger einfallsreichen Mitteln könnten Angreifer die Malware weiter im Unternehmensnetzwerk verbreiten.

Die Erkennung von Spielen, die auf den PCs der Mitarbeiter installiert sind, ist in der Regel nur unter dem Gesichtspunkt der Produktivität wichtig. Der Fall des Anti-Cheat-Programms Genshin Impact hat uns jedoch daran erinnert, dass „unerwünschte“ Programme nicht nur lästig sind, sondern auch ein zusätzliches Sicherheitsrisiko darstellen können. Sie tragen zur Entwicklung potenziell anfälliger Software bei und führen in einigen Fällen gefährlichen Code in den sicherheitsrelevanten Umkreis ein.

Schwachstelle

Schwachstelle

Tipps

Tipps