Cyberkriminelle entwickeln immer raffiniertere Malware. Im vergangenen Jahr tauchte beispielsweise ein ungewöhnlicher Banking-Trojaner namens Fakecalls auf. Neben den üblichen Spionagefunktionen besitzt dieser Trojaner die interessante Fähigkeit, mit seinem Opfer in der Gestalt eines Bankangestellten zu „telefonieren“. Online lassen sich nur wenige Informationen über Fakecalls finden. Deshalb möchten wir in diesem Beitrag ein wenig Licht ins Dunkel bringen und seine Fähigkeiten genauer betrachten.

Getarnter Trojaner

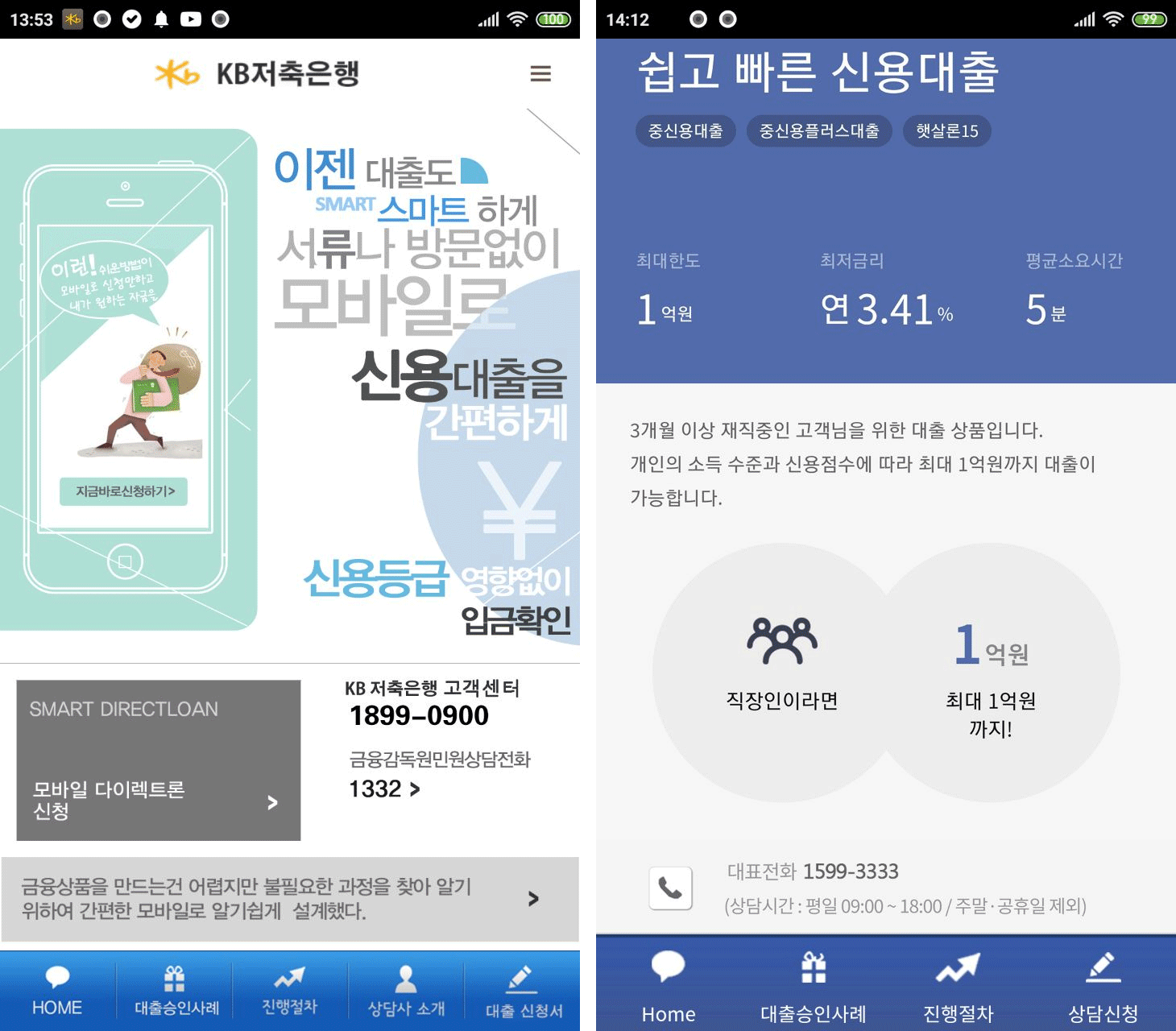

Fakecalls imitiert die mobilen Apps beliebter koreanischer Banken, darunter KB (Kookmin Bank) und KakaoBank. Kurioserweise haben die Entwickler des Trojaners neben den üblichen Logos auch die Support-Nummern der jeweiligen Banken in die Fakecalls-Benutzeroberfläche integriert. Die Telefonnummern scheinen authentisch zu sein – so ist die Nummer 1599-3333 beispielsweise auf der Hauptseite der offiziellen Website der KakaoBank zu finden.

Bereits bei der Installation fordert der Trojaner eine ganze Reihe von Berechtigungen an, darunter Zugriff auf Kontakte, Mikrofon und Kamera, Geolokalisierung, Anrufabwicklung und so weiter.

Anruf der Bank

Anders als andere Banking-Trojaner ist Fakecalls dazu in der Lage Telefongespräche mit dem Kundensupport zu imitieren. Ruft ein Opfer die Hotline der Bank an, unterbricht der Trojaner diskret die Verbindung und öffnet anstelle der regulären Anruf-App einen eigenen gefakten Anruf-Bildschirm. Dem Opfer erscheint der Anruf völlig normal und ahnt nicht, dass die Kontrolle ab jetzt in Händen der Angreifer liegt.

Einzig und allein der gefälschte Anrufbildschirm könnte den Trojaner jetzt verraten. Denn die Benutzeroberfläche von Fakecalls wird lediglich auf Koreanisch angezeigt. Hat ein Opfer also eine andere Systemsprache gewählt – beispielsweise Englisch – wird der Nutzer hoffentlich skeptisch.

Nachdem der Anruf abgefangen wurde, gibt es zwei mögliche Szenarien. Im ersten Fall verbindet Fakecalls das Opfer direkt mit den Cyberkriminellen, da die App bei der Installation die Berechtigung erhalten hat, ausgehende Anrufe zu tätigen. Im zweiten Fall spielt der Trojaner vorab aufgezeichnete Audiodateien ab, die die Standardbegrüßung der Bank imitieren.

Fakecalls Code-Fragment, dass vorab aufgezeichnete Audiodateien während eines ausgehenden Anrufs abspielt

Damit der Trojaner eine realistische Unterhaltung mit dem Opfer führen kann, haben die Cyberkriminellen mehrere Floskeln (auf Koreanisch) aufgezeichnet, die typischerweise von Callcenter-Mitarbeitern oder der bankeigenen Bandansage geäußert werden. Dem Opfer kommen dabei beispielsweise folgende Sätze zu Ohren: „Hallo. Vielen Dank für Ihren Anruf bei der KakaoBank. Unser Callcenter erhält derzeit ungewöhnlich viele Anrufe. Ein Berater steht in kürzester Zeit für Sie zur Verfügung. <…> Um die Servicequalität zu verbessern, wird Ihr Gespräch aufgezeichnet.“ Oder: „Willkommen bei der Kookmin Bank. Dieses Gespräch wird aufgezeichnet. Wir werden Sie jetzt mit einem unserer Mitarbeiter verbinden.“

Danach können die Angreifer unter dem Deckmantel eines Bankangestellten versuchen, dem Opfer Zahlungsdaten oder andere vertrauliche Informationen zu entlocken.

Neben ausgehenden Anrufen kann Fakecalls übrigens auch eingehende Anrufe fälschen. Haben die Cyberkriminellen die Absicht das Opfer persönlich zu kontaktieren, überlagert der Trojaner den Systembildschirm mit seiner eigenen Benutzeroberfläche. Das hat zur Folge, dass dem Nutzer nicht die authentische Telefonnummer der Cyberkriminellen angezeigt wird, sondern eine vom Trojaner beliebig gewählte Rufnummer: beispielsweise die Support-Telefonnummer der Bank.

Spyware-Toolkit

Neben den oben genannten Eigenschaften hat Fakecalls auch Funktionen, die eher für Banking-Trojaner typisch sind. Beispielsweise kann die Malware auf Befehl des Angreifers das Mikrofon des infizierten Telefons einschalten und Aufzeichnungen davon an ihren Server senden sowie heimlich Audio- und Videoaufnahmen vom Telefon in Echtzeit übertragen.

Und damit nicht genug: Denken Sie an die Berechtigungen, die der Trojaner bei der Installation einfordert! Die Cyberkriminellen können diese nutzen, um den Standort des Smartphones zu bestimmen, die Kontaktliste oder Dateien (darunter Fotos & Videos) auf den eigenen Server zu übertragen und auf den Anruf- und Nachrichtenverlauf zugreifen.

Diese Berechtigungen ermöglichen der Malware nicht nur, den Nutzer auszuspionieren, sondern auch sein Gerät bis zu einem gewissen Grad zu kontrollieren, was dem Trojaner die Möglichkeit gibt, eingehende Anrufe zu unterbinden und sie aus dem Verlauf zu löschen. Somit können unter anderem authentische Anrufe der jeweiligen Bank blockiert und verborgen werden.

Kaspersky-Lösungen identifizieren diese Malware übrigens als Trojan-Banker.AndroidOS.Fakecalls und schützen das Gerät.

So können Sie sich schützen

Befolgen Sie diese einfachen Tipps, um zu verhindern, dass Ihre persönlichen Daten und Ihr Geld in die Hände von Cyberkriminellen gelangen:

- Laden Sie Apps nur aus offiziellen Stores herunter und blockieren Sie die Installation aus unbekannten Quellen. Offizielle Stores führen regelmäßige Prüfungen aller angebotenen Apps durch.

- Werfen Sie einen Blick auf die Berechtigungen, die eine App bei der Installation einfordert.Verweigern Sie potenziell gefährliche Berechtigungen wie den Zugriff auf Anrufe, Textnachrichten, Barrierefreiheit und so weiter.

- Geben Sie niemals vertrauliche Informationen am Telefon preis. Echte Bankmitarbeiter werden Sie niemals nach Ihren Online-Banking-Anmeldedaten, PIN-Nummern, CVC-Codes oder Bestätigungscodes aus Textnachrichten fragen.

Installieren Sie eine robuste Sicherheitslösung, die all Ihre Geräte vor Banking-Trojanern und anderer Malware schützt.

android

android

Tipps

Tipps