Komplexe Angriffe, Non-Malware-Angriffe, dateilose Angriffe, Malware-Infektionen durch physischen Zugriff, Zero-Day-Exploits, die größtenteils in innovativen Tools auftreten sowie immer agilere Cybercrime-Techniken: In der heutigen unbeständigen Bedrohungslandschaft können vorbeugende Technologien allein Unternehmen nicht mehr vor fortgeschrittenen Bedrohungen schützen. Hinzu kommt, dass ein effektiver zielgerichteter Angriff lediglich mit einem minimalen Kostenaufwand für die Kriminellen verbunden ist. Daher ist es keine Überraschung, dass die Anzahl erfolgreich ausgeführter Angriffe weltweit immer weiter steigt.

Ergebnissen der analytischen Agentur B2B International zufolge, stellten zielgerichtete Angriffe eine der wachstumsstärksten Bedrohungen im Jahr 2017 dar. Im Gegensatz zum Vorjahr verzeichneten KMUs ein Wachstum zielgerichteter Angriffe in Höhe von über 6 %, Unternehmen sogar von 11 %. Detaillierte Informationen zu den Forschungsergebnissen finden Sie in unserem Bericht „New Threats, New Mindset: Being Risk Ready in a World of Complex Attacks„.

Mehr als ein Viertel der Unternehmen (27% in diesem und 21% im gleichen Zeitraum des Vorjahres) gaben zu, dass sie bereits zielgerichtete Angriffe auf ihre Infrastruktur erlebt hatten, und 33% der Unternehmen gaben an, dass sie Cyberkriminellen zum Opfer gefallen sind. Von den befragten Unternehmen bestätigten stolze 57%, dass sie in Zukunft mit einem Sicherheitsleck rechnen würden, und 42% waren hinsichtlich der effektivsten Reaktionsstrategie auf diese Bedrohungen noch immer verunsichert.

Ein traditioneller Ansatz ist längst nicht mehr ausreichend

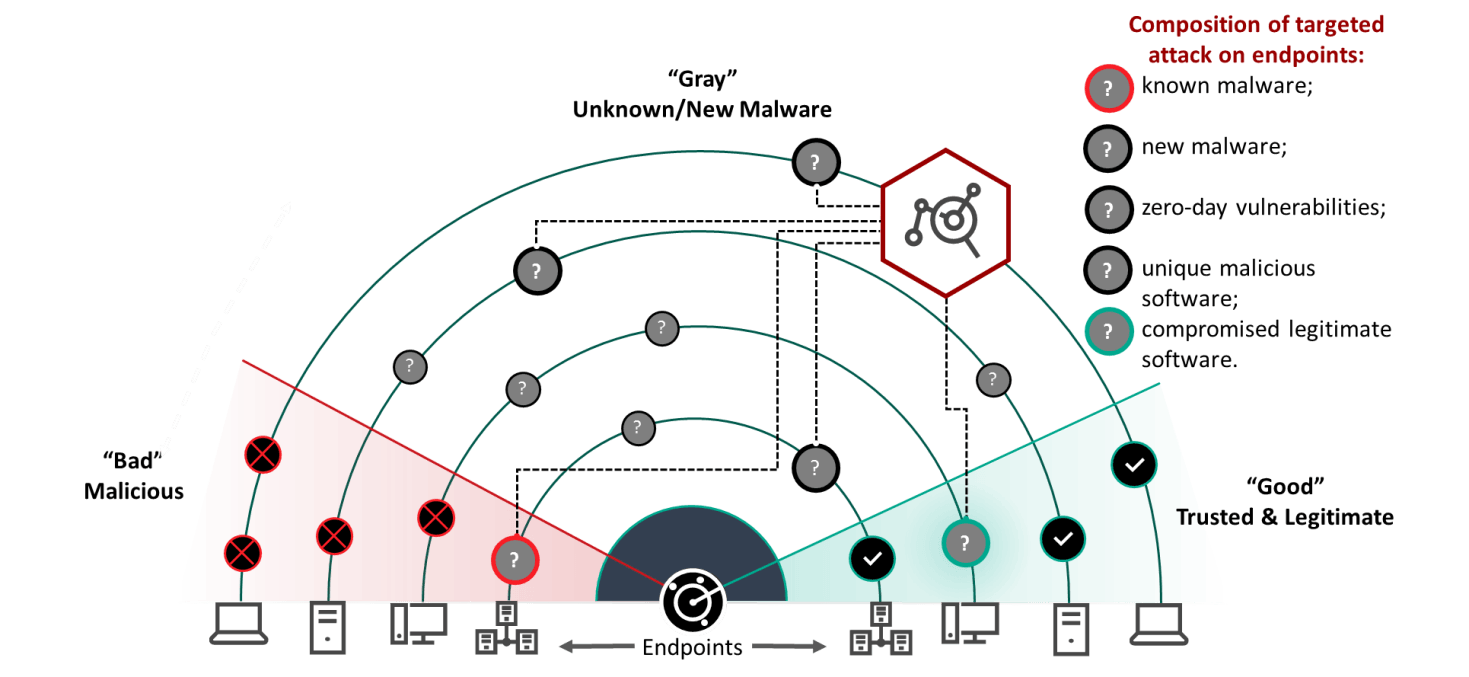

Endpoint Protection Platforms (EPPs), die typischerweise in der Infrastruktur eines Unternehmens vorhanden sind, kontrollieren bekannte Bedrohungen wie herkömmliche Malware. Darüber hinaus können sie mit unbekannten Viren umgehen, die möglicherweise eine neue Variante bereits bekannter Malware darstellen und auf Endpunkte ausgerichtet sind. Diese Systeme schützen sowohl vor bekannten als auch vor unbekannten Bedrohungen. Cybercrime-Techniken haben sich jedoch in den letzten Jahren erheblich weiterentwickelt und Cyberkriminelle sind in ihren Angriffsprozessen deutlich aggressiver geworden. Die Kombination aus geläufigen Bedrohungen, einzigartigen bösartigen Bedrohungsmustern und Aktivitäten, die auf komplexen Infiltrationstechniken von Cyberkriminellen basieren, macht fortgeschrittene Bedrohungen und zielgerichtete Angriffe für jedes Unternehmen extrem gefährlich.

Unternehmen sind in jeder Hinsicht von Diebstahl oder Angriff bedroht – Daten und Finanzen, geistiges Eigentum, sensible Geschäftsdaten und spezifische persönliche oder andere sensible Daten, gegen Geschäftsprozesse und Wettbewerbsvorteile.

Vorfälle, die im Zusammenhang mit fortgeschrittenen Bedrohungen stehen, haben jedoch erhebliche Auswirkungen auf das Geschäft: Kosten für die Reaktion und Wiederherstellung von Prozessen, die Investition in neue Systeme oder Prozesse, Reputationsschäden, finanzielle Verluste usw. Deshalb müssen Unternehmen nicht nur die Anzahl verbreiteter Malware, sondern auch die Zunahme komplexer fortgeschrittener und zielgerichteter Angriffe berücksichtigen.

Das bedeutet, dass sie ihren Schutz des Netzwerk-, Mail- und Onlineverkehrs auf Endpunkte wie Workstations, Laptops, Server und Smartphones erweitern müssen. Diese Endpunkte werden bei zielgerichteten Angriffen oftmals als Einstiegspunkte in die Infrastruktur eines Unternehmens verwendet. Aus diesem Grund ist die Sichtbarkeit der Endpunkte in der heutigen Bedrohungslandschaft entscheidend.

Der SANS 2017 Threat Landscape Umfrage zufolge gaben 74% der Befragten an, dass das Klicken eines Links oder eines E-Mail-Anhanges der beste und einfachste Weg für Bedrohungen sei, in das Unternehmen einzudringen. 81% der befragten Unternehmen sind der Meinung, dass Tools für die Endpunkt-Sicherheit das hilfreichste Mittel zur Erkennung von Bedrohungen sind.

Traditionelle Cybersicherheitsansätze sind nicht mehr ausreichend. Der Umgang mit fortgeschrittenen Bedrohungen erfordert hoch entwickelte Tools wie Kasperskys Endpoint Detection and Response.

Tweet

Die Notwendigkeit spezialisierter Tools für EDR

Natürlich ist es nicht ausreichend, die einfachsten Bedrohungen auf Endpunkten zu blockieren. Heutzutage benötigen Unternehmen Tools, mit denen sie die neuesten und komplexesten Bedrohungen erkennen und auf sie reagieren können.

Um sich also vor modernen Cyberangriffen zu schützen, die auf Endpunkte ausgerichtet sind, sind spezialisierte Tools notwendig.

Warum?

Zum einen wegen der spezifischen Angriffsziele, die Cyberkriminelle einsetzen:

- Bypässe, die Sicherheitssyteme umgehen: Die Angreifer führen eine gründliche Untersuchung der bestehenden Infrastruktur einschließlich des verwendeten Endpunktsicherheitssystems durch;

- Zero-Day-Schwachtellen, kompromittierte Konten;

- Bösartige Software oder speziell entwickelte, einzigartige Software;

- Kompromittierte Objekte, die keinen Verdacht erwecken und deshalb vertrauenswürdig bleiben;

- Ein Multivektor-Ansatz, der sich darauf konzentriert, in möglichst viele Endpunkte einzudringen: Desktop-Computer, Laptops, Server, etc.;

- Social Engineering und von Insindern offenbarte Daten.

Zum anderen aufgrund der technologischen Einschränkungen traditioneller Endpunkt-Produkte, die:

- Darauf ausgerichtet sind, geläufige (unkomplizierte) Bedrohungen, bereits bekannte Schwachstellen oder unbekannte Bedrohungen, die auf zuvor bekannten Methoden basieren, zu erkennen und zu blockieren;

- Auf die Sichtbarkeit jedes einzelnen Endpunkts ausgerichtet sind und nicht dafür entwickelt wurden alle Endpunkte in Echtzeit über eine einzige zentrale Schnittstelle zu visualisieren und zu überwachen;

- IT-Administratoren nicht die nötigen Bedrohungsinformationen zur Verfügung stellen, um ihnen einen Einblick in den Bedrohungskontext zu geben;

- Keine integrierte Zuordnung oder Korrelation mehrerer Urteile verschiedener Erkennungsmechanismen zu einem einzigen, einheitlichen Vorfall zur Verfügung stellen;

- Keine Funktionen zur Entdeckung anormaler Aktivitäten, Abweichungen normaler Aktivitäten, usw. unterstützen oder die Arbeit legitimer Programme analysieren;

- Die Lateralbewegung der Malware nicht rückwirkend analysieren können;

- Über begrenzte Fähigkeiten zur Erkennung von dateilosen Angriffen, Speicherinjektionen oder Malware-freien Bedrohungen verfügen.

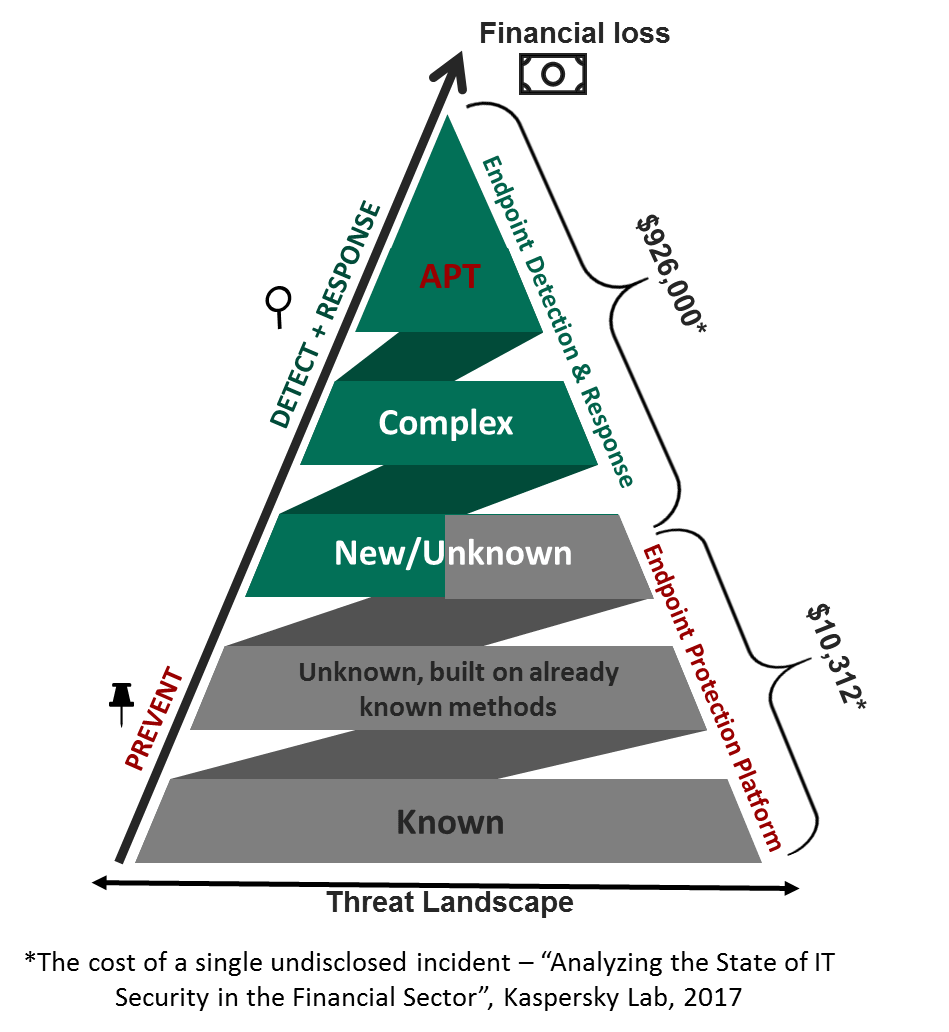

Wie wir an diesem Beispiel sehen können, funktionieren Schutztechnologien für Endpunkte gut, wenn es sich dabei um einfache Bedrohungen, die mehr als 90% aller Bedrohungen ausmachen, handelt. Die Kosten für Vorfälle im Zusammenhang mit diesen Bedrohungen (etwa 10.000 US-Dollar) sind im Vergleich zu den Kosten für Vorfälle, die mit einem Advanced Persistent Threats (APT) (926.000 US-Dollar) verbunden sind, unwesentlich. Je früher ein zielgerichteter Angriff erkannt wird, desto geringer ist der finanzielle Verlust. Angesichts komplexer Bedrohungen sind Qualität und Effektivität der Erkennung und Reaktion unheimlich wichtig. Zum Schutz vor zielgerichteten Angriffen und APTs müssen Unternehmen über den Gebrauch spezialisierter Lösungen nachdenken, um diesen Angriffen auf Endpunkten entgegenzuwirken.

Die durchschnittlichen Kosten, die mit einem solchen Vorfall verbunden sind, sowie die funktionalen Lücken bei herkömmlichen EPP-Lösungen, die nicht dafür geeignet sind, komplexen Bedrohungen entgegenzuwirken, machen deutlich, dass eine zusätzliche Investition in spezialisierte Produkte zur Erkennung und Abwehr von Bedrohungen unbedingt erforderlich ist. EPP-Produkte benötigen eine umfangreichere Flexibilität und müssen EDR-Funktionalitäten (Endpoint Detection and Response) umfassen oder die Möglichkeit haben, je nach Größe und Anforderung eines Unternehmens, in eigenständige EDR-Lösungen integriert zu werden.

Ende-zu-Ende-Sichtbarkeit und proaktive Erkennung

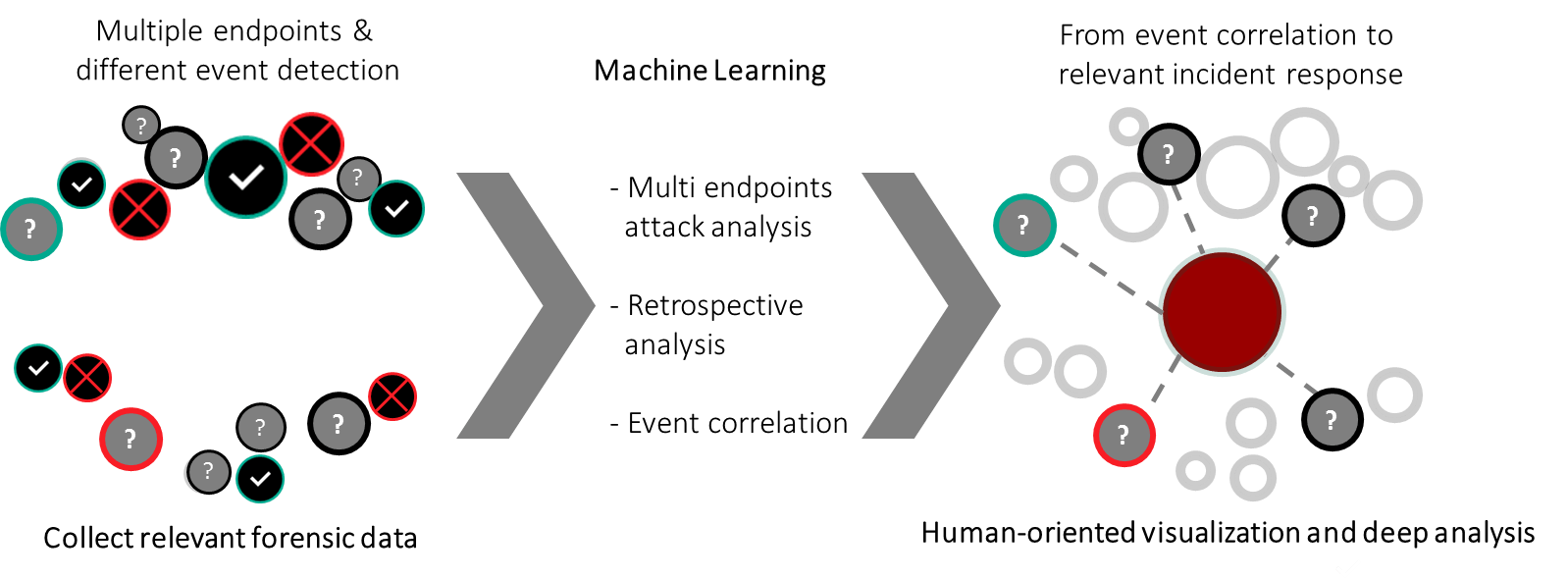

EDR ist eine Cybersicherheitstechnologie, die die Notwendigkeit von Echtzeit-Überwachung adressiert und sich hauptsächlich auf Sicherheitsanalysen und Vorfallsreaktionen unternehmerischer Endpunkte konzentriert. EDR bietet eine tatsächliche Ende-zu-Ende-Sichtbarkeit hinsichtlich der Aktivität jedes Endpunkts in der Unternehmensinfrastruktur, die von einer einzigen zentralen Konsole aus verwaltet wird, gepaart mit wertvollen Informationen zur Sicherheit, die von IT-Sicherheitsexperten für weitere Untersuchungen und Reaktionen genutzt werden können.

Eine Vielzahl der Endpunktschutzplattformen verwendet gespeicherte Muster und Signaturdateien, um bekannte Bedrohungen zu stoppen. Endpunktschutzplattformen der nächsten Generation, die maschinelles Lernen und Deep-Level-Erkennungsmechanismen zur Erkennung von Bedrohungen nutzen, legen ihren Fokus ebenfalls auf die Bereitstellung von Antimalware-Schutz.

Das Hauptziel der EDR ist die proaktive Erkennung neuer oder unbekannter Bedrohungen und zuvor nicht identifizierter Infektionen, die sich direkt über Endpunkte und Server in Unternehmen einschleusen. Dies wird durch die Analyse von Ereignissen in der Grauzone erreicht, in der Objekte oder Prozesse enthalten sind, die nicht in die Bereiche „Vertrauenswürdig“ oder „Definitiv bösartig“ eingeordnet werden können.

Ohne EDR-Funktionalität unterstützt das klassische EPP so gesehen keine tiefgründigere Endpunktsichtbarkeit, retrospektive und Multiendpunkt-Angriffsanalyse sowie Ereigniskorrelation oder die Möglichkeit, aus mehreren Ereigniserkennungen, die für komplexe Angriffe relevant sind, zu wählen.

All diese Funktionen sind allerdings notwendig, um moderne Bedrohungen und zielgerichtete Angriffe erfolgreich abzuwehren. Unternehmen müssen verstehen, dass Endpunktsicherheit heutzutage nicht mehr nur durch eine einzige EPP-Lösung abgedeckt werden kann. Mit EDR besteht eine deutlich bessere Möglichkeit, unbekannte Malware-Stämme bei Zero-Day- und APT-Angriffen zu erkennen, da fortschrittliche Erkennungstechnologien wie YARA, Sandboxing, das Scannen von IoCs (Indikatoren für Kompromittierung), die Erkennung und Validierung verdächtiger Aktivitäten, die retrospektive Analyse mit Ereigniskorrelation basierend auf dynamischem maschinellen Lernen, die Untersuchung und Eindämmung von Vorfällen, uvm. genutzt werden.

Für einen zuverlässigen und effektiven Schutz vor fortgeschrittenen Bedrohungen arbeiten EPP und EDR Hand in Hand – die EPP kümmert sich um bekannte, die EDR hingegen um unbekannte und komplexere Bedrohungen. Leistungsstarke EDR-Plattformen können Analysten dabei helfen, ihre Abwehr zu untersuchen und zu verbessern, anstatt lediglich auf Schäden zu reagieren, die bereits durch eine erweiterte Bedrohung verursacht wurden.

Ein integrierter Ansatz, um fortgeschrittenen Bedrohungen entgegenzuwirken

Jedes der beschriebenen Systeme bietet Ergänzung zu einer Eigenschaft, die in einem anderen System fehlt (oder nur teilweise vorhanden ist), was bedeutet, dass sich die Lösungen verflechten und miteinander interagieren müssen. EVP und EDR verfolgen das gemeinsame Ziel (Bedrohungen entgegenzuwirken), haben aber darüber hinaus auch erhebliche Unterschiede. Sie wählen unterschiedliche Ansätze zum Schutz vor Bedrohungen und verwenden dazu unterschiedliche Tools.

Dem Bericht „Strategic Planning Assumption 2017 for Endpoint Detection and Response Solutions“ von Gartner zufolge, werden bis 2021 voraussichtlich 80% aller großen Unternehmen, 25% der mittelgroßen Unternehmen und 10% der kleinen Unternehmen in EDR investieren.

Die Existenz von präventiven Technologien wie EPP für die Erkennung und automatische Blockierung weit verbreiteter Bedrohungen trägt dazu bei, eine Vielzahl kleinerer Vorfälle, die für komplexe Angriffe irrelevant sind, zu analysieren und die Effizienz spezialisierter EDR-Plattformen, die auf die Bedrohungserkennung auf APT-Ebene ausgerichtet sind, zu steigern. EDR wiederum kann nach Erkennung komplexer Bedrohungen Einschätzungen und Urteile an die Endpunktschutzplattform übermitteln. Auf diese Weise arbeiten die beiden Technologien zusammen und bieten einen wirklich integrierten Ansatz, um fortgeschrittenen Bedrohungen entgegenzuwirken.

Maximale Effizienz

Es gibt allerdings noch eine andere Sache, die wir berücksichtigen müssen. Die meisten Unternehmen benötigen diese EDR-Funktionalität bereits jetzt, ein Großteil dieser Unternehmen verfügt allerdings nicht über die Fähigkeiten und Ressourcen für einen vollständigen EDR-Einsatz oder dessen ordnungsgemäßen Gebrauch.

Hierbei geht es um den Übergang vom einfachen EPP-Tracking der IT-Abteilung zur Notwendigkeit, bei der Verwendung von EDR geeignete IT-Sicherheitsteamressourcen mit einzubeziehen. Wie wir in diesem Beitrag gesehen haben, bietet die EDR-Technologie weitaus mehr als einen Standardschutz. Um die Vorteile von EDR zu maximieren, benötigen Unternehmen Sicherheitsingenieure und Bedrohungsanalysten mit den ausreichenden Kenntnissen und umfangreicher Erfahrung. Die Experten müssen verstehen, wie sie aus der EDR-Plattform Nutzen ziehen und einen effizienten Prozess einer Vorfallsreaktion organisieren können.

Je nach Reifegrad und Erfahrung der Unternehmen auf dem Gebiet der Sicherheit und der Verfügbarkeit der notwendigen Ressourcen wird es für die meisten Unternehmen am effektivsten sein, ihr eigenes Know-how für die Endpunktsicherheit zu nutzen, aber ausgelagerte Ressourcen für komplexere Aspekte heranzuziehen. In der Zwischenzeit können sie das firmeninterne Fachwissen ausbauen. Überforderte oder unterbesetzte Sicherheitsabteilungen können auch bereits von Anfang an professionelle Dienste von Drittanbietern in Anspruch nehmen, wie zum Beispiel:

- Dienste zur Bewertung der Sicherheit

- Threat Hunting

- Vorfallsreaktion

- Digitale Forensik

- Malware-Analyse und Reverse-Engineering

- Rund-um-die-Uhr Premium-Support.

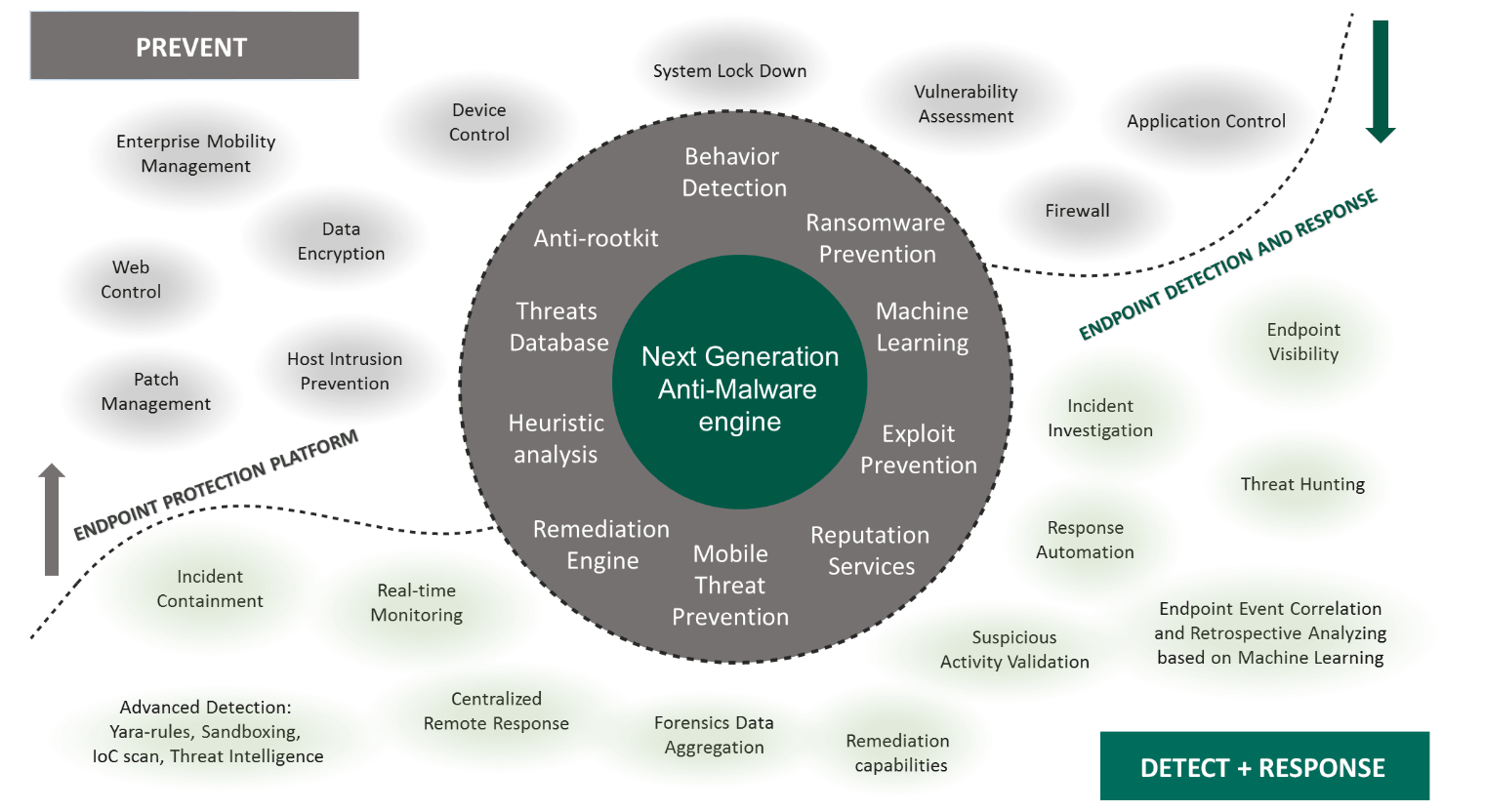

Unsere Lösung von Kaspersky Lab

Kaspersky Labs Ansatz zum Schutz von Endpunkten umfasst die folgenden Komponenten: Kaspersky Endpoint Security, Kaspersky Endpoint Detection and Response und Kaspersky Cybersecurity Services. Für Unternehmen, die aus rechtlichen Gründen nicht in der Lage sind, Unternehmensdaten auszulagern, oder für Unternehmen, die eine vollständige Isolierung der Infrastruktur benötigen, bietet Kaspersky Private Security Network die meisten Vorteile der globalen cloudbasierten Threat Intelligence, ohne dass Daten die kontrollierte Umgebung verlassen.

Diese Komponenten passen sich den spezifischen Gegebenheiten aller Unternehmen und ihren laufenden Prozessen an und liefern:

- Eine einzigartige Kombination bekannter, führender präventiver Technologien zur Blockierung der geläufigsten Angriffe;

- Eine Reihe fortschrittlicher Mechanismen und Techniken zur Erkennung und schnellen Reaktion auf einzigartige neue und fortgeschrittene Bedrohungen;

- Die Fähigkeit, zukünftige Bedrohungen zu prognostizieren und einen proaktiven Schutz gegen sie aufzubauen, indem professionelle Dienste in Anspruch genommen werden;

- Die Möglichkeit, globale cloudbasierte Threat Intelligence zu nutzen, ohne Daten aus ihrer kontrollierten Umgebung freizugeben.

Kaspersky Endpoint Security ist eine vielschichtige Endpoint-Protection-Plattform, die auf Next-Gen-Cybersicherheits-Technologien basiert und eine flexible, automatisierte Abwehr gegen eine Vielzahl von Bedrohungen wie Ransomware, Malware, Botnets und andere bekannte und teilweise unbekannte Bedrohungen bietet.

Kaspersky Endpoint Detection and Response verwendet den gleichen Agenten wie Kaspersky Endpoint Security und bietet auf diese Weise einen vielschichtigen Ansatz zur Erkennung komplexer Bedrohungen durch den Einsatz fortgeschrittener Technologien (maschinelles Lernen, Sandboxing, IoC-Scans, usw.). KEDR soll zukünftige böswillige Aktionen durch die rechtzeitige Entdeckung von fortgeschrittenen Bedrohungen verhindern und übermittelt die Beurteilung zur weiteren Blockierung an Kaspersky Endpoint Security.

Kaspersky Cybersecurity Services bietet während eines Vorfalls, und auch danach, schnelle und professionelle Unterstützung, um das Risiko von kompromittierten Daten zu reduzieren und finanzielle sowie Reputationsschäden zu minimieren. Das Portfolio von Kaspersky Cybersecurity Services beinhaltet unseren umfassenden Schulungsplan für Sicherheitsschulungen, topaktuelle Threat Intelligence, schnelle Vorfallsreaktion, proaktive Sicherheitsbewertungen, vollständig ausgelagerte Dienste zur Bedrohungssuche und einen Rund-um-die-Uhr Premium-Support.

Fortgeschrittene Bedrohungen verlangen fortgeschrittene Tools

Um modernen Bedrohungen und gezielten Angriffen standhalten und entgegenwirken zu können, benötigen Unternehmen automatisierte Tools und Services, die darauf ausgerichtet sind sich gegenseitig zu ergänzen und Sicherheitsteams sowie vorhandenen SOCs dabei helfen, Angriffe zu verhindern, neue Bedrohungen schnell zu erkennen, Echtzeit-Angriffe zu verarbeiten, rechtzeitig auf Angriffe zu reagieren und zukünftige Bedrohungen zu prognostizieren.

Mit der richtigen Kombination aus Technologien und Dienstleistungen können Unternehmen eine umfassende adaptive Sicherheitsstrategie entwickeln und lernen, mit den sich ständig entwickelnden Cyberbedrohungen umzugehen, ihren Schutz zu verbessern und das Risiko zukünftiger Angriffe zu minimieren.

EDR

EDR

Tipps

Tipps