Neue Phishing-Methode gefällig? Seit einiger Zeit werden massenhaft verschickte Mails gezielt an konkrete Empfänger versendet. Die Angreifer machen sich auffallend viel Mühe, ein bestimmtes Unternehmen zu imitieren, und geben sich durch Ghost-Spoofing als der offizielle Absender aus. Die Nachricht wird personalisiert und das Opfer wird nach Möglichkeit mit seinem echten Namen angesprochen. Im März dieses Jahres haben wir eine besonders interessante Kampagne entdeckt, bei der sowohl der E-Mail-Text als auch das angehängte Dokument personalisiert waren. Auch das Schema selbst war ziemlich ungewöhnlich: Die Opfer erhielten eine vermeintlich aktualisierte Version von Personalrichtlinien und sollten dazu verleitet werden, ihre geschäftlichen E-Mail-Anmeldedaten preiszugeben.

Eine falsche Aufforderung zur Überprüfung von neuen HR-Richtlinien

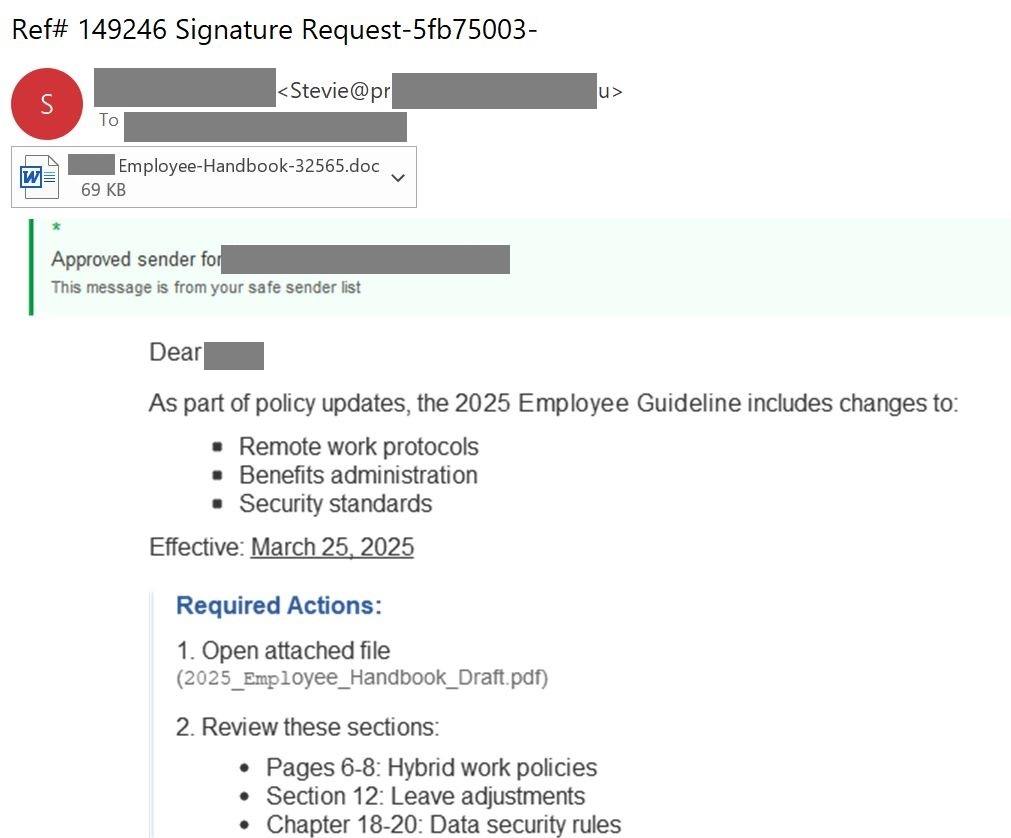

Der Trick ist ziemlich raffiniert. Das Opfer erhält eine E-Mail, die anscheinend von der Personalabteilung stammt und in der es mit seinem Namen angesprochen wird. Die E-Mail informiert über Änderungen der Personalrichtlinie. Es geht um aktualisierte Vorgänge für Fernarbeit, mögliche Vorteile und Sicherheitsvorschriften. Solche Änderungen sind natürlich für alle Mitarbeiter wichtig. Darum wandert der Mauszeiger fast automatisch in Richtung der angehängten Datei, deren Namen übrigens auch den Namen des Empfängers enthält. Außerdem enthält die E-Mail ein überzeugendes Banner, das bestätigt, dass der Absender echt ist und auf einer Liste zuverlässiger Absender steht. Erfahrungsgemäß verdienen genau solche E-Mails eine eingehende Überprüfung.

Was sofort auffällt: Der gesamte Nachrichteninhalt ist ein Bild, einschließlich des beruhigenden grünen Banners und der personalisierten Begrüßung. Das lässt sich leicht nachprüfen. Man versucht einfach, eine beliebige Textstelle mit der Maus zu markieren. Ein ehrlicher Absender würde eine E-Mail niemals auf diese Weise versenden, das es viel zu umständlich ist. Für eine Nachricht, die an so viele verschiedene Empfänger geht, müsste die Personalabteilung jeweils ein extra Bild speichern und an jeden einzelnen Mitarbeiter schicken! Der Text wird nur aus einem einzigen Grund als Bild eingebettet: Damit Anti-Spam- und Anti-Phishing-Filter nicht anspringen.

In der E-Mail gibt es noch subtilere Hinweise, die den Betrug verraten. So stimmen beispielsweise Name und Format des angehängten Dokuments nicht mit den Angaben im Nachrichtentext überein. Verglichen mit der „bildschönen“ E-Mail sind das aber Kleinigkeiten.

Ein Anhang, der Personalrichtlinien nachahmt

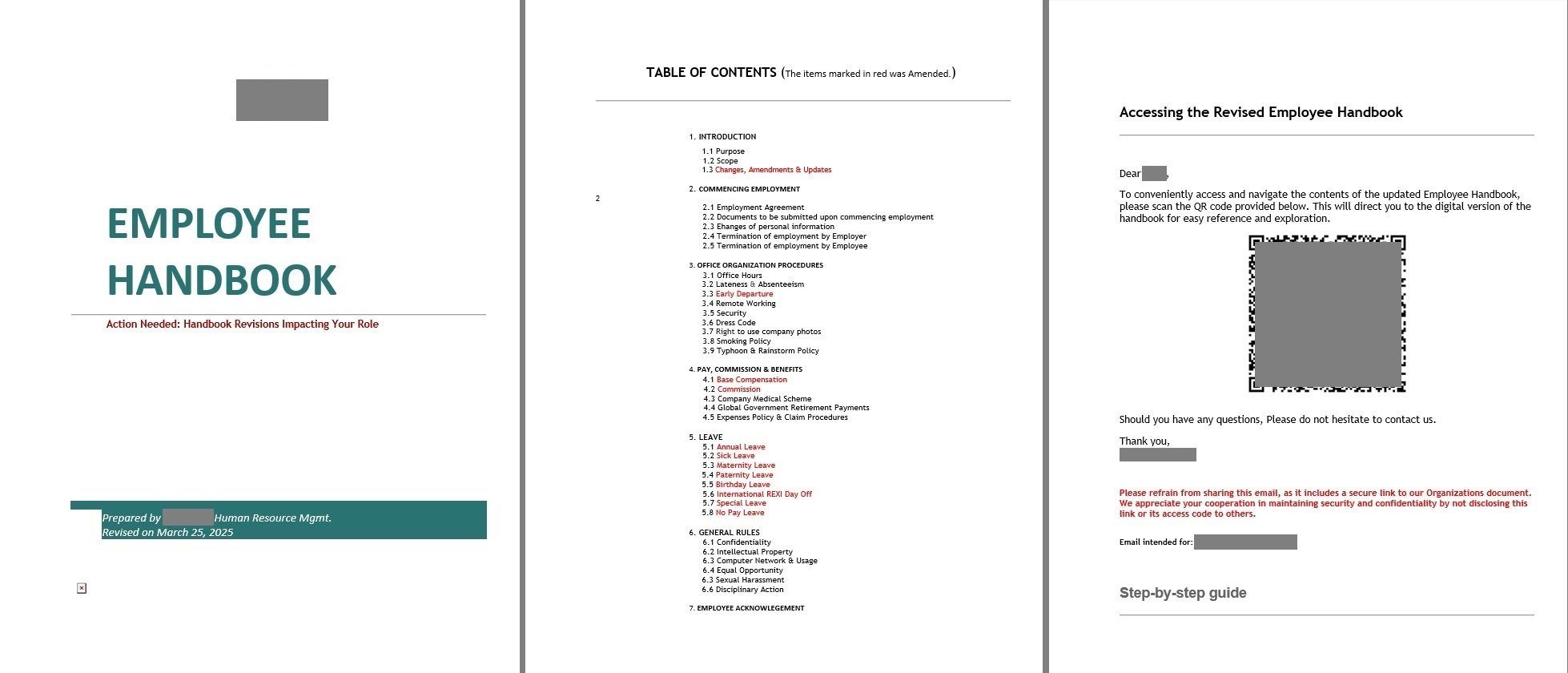

Natürlich enthält das angehängte Dokument gar keine konkreten Personalrichtlinien. Man findet nur eine Titelseite mit einem kleinen Firmenlogo und dem fett gedruckten Titel „Handbuch für Mitarbeiter“. Außerdem ist da ein Inhaltsverzeichnis, in dem Änderungen rot hervorgehoben sind, gefolgt von einer Seite mit einem QR-Code (der zum vollständigen Dokument führen soll). Zu guter Letzt wird noch in einfachen Worten erklärt, wie man QR-Codes mit dem Telefon scannt. Der Code führt zu einer Seite, auf der Anmeldeinformationen für ein geschäftliches Konto eingegeben werden sollen – genau darauf haben es die Angreifer abgesehen.

Der Empfänger soll mit allen Mitteln davon überzeugt werden, dass das Dokument persönlich für ihn bestimmt ist. Auch hier taucht sein Name zweimal auf: zuerst in der Begrüßung und dann in der Zeile „Diese Nachricht ist bestimmt für …“ vor der Anleitung. Und der Dateiname enthält den Namen des Empfängers noch einmal. Die allererste Frage sollte aber lauten: Wozu dient dieses Dokument überhaupt?

Eigentlich könnten die gesamten Informationen direkt in der E-Mail stehen. Ein personalisiertes, vierseitiges Dokument erscheint überflüssig. Warum sollte sich die Personalabteilung so viel Arbeit machen und für jeden einzelnen Mitarbeiter ein offenbar sinnloses Dokumente erstellen? Ehrlich gesagt, zweifelten wir zunächst daran, dass sich die Betrüger wirklich so ins Zeug gelegt hatten. Unsere Tools bestätigen jedoch, dass tatsächlich alle Phishing-E-Mails in dieser Kampagne individuelle Attachments mit dem jeweiligen Namen des Empfängers enthalten. Wahrscheinlich war ein neuer automatischer Mailing-Mechanismus im Spiel, der für jeden Empfänger ein Dokument und ein E-Mail-Bild generierte … oder die Phisher haben sich einfach nur extrem angestrengt.

So kannst du dich schützen

Eine spezialisierte Sicherheitslösung kann die meisten Phishing-E-Mails bereits auf dem Unternehmens-Mail-Server abfangen. Darüber hinaus müssen alle Geräte, die Mitarbeiter bei der Arbeit verwenden, geschützt werden – natürlich auch Mobiltelefone.

Zusätzlich empfehlen wir, die Mitarbeiter über aktuelle Betrugsstrategien aufzuklären (beispielsweise anhand von Artikeln aus unserem Blog) und das Bewusstsein für Cybersicherheit kontinuierlich zu schärfen. Dafür eignen sich Plattformen wie Kaspersky Automated Security Awareness.

Phishing-Anzeichen

Phishing-Anzeichen

Tipps

Tipps