Wir schreiben das Jahr 2024. Ein Forscherteam der University of California San Diego und der University of Maryland, College Park entdeckt eine unvorstellbare Gefahr, die den ganzen Globus bedroht – die Gefahrenquelle verbirgt sich im Weltraum. Die Forscher schlagen Alarm, aber die Warnung wird weitgehend ignoriert …

Nein, hier geht es nicht um den Netflix-Film Don’t Look Up. Es ist die bittere Wahrheit, die durch eine Studie ans Licht kam: Satelliten übertragen vertrauliche Daten unverschlüsselt über tausende von Kilometern. Darunter VoIP-Gespräche von Unternehmen, Daten über Militäroperationen, Polizeiakten aus Mexiko, private SMS-Nachrichten und Anrufe von Mobilfunkteilnehmern aus den USA und Mexiko sowie Dutzende anderer Arten sensibler Daten. Die Daten lassen sich relativ einfach abfangen. Dazu genügt eine Ausrüstung, die knapp 800 US-Dollar kostet: ein einfacher Satelliten-TV-Empfänger mit einigen Zusatzgeräten.

Heute untersuchen wir die möglichen Ursachen für diese Nachlässigkeit und stellen folgende Fragen: Ist es wirklich so einfach, die übertragenen Daten zu extrahieren, wie in einem Wired-Artikel beschrieben? Warum haben einige Unternehmen und Institutionen die Studie ignoriert und nichts unternommen? Und wie können wir verhindern, dass unsere eigenen Daten in diese verwundbaren Kanäle geraten?

Was ist passiert?

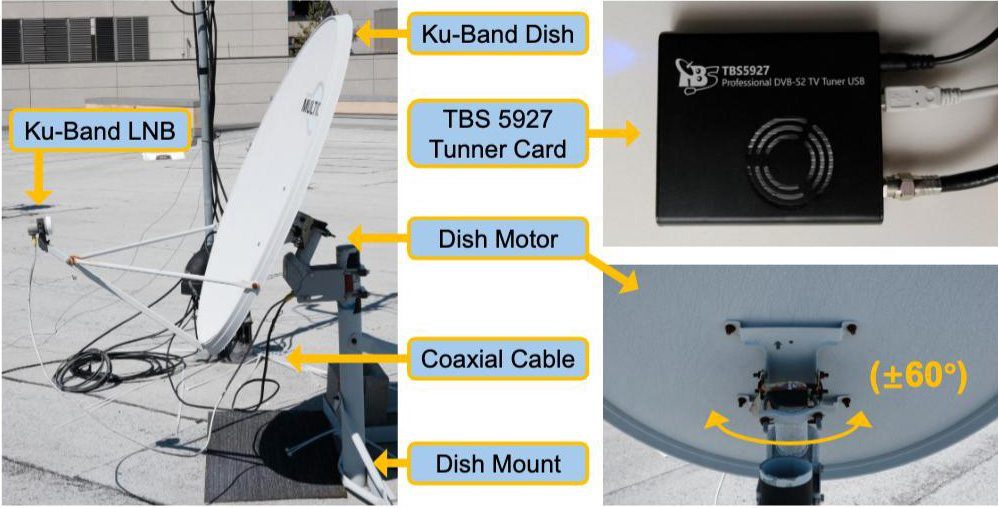

Es begann im schicken Küstenviertel La Jolla im südkalifornischen San Diego. Auf dem Dach der Universität bauten sechs Forscher eine gewöhnliche geostationäre Satelliten-TV-Antenne auf. Solche Geräte sind bei jedem Satellitenanbieter oder im Elektronikfachhandel erhältlich. Die schlichte Ausrüstung der Forscher kostete 750 US-Dollar: eine Satellitenschüssel und ein Receiver für 185 Dollar, Befestigungsmaterial für 140 Dollar, ein motorisierter Aktuator zum Ausrichten der Antenne für 195 Dollar und ein USB-fähiger TV-Tuner TBS5927 für 230 Dollar. In anderen Ländern wäre der Bausatz wahrscheinlich noch günstiger gewesen.

Was dieses Set von typischen Satelliten-TV-Antennen unterscheidet, die häufig auf Dächern zu sehen sind, ist der Motor für die Parabolantenne. Mit diesem Mechanismus konnten die Forscher die Antenne so ausrichten, dass sie Signale von verschiedenen Satelliten aus ihrem Blickfeld empfangen konnte. Geostationäre Satelliten, die für Fernsehen und Kommunikation verwendet werden, kreisen über dem Äquator und bewegen sich mit der gleichen Winkelgeschwindigkeit wie die Erde. Dadurch bleibt ihre Position im Verhältnis zur Erdoberfläche stabil. Wenn eine Antenne einmal auf einen bestimmten Kommunikationssatelliten eingestellt ist, muss die Position normalerweise nicht mehr korrigiert werden. Der motorisierte Antrieb ermöglichte es den Forschern, die Antenne schnell von einem Satelliten auf einen anderen auszurichten.

Jeder geostationäre Satellit ist mit zahlreichen Datentranspondern bestückt, die von verschiedenen Telekommunikationsanbietern verwendet werden. Vom Beobachtungspunkt auf dem Universitätsdach aus gelang es den Wissenschaftlern, Signale von 411 Transpondern von 39 geostationären Satelliten zu erfassen und damit den IP-Datenverkehr von 14,3 % aller Ku-Band-Transponder weltweit zu erhalten.

Die einfache Ausrüstung kostete 750 US-Dollar. Damit konnten die Forscher den Datenverkehr von beinahe 15 % aller aktiven Satellitentransponder weltweit untersuchen. Quelle

Mit einer von den Forschern entwickelten Methode ließ sich die Antenne automatisch ausrichten, wodurch die Signalqualität erheblich verbessert wurde. Zwischen dem 16. und 23. August 2024 untersuchte das Team alle 39 sichtbaren Satelliten zum ersten Mal. Es zeichnete von jedem erreichbaren Transponder drei bis zehn Minuten lange Signale auf. Nachdem der erste Datensatz im Kasten war, erfassten die Wissenschaftler über einen längeren Zeitraum hinweg und in bestimmten Abständen gezielt Daten von ausgewählten Satelliten. Dabei wurden mehr als 3,7 TB Rohdaten für eine tiefere Analyse gesammelt.

Die Forscher schrieben Code, um Datenübertragungsprotokolle zu analysieren und Netzwerkpakete aus den Rohdaten der Satellitenübertragungen zu rekonstruieren. Monat für Monat analysierten sie den abgefangenen Datenverkehr sorgfältig. Und von Tag zu Tag wuchs ihre Besorgnis. Sie fanden heraus, dass die Hälfte (!) des vertraulichen Datenverkehrs, der von diesen Satelliten übertragen wurde, unverschlüsselt war. Da sich Tausende von Transpondern auf geostationären Umlaufbahnen bewegen und das Signal jedes Transponders unter günstigen Bedingungen über eine Fläche von bis zu 40 % der Erdoberfläche empfangen werden kann, ist diese Geschichte wirklich alarmierend.

Forscher auf dem Dach der University of San Diego (von links nach rechts): Annie Dai, Aaron Schulman, Keegan Ryan, Nadia Heninger und Morty Zhang. Nicht im Bild: Dave Levin. Quelle

Welche Daten wurden unverschlüsselt übertragen?

Wie sich herausstellte, übertragen geostationäre Satelliten eine immense Menge verschiedenartiger hochsensibler Daten in unverschlüsselter Form. Die folgenden Daten wurden abgefangen:

- Anrufe, SMS-Nachrichten und Internetdatenverkehr von Endnutzern, Gerätekennungen und Mobilfunk-Chiffrierschlüssel verschiedener Betreiber (darunter T-Mobile und AT&T Mexico)

- Internetdatenverkehr der Nutzer von WLAN-Systemen in kommerziellen Passagierflugzeugen

- Datenverkehr mit Sprachnachrichten von mehreren großen VoIP-Anbietern (darunter KPU Telecommunications, Telmex und WiBo)

- Datenverkehr von Regierungen, Strafverfolgungsbehörden und militärischen Strukturen: Daten, die von US-Militärschiffen stammten, Echtzeitstandortdaten und Telemetriedaten von Luft-, See- und Bodeneinheiten der mexikanischen Streitkräfte sowie Informationen von mexikanischen Strafverfolgungsbehörden (einschließlich Daten über Drogenhandel und öffentliche Versammlungen)

- Unternehmensdaten: interner Datenverkehr von großen Finanzunternehmen und Banken (z. B. Grupo Santander Mexico, Banjército und Banorte)

- Interner Datenverkehr von Walmart Mexico (einschließlich Details zu Lagerbeständen und Preisänderungen)

- Nachrichten von wichtigen US-amerikanischen und mexikanischen Infrastruktureinrichtungen (Öl- und Gasbohrinseln und Stromversorger)

Die meisten dieser Daten wurden wohl aus purer Fahrlässigkeit oder aus Kostengründen nicht verschlüsselt (später mehr dazu). Noch interessanter ist jedoch, warum Mobilfunkdaten über das Satellitennetzwerk übertragen werden. Das Problem geht auf den sogenannten Backhaul-Datenverkehr (Rücktransport) zurück, mit dem untergeordnete Netzknoten an ein zentrales Mobilfunknetzwerk angebunden werden. Viele Netzknoten, die sich in schwer zugänglichen Gebieten befinden, kommunizieren über Satelliten mit dem eigentlichen Mobilfunknetz: Der Mobilfunkmast sendet ein Signal an den Satelliten und der Satellit sendet es zurück zum Mast. Bei dem unverschlüsselten Datenverkehr, den die Forscher abhörten, handelte es sich um Daten, die vom Satelliten zurück zum Mobilfunkmast übertragen wurden. Auf diese Weise konnte beispielsweise auf SMS-Nachrichten und Fragmente des Sprachdatenverkehrs zugegriffen werden, die über diese Verbindung flossen.

Reaktion der Datenverarbeiter auf die Benachrichtigungen der Forscher

Kommen wir noch einmal zurück zu Adam McKays Film aus dem Jahr 2021. Don’t Look Up ist eine dunkle Komödie über unsere Wirklichkeit, in der selbst eine drohende Kometenkollision und die totale Vernichtung kaum jemanden aufhören lassen. Die Reaktionen einiger Betreiber von kritischen Infrastrukturen erinnerten auffallend an diesen Film.

Im Dezember 2024 begannen die Forscher mit der Benachrichtigung der Unternehmen, deren unverschlüsselten Datenverkehr sie erfolgreich abgefangen und identifiziert hatten. Im Februar 2025 scannte das Team die Satelliten erneut, um die Wirksamkeit der Warnungen zu beurteilen. Die Ergebnisse zeigten, dass sich nur ein Teil der Betreiber um die Behebung der Probleme gekümmert hatte. Im Oktober 2025, also fast ein Jahr später, veröffentlichten die Forscher ihre Studie. Sie beschrieben sowohl die Abhörmethode als auch die enttäuschende Reaktion der Betreiber.

Die Forscher erklärten, dass die Informationen über betroffene Systeme erst veröffentlicht würden, nachdem das Problem behoben wurde oder nach Ablauf einer standardmäßigen 90-Tage-Frist für die Offenlegung. Zu diesem Zeitpunkt durften für einige Systeme noch keine Informationen veröffentlicht werden. Daher plant das Team, die Materialien zu aktualisieren, sobald die Situation dies zulässt.

Unter jenen, die die Warnungen ignorierten, befanden sich unter anderem die Betreiber ungenannter kritischer Infrastruktureinrichtungen, die US-Streitkräfte, mexikanische Militärstrukturen und Strafverfolgungsbehörden sowie Banorte, Telmex und Banjército.

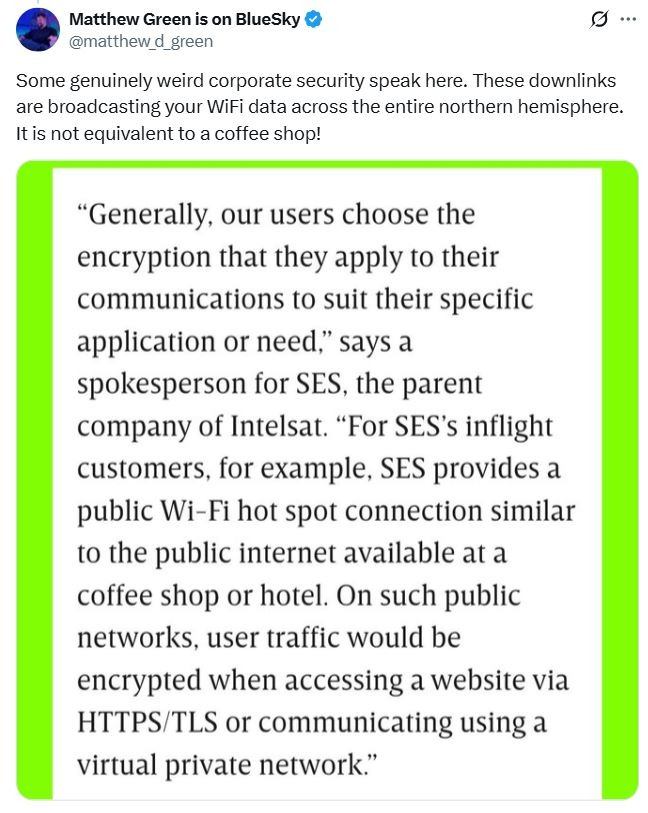

Als Wired nachfragte, reagierten die Anbieter von In-Flight-Wi-Fi eher zögerlich. Ein Sprecher der Panasonic Avionics Corporation sagte, das Unternehmen begrüße die Ergebnisse der Studie, behauptete jedoch, mehrere ihnen zugeschriebene Aussagen seien entweder ungenau oder verzerrten die Position des Unternehmens. Zu Details über diese Ungenauigkeiten machte der Sprecher keine Angaben. Der Sprecher sagte: „Unsere Satellitenkommunikationssysteme sind so konzipiert, dass jede Sitzung mit Benutzerdaten festgelegten Sicherheitsprotokollen folgt.“ Unterdessen wälzte ein Sprecher von SES (der Muttergesellschaft von Intelsat) die Verantwortung vollständig auf die Nutzer ab und erklärte: „Unsere Nutzer wählen die Verschlüsselung, die sie für ihre Kommunikation verwenden, generell nach ihren Bedürfnissen aus.“ Damit würde die Nutzung von Bord-WLAN der Verbindung mit öffentlichen Hotspots in Cafés oder Hotels gleichgesetzt.

Antwort des SES-Sprechers auf eine Anfrage von Wired zusammen mit einem Kommentar von Matthew Green, Professor für Informatik an der Hopkins University in Baltimore. „Quel

Glücklicherweise gab es auch viele angemessene Reaktionen, vor allem aus dem Telekommunikationssektor. T-Mobile verschlüsselte seinen Datenverkehr innerhalb weniger Wochen nach der Warnung der Forscher. Auch AT&T Mexico schloss die Schwachstelle schnell und gab an, sie sei auf die falsche Konfiguration einiger Netzknoten eines mexikanischen Satellitenanbieters zurückzuführen. Auch Walmart Mexico, Grupo Santander Mexico und KPU Telecommunications gingen gewissenhaft an die Sicherheitslücke heran.

Warum waren die Daten unverschlüsselt?

Den Forschern zufolge haben Datenverarbeiter verschiedene Motive dafür, eine Verschlüsselung zu vermeiden – von technischen bis hin zu finanziellen Gründen.

- Durch die Verschlüsselung kann die Bandbreitenkapazität des Transponders um 20 bis 30 % sinken.

- Die Verschlüsselung erhöht den Stromverbrauch. Dies kann beispielsweise für Remote-Terminals, die mit Solarbatterien betrieben werden, kritisch sein.

- Für bestimmte Arten von Datenverkehr (z. B. VoIP für Rettungsdienste) wird bewusst auf Verschlüsselung verzichtet, um die Fehlertoleranz und Zuverlässigkeit in kritischen Situationen zu erhöhen.

- Netzwerkanbieter erklärten, dass bei aktiver Verschlüsselung bestimmte bestehende Netzwerkprobleme innerhalb einer bestehenden Infrastruktur nicht behoben werden könnten. Sie nannten aber keine Einzelheiten zu dieser Behauptung.

- Bei Aktivierung der Verschlüsselung auf der Netzzugangsschicht können zusätzliche Lizenzgebühren für die Kryptografienutzung in Terminals und Hubs anfallen.

Warum haben einige Betroffene nicht reagiert?

Vermutlich wussten sie einfach nicht, wie sie darauf reagieren sollten. Es ist unwahrscheinlich, dass eine so massive Schwachstelle jahrzehntelang unbemerkt bleiben konnte. Daher ist es möglich, dass das Problem absichtlich nicht berücksichtigt wurde. Die Forscher merken an, dass es keine bestimmte, einheitliche Instanz für die Überwachung der Datenverschlüsselung auf geostationären Satelliten gibt. Jedes Mal, wenn sie in abgefangenen Daten vertrauliche Informationen entdeckten, mussten sie unter erheblichem Aufwand den Verantwortlichen ermitteln, den Kontakt herstellen und die Schwachstelle aufdecken.

Einige Experten vergleichen die mediale Wirkung dieser Studie mit den Snowden-Enthüllungen, da diese Abhörtechniken weltweit zur Überwachung des Datenverkehrs eingesetzt werden könnten. Der Fall lässt sich auch mit dem berüchtigten Jeep-Hack vergleichen, der die Cybersicherheitsstandards in der Automobilindustrie komplett auf den Kopf stellte.

Es lässt sich nicht ausschließen, dass das ganze Problem auf einfacher Fahrlässigkeit und dem Wunschdenken beruht, dass niemals jemand „nach oben schauen“ wird. Datenverarbeiter haben die Satellitenkommunikation möglicherweise wie eine vertrauenswürdige interne Netzwerkverbindung behandelt und nicht beachtet, dass die Verschlüsselung dabei nicht obligatorisch ist.

Was können wir als Nutzer tun?

Für normale Nutzer sind unsere Empfehlungen ähnlich wie bei der Verwendung eines ungesicherten öffentlichen WLAN-Zugangspunkts. Den Internetverkehr, der von unseren Geräten ausgeht, können wir selbst verschlüsseln. Für Sprachdaten und SMS-Nachrichten über das Mobilfunknetz ist dies jedoch leider nicht möglich.

- Aktiviere für vertrauliche Online-Vorgänge ein zuverlässiges VPN mit einem Notausschalter (Kill-Switch). Der Notausschalter sorgt dafür, dass bei einem Ausfall der VPN-Verbindung dein gesamter Datenverkehr sofort blockiert und nicht unverschlüsselt weitergeleitet wird. Verwende dein VPN für VoIP-Anrufe und insbesondere, wenn du während eines Fluges WLAN oder andere öffentliche Zugangspunkte nutzt. Wenn du besonders vorsichtig sein willst, lass dein VPN immer eingeschaltet. Für diesen Zweck bietet sich Kaspersky VPN Secure Connection als effektive und schnelle Lösung an.

- Verwende nach Möglichkeit 5G-Netze, da diese über höhere Verschlüsselungsstandards verfügen. Aber auch 5G kann Lücken haben. Deshalb sind SMS oder normale Mobilfunkanrufe nichts für vertrauliche Informationen.

- Verwende Messaging-Apps, die auf Benutzergeräten eine Ende-zu-Ende-Verschlüsselung bieten, z. B. Signal, WhatsApp oder Threema.

- Wenn du einen Mobilfunkdienst an entlegenen Standorten verwendest, minimiere SMS-Chats und Sprachanrufe oder verwende die Dienste von Netzbetreibern, die die Verschlüsselung auf Ebene der Endgeräte integrieren.

Was du sonst noch über Telekommunikationssicherheit wissen solltest:

Satelliten

Satelliten

Tipps

Tipps