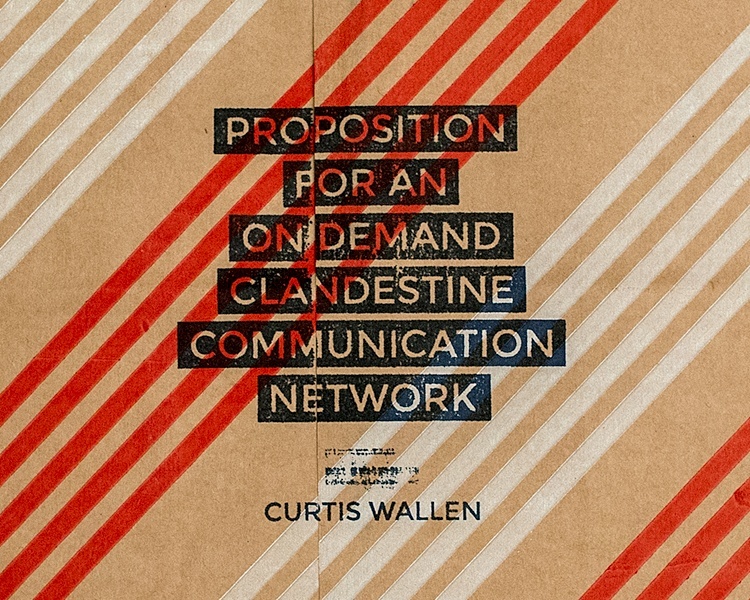

Am vergangenen Sonntag eröffnete in einer Galerie in Brooklyn die aktuelle Ausstellung „Vorschlag für ein geheimes On-Demand-Kommunikationsnetzwerk“ des Fotografen Curtis Wallen. Seine Arbeit erforscht, was normale Menschen tun müssen, um im Zeitalter der dauernden Überwachung wirklich private und anonyme Telefongespräche zu führen.

Wallens Ausstellung ist im Grunde eine ziemlich verschachtelte Anleitung, mit der man theoretisch einen einzigen Telefonanruf außerhalb der behördlichen Überwachung machen kann. Und auch wenn Wallen beruflich kein Sicherheits-Experte ist, hat er doch im Jahr 2013 über das Tor-Netzwerk und Bitcoin einen gefälschten Ausweis sowie eine falsche Sozialversicherungsnummer, Versicherungskarte und Kabelrechnung gekauft, um eine komplette, falsche Identität unter dem Namen Aaron Brown aufzubauen.

Er hat also einige Erfahrung im Bereich der Privatsphäre und Anonymität. Natürlich müssten seine Methoden erst technisch analysiert werden und ihre Durchführbarkeit ist umstritten, doch in diesem Fall geht es um Kunst über eine Reise, und die Reise ist ziemlich absurd. Als erstes berichtete Fast Company im vergangenen Monat über Wallens Projekt.

The absurd lengths one man went to in order to make a completely private phone call: http://t.co/i0yZJjtryK pic.twitter.com/a6sauhJRxH

— Fast Company (@FastCompany) April 3, 2015

Wie hat es Wallen also geschafft, ein heimliches Telefonat zu führen?

Zuerst kaufte er eine Asservatentüte im Stil eines Faradykäfigs. Diese Tüten schützen mit einem Maschennetz aus leitenden Metallen ihren Inhalt vor elektronischer Manipulation. Theoretisch können keine Signale von außen in den Faradaykäfig gelangen und können daher auch ein Handy, das in diesem Faradaykäfig liegt nicht erreichen.

Als er diese Tüte hatte, ging Wallen in die nächste Drogerie und kaufte ein Pre-Paid-Handy ohne Vertrag. Es wird angenommen, dass er das Handy bar bezahlt hat, so dass der Kauf nicht über seine Kreditkarte registriert werden konnte. Dann legte er das Handy in die Asservatentüte.

Der Künstler @curtiswallen zeigt, wie man #anonyme und #private Telefonate führen kann:

Tweet

Wallen sagte den Redakteuren von Fast Company, dass er vor dem Experiment seine täglichen Bewegungen analysierte, um Ankerpunkte und andere Gelegenheiten zu finden, bei denen sich sein Handy nicht bewegte. Diese Zeiten nennt er Ruheperioden. Denn es ist allgemein bekannt, dass man eine Person leicht identifizieren kann, wenn man deren tägliche Aufenthaltsorte kennt.

Fast jeder von uns hat tägliche Standardbewegungen. Wir wachen auf, gehen zur Arbeit, sitzen dort den ganzen Tag und gehen wieder nach Hause. Generell wird sich niemand anderes von unserem Haus zu genau unserem Arbeitsplatz bewegen. Das sind unsere Ankerpunkte.

Als die Zeit gekommen war, sein Pre-Paid-Handy zu aktivieren, ließ Warren sein eigentliches Handy während einer Ruheperiode an einem der Ankerpunkte liegen. Er selbst entfernte sich dann mit dem Pre-Paid-Handy in der Faradaytüte von diesem Ankerpunkt. Nicht ganz klar ist, ob er die Chancen, anonym zu bleiben, erhöht hätte, wenn er sich zu Fuß oder mit öffentlichen Transportmitteln aus dem Radius von Überwachungskameras bewegt hätte, um Überwachungssysteme für Nummernschilder zu umgehen.

Er verband sich dann über ein öffentliches WLAN mit dem Internet und verwendete einen Computer mit sauberem Betriebssystem (etwa das Tails-Betriebssystem oder vielleicht ein richtig konfiguriertes Chromebook im flüchtigen Modus), um die Aktivierung durchzuführen.

Auf diese Art war das Handy nicht an einen Namen oder eine Rechnungsinformation geknüpft und es gab theoretisch keine Möglichkeit, die Registrierung mit einem privaten Computer zu verbinden. Zudem hat der Netzanbieter seines echten Handys keine Daten darüber, dass er an den Ort gegangen ist, an dem er das Pre-Paid-Handy aktiviert hat. Nachdem es eingerichtet war, ließ Wallen das Handy in der Faradaytüte an einem Nicht-Ankerpunkt zurück.

Ist so ein Handy einmal aktiviert, hat man noch das Problem der Koordinierung des eigentlichen Telefongesprächs. Wallen verwendete ein kryptologisches System namens One-Time Pad, um die Nachricht mit der Telefonnummer des Pre-Paid-Handys und der Uhrzeit, wann der Gesprächsteilnehmer anrufen soll, zu verschlüsseln.

Wichtig ist, dass der Anruf während einer Ruheperiode passiert, so dass es über sein eigentliches Handy so aussieht, als wäre Wallen zu Hause oder bei der Arbeit. Es scheint, als würde er sein eigentliches Handy liegen lassen, um seine Ortung zu erschweren.

Nur der Empfänger der verschlüsselten Nachricht hat den Schlüssel zum Entschlüsseln der mit One-Time Pad codierten Nachricht. Wallen hat sich dann in das anonyme Tor-Netzwerk eingeloggt, ging auf ein anonymes Twitter-Konto und postete die verschlüsselte Nachricht. Der Anrufer entschlüsselte diese Nachricht und rief zur entsprechenden Zeit das Pre-Paid-Handy an.

„Wichtig für optimale Privatsphäre ist die Eliminierung oder Reduzierung von Anomalien, die auf Überwachungsradars auftauchen würden, etwa eine robuste Verschlüsselung“, so Wallen zu Fast Company. „Also habe ich schon vorher ein Konto eingerichtet, auf dem ich eine verschlüsselte Nachricht poste, die in Form eines ‚zufälligen‘ Dateinamens kommt. Jeder kann das Bild, das auf das öffentliche Twitter-Konto kommt, sehen und den Dateinamen abschreiben, um ihn manuell zu entschlüsseln, ohne das Bild herunter zu laden.“

Zur entsprechenden Zeit ging Wallen wieder an den Ort, an dem er das Pre-Paid-Handy zurückgelassen hatte und beantwortete den eingehenden Anruf. Nach dem Ende des Gesprächs säuberte er das Handy (wahrscheinlich von Fingerabdrücken und Daten) und zerstörte es.

Zur entsprechenden Zeit ging Wallen wieder an den Ort, an dem er das Pre-Paid-Handy zurückgelassen hatte und beantwortete den eingehenden Anruf. Nach dem Ende des Gesprächs säuberte er das Handy (wahrscheinlich von Fingerabdrücken und Daten) und zerstörte es.

Und so führt man ein geheimes Telefonat.

Wallen konsultierte einen bekannten Sicherheitsforscher, der unter dem Namen „The grugq“ bekannt ist, und den Prozess als technisch „sicher, aber wahrscheinlich in der Praxis anfällig“ und „vielleicht zu komplex für die tägliche Anwendung“ beschrieb. Mit anderen Worten: Wallens System könnte technisch gesehen funktionieren, ist aber furchtbar aufwändig.

{Falls Sie sich gefragt haben, über welche Arten von Überwachung wir hier sprechen, finden Sie im folgenden Video eine exzellente Erklärung des US-Satirikers John Oliver dafür, wie die Überwachung der NSA funktioniert.}

Anonymität

Anonymität

Tipps

Tipps