Kürzlich wurden englisch- und russischsprachige Computernutzer von einem neuen Ransomware-Trojaner mit dem Namen Ded Cryptor angegriffen. Er ist gierig und verlangt sage und schreibe 2 Bitcoins (circa 1.200 EUR) als Lösegeld. Leider ist keine Entschlüsselungslösung erhältlich, um die Dateien, die von Ded Cryptor blockiert werden, wiederherzustellen.

Wenn ein Computer mit Ded Cryptor infiziert wird, ändert die Malware den Hintergrundbildschirm des Systems und zeigt einen teuflisch aussehenden Weihnachtsmann. Ein furchteinflößendes Bild und eine Lösegeldforderung — hört sich wie jede andere Ransomware an, nicht wahr? Aber die Entstehungsgeschichte von Ded Cryptor ist wirklich interessant, fast wie ein Thriller, mit Guten und Bösen, die unerbittlich kämpfen, Fehler begehen und mit den Folgen konfrontiert werden.

Ransomware für alle!

Es began, als Utku Sen — ein türkischer Sicherheitsexperte — eine Ransomware erstellte und den Quelltext online veröffentlichte. Jeder konnte ihn von GitHub herunterladen, einer offenen und kostenlosen Webressource, die von Entwicklern dazu verwendet wird, in Projekten zu kollaborieren (der Quelltext wurde später entfernt; Sie werden gleich sehen, warum).

Es war eine recht revolutionäre Idee, einen Quelltext frei zugänglich für Kriminelle anzubieten, die ihn zweifellos dazu verwenden würden, um ihre eigenen Verschlüsseler zu erstellen (was in der Tat geschah). Jedoch war der White-Hat-Hacker Sen davon überzeugt, dass jeder Cybersicherheitsexperte verstehen müsse, wie Cyberkriminelle denken – und wie sie codieren. Er glaubte, dass sein ungewöhnlicher Ansatz „den Guten“ dabei helfen würde, „die Bösen“ effizient zu bekämpfen.

Ein früheres Projekt — das Ransomware-Projekt Hidden Tear — war ebenfalls Teil des Experiments von Sen. Von Anfang an war Sens Arbeit für Erziehungs- und Forschungszwecke gedacht. Mit der Zeit entwickelte er eine neue Art von Ransomware, die offline ausgeführt werden konnte. Später entstand EDA2 — ein leistungsstärkeres Modell.

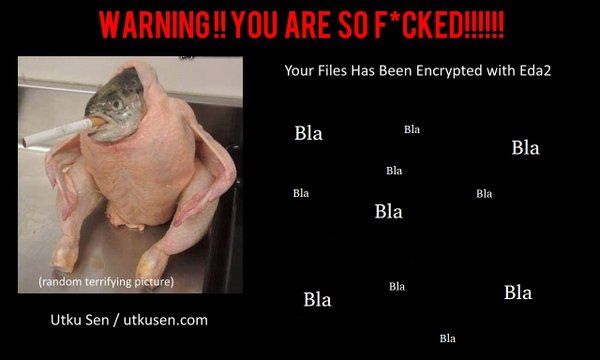

EDA2 wies eine bessere asymmetrische Verschlüsselung auf als Hidden Tear. Es konnte auch mit einem vollwertigen Command-and-Control-Server kommunizieren und verschlüsselte den dahin übertragenen Schlüssel. Darüber hinaus zeigte es seinem Opfer ein furchteinflößendes Bild an.

Der Quelltext von EDA2 wurde auch auf GitHub veröffentlicht, was Utku Sen viel Aufmerksamkeit und Kritik einbrachte — und nicht ohne Grund. Mit dem frei zugänglichen Quelltext konnten selbst Möchtegern-Cyberkriminelle, die nicht einmal wissen, wie man richtig codiert, Sens Open-Source-Ransomware verwenden, um Personen zu bestehlen. Hatte er das nicht verstanden?

Wie ein pädagogisches Open-Source-Projekt zur gefährlichen Ded-Cryptor-#Ransomware wurde

Tweet

Das hatte er sehr wohl: Sen hatte Hintertüren in seine Ransomware eingebaut, durch die er Entschlüsselungsschlüssel abrufen konnte. Das heißt, dass er, wenn er feststellte, dass seine Ransomware für kriminelle Zwecke missbraucht wurde, die URL des Command-and-Control-Servers erhalten konnte und ihn an die Opfer weiterleiten konnte. Jedoch gab es ein Problem. Um ihre Dateien zu entschlüsseln, mussten die Opfer den White-Hat-Hacker kennen und ihn nach dem Schlüssel fragen. Die überwiegende Mehrheit der Opfer hatte jedoch niemals von Utku Sen gehört.

Sie haben die Ransomware entwickelt, also zahlen Sie auch für den Schaden!

Natürlich ließen Verschlüsseler von Dritten, die mit den Quelltexten von Hidden Tear und EDA2 erstellt wurden, nicht lange auf sich warten. Sen setzte den ersten mehr oder weniger erfolgreich außer Gefecht: Er veröffentlichte den Schlüssel und wartete darauf, dass die Opfer ihn fanden. Aber so einfach war es mit dem zweiten Verschlüsseler nicht.

Magic, eine Ransomware, die auf EDA2 basierte, sah wie das Original aus und schien nicht weiter interessant zu sein. Als Sen darüber informiert wurde, versuchte er, den Entschlüsselungsschlüssel zu gewinnen, wie es ihm zuvor (über die Hintertür) gelungen war — aber es war unmöglich. Die Cyberkriminellen, die Magic verwendeten, hatten für ihren Command-and-Control-Server einen freien Host ausgewählt. Als beim Hostinganbieter Beschwerden über die kriminellen Aktivitäten eingingen, wurden einfach die Konten und Dateien der Kriminellen geschlossen. Jegliche Möglichkeit, die Verschlüsselungsschlüssel zu erhalten, verschwand mit den Daten.

Die Geschichte endet hier jedoch nicht. Die Entwickler von Magic setzten sich mit Utku Sen in Kontakt und ihre Unterhaltung wurde zu einer langen öffentlichen Diskussion. Sie boten an, den Entschlüsselungsschlüssel zu veröffentlichen, wenn Sen dazu bereit wäre, den EDA2-Quellcode von der öffentlichen Domain zu entfernen und 3 Bitcoins an die Kriminellen zu zahlen. Bald entschieden sich jedoch beide Parteien dazu, ein Lösegeld aus der Verhandlung auszuschließen.

Die Verhandlungen stellten sich als recht interessant heraus: Leser lernten über die politische Motivation der Hacker — und dass sie beinahe den Schlüssel veröffentlichten, als sie von einem Mann erfuhren, der aufgrund von Magic alle Fotos seines neugeborenen Sohns verlor.

Letztendlich entfernte Sen die Quelltexte EDA2 und Hidden Tear von GitHub, aber es war zu spät; viele Kriminelle hatten ihn bereits heruntergeladen. Am 02. Februar 2016 erwähnte Kaspersky-Lab-Experte Jornt van der Wiel in einem Artikel auf SecureList, dass es 24 Verschlüsseler gibt, die auf Hidden Tear und EDA2 basieren und sich in freiem Umlauf befinden. Seitdem ist die Anzahl weiter angestiegen.

Wie sich Ded Cryptor entwickelte

Ded Cryptor ist einer dieser Nachkommen. Er verwendet EDA2-Quelltext, aber dessen Command-and-Control-Server ist für höhere Sicherheit und Anonymität in Tor gehostet. Die Ransomware kommuniziert mit dem Server über den tor2web-Service, mit dem Programme Tor ohne einen Tor-Browser nutzen können.

In gewisser Hinsicht erinnert Ded Cryptor, der aus mehreren auf GitHub veröffentlichten offenen Codefragmenten erstellt wurde, an Frankensteins Monster. Die Erfinder entliehen Quelltext für den Proxy-Server von einem anderen GitHub-Entwickler; und der Code zum senden von Anfragen war ursprünglich von einem dritten Entwickler geschrieben worden. Ein ungewöhnlicher Aspekt dieser Ransomware ist, dass sie keine direkten Anfragen an den Server schickt. Stattdessen richtet sie einen Proxyserver auf dem infizierten PC ein und verwendet diesen.

Soweit bekannt ist, sind die Entwickler von Ded Cryptor russischsprachig. Zum einen ist die Lösegeldforderung nur auf Russisch und Englisch geschrieben. Zum anderen analysierte der Kaspersky-Lab-Senior-Malwareanalyst Fedor Sinitsyn den Ransomware-Quelltext und fand den Dateipfad C:UserssergeyDesktopдоделатьeda2-mastereda2eda2binReleaseOutputTrojanSkan.pdb. (Übrigens wurde die zuvor erwähnte Magic-Ransomware ebenfalls von russischsprachigen Kriminellen entwickelt.)

Leider ist wenig darüber bekannt, wie sich DedCryptor ausbreitet. Laut dem Kaspersky Security Network ist die auf EDA2 basierte Ransomware zumeist in Russland aktiv. Danach kommen China, Deutschland, Vietnam und Indien.

Leider gibt es keinen verfügbaren Weg, um von Ded Cryptor betroffene Dateien zu entschlüsseln. Opfer können versuchen, die Daten von Schattenkopien wiederherzustellen, die vom Betriebssystem erstellt wurden. Jedoch ist der beste Schutz, vorausschauend zu handeln — es ist einfacher, Infizierungen vorzubeugen, als mit den Konsequenzen fertig zu werden.

Kaspersky Plus erfasst alle Trojaner, die auf Hidden Tear und EDA2 basieren, und warnt Nutzer beim Fund von Trojan-Ransom.MSIL.Tear. Sie blockiert Ransomware-Operationen und erlaubt es ihnen nicht, Dateien zu verschlüsseln.

Kaspersky Premium kann all dies, und außerdem erstellt es automatische Backups, die in verschiedenen Fällen nützlich sein können, von Ransomware-Infektionen bis hin zum Festplattentod.

Ded Cryptor

Ded Cryptor

Tipps

Tipps