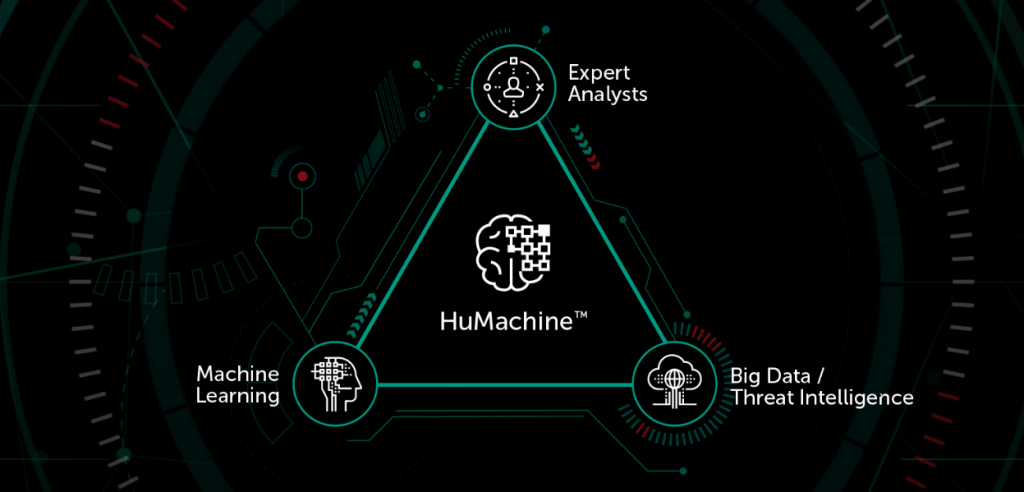

Wir schreiben die Wirksamkeit unserer Produkte dem Konzept der HuMaschinellen Intelligenz zu; eine Grundlage der True Cybersecurity, wie sie von uns genannt wird. Das Wesentliche der HuMaschinellen Intelligenz ist die Verbindung von drei fundamentalen Dingen: Big Data, maschinelles Lernen und das Fachwissen unserer Analysten. Aber was steckt hinter diesen Begriffen? Wir versuchen es Ihnen zu erklären, ohne dabei zu detailliert auf die technischen Details einzugehen.

Big Data und Threat Intelligence

Der Begriff Big Data sollte nicht wortwörtlich genommen werden, denn es handelt sich hierbei nicht um eine lange Reihe von irgendwo gespeicherten Informationen. Viel mehr als eine reine Datenbank ist Big Data eine Kombination aus Technologien, die eine sofortige Verarbeitung eines großen Datenvolumens ermöglicht, um die Threat Intelligence zu extrahieren. In diesem Fall beziehen sich diese Daten auf alle Objekte: ungefährliche, schier boshafte oder potenziell für böse Absichten brauchbare Objekte. Für unsere Zwecke bedeutet Big Data zu allererst die umfangreiche Sammlung bösartiger Objekte. An zweiter Stelle beinhaltet sie das Kaspersky Security Network, dass permanent neue bösartige Objekte und vielschichtige Daten verschiedener Cyberbedrohungen weltweit liefert. An dritter Stelle bezieht sich Big Data auf die diversen Kategorisierungstools, die diese Daten verarbeiten.

Eine Kollektion bösartiger Objekte

Wir widmen uns bereits seit mehr als 20 Jahren der Computersicherheit. In dieser Zeit haben wir bereits eine Vielzahl von Objekten analysiert. Die Informationen darüber werden sicher in unseren Datenbanken gespeichert. Und wenn wir von „Objekten“ reden, meinen wir nicht nur Dateien oder Teile eines Codes, sondern auch Webadressen, Zertifikate oder die Ausführung von Protokolldateien für gefahrenlose oder bösartige Anwendungen. All diese Daten sind nicht nur mit dem Stempel „gefährlich“ oder „nicht gefährlich“ gekennzeichnet, sondern auch mit Informationen über die Verbindung zwischen Objekten: von welcher Webseite wurde eine spezielle Datei heruntergeladen, welche anderen Dateien wurden von dieser Webseite heruntergeladen, usw.

Kaspersky Security Network (KSN)

KSN ist unser Cloud-Sicherheitsdienst. Eine seiner Funktionen ist es, neue Bedrohungen so schnell wie möglich zu blockieren. Gleichzeitig erlaubt der Dienst es jedem Kunden an der Steigerung der globalen Sicherheit teilzunehmen, indem entpersonalisierte Metadaten entdeckter Bedrohungen an die Cloud weitergeleitet werden. Wir betrachten jede entdeckte Bedrohung aus verschiedenen Blickwinkeln und fügen unseren Bedrohungsdatenbanken die spezifischen Merkmale der Bedrohung hinzu. Wenn das getan ist, kann unser System nicht nur diese spezielle Bedrohung, sondern auch ähnliche entdecken. Somit erhält unsere Kollektion ständig neue Daten in Echtzeit.

Kategorisierungstools

Kategorisierungstools sind interne Technologien, die uns die Möglichkeit geben, die gesammelten Informationen zu verwenden und die oben genannten Verbindungen bösartiger Objekte zu verzeichnen.

Die Technologie des maschinellen Lernens

Zu erklären, was maschinelles Lernen überhaupt ist und wie es von Kaspersky Lab genutzt wird ist keine einfache Aufgabe. Wir müssen damit anfangen zu erklären, dass wir einen vielschichtigen Ansatz nutzen. Daher werden die Algorithmen des maschinellen Lernens in verschiedenen Teilsystemen verschiedener Schichten verwendet.

Statische Erkennung

Täglich erhalten unsere Systeme Hunderte von Objekten, die eine sofortige Analyse und Kategorisierung (als „gefährlich“ oder „ungefährlich“) benötigen. Bereits vor mehr als 10 Jahren wussten wir, dass dies ohne Automatisierung unmöglich sein würde. Die erste Aufgabe bestand darin zu erkennen, ob eine Datei einer uns bereits bekannten bösartigen Datei ähnelte. Diese Lösung machte sich das maschinelle Lernen zu Nutzen: wir schrieben eine Anwendung, die die gesammte Sammlung analysierte und unsere Analysten darüber informierte, welchem Objekt unserer Kollektion sie am meisten ähnelte, wenn eine neue Datei eingeleitet wurde.

Es wurde schnell klar, dass es nicht ausreichen würde zu wissen, ob ein Objekt einem anderen bösartigen Objekt ähnelt. Eine Technologie, die dem System erlaubte ein unabhängiges Urteil zu fällen musste her – wir erstellten eine auf Entscheidungsbäumen basierende Technologie. Trainiert auf unsere umfassende Kollektion bösartiger Objekte, entdeckte die Technologie eine Reihe von Kriterien und spezifischen Kombinationen, die als Indikatoren dienen konnten, um eine neue Datei eindeutig als gefährlich einzustufen. Während der Dateianalyse „fragt“ ein mathematisches Modell den Antivirus-Scanner Fragen wie:

- Ist die Datei größer als 100 Kilobytes?

- Wenn ja, handelt es sich um eine komprimierte Datei?

- Wenn nein, macht der Sektionsname Sinn?

- Wenn das vorherige zutrifft, dann…

Und so geht die Liste der Fragen weiter.

Nachdem all diese Fragen beantwortet worden sind, erhält der Antivirus-Scanner ein Urteil vom mathematischen Modell. Das Urteil kann entweder positiv (die Datei ist gefährlich) oder negativ (die Datei ist ungefährlich) ausfallen.

Verhaltenweise des mathematischen Modells

Nach unserem Prinzip der vielschichtigen Sicherheit werden unsere mathematischen Modelle auch zur dynamischen Erkennung genutzt. Tatsächlich kann ein mathematisches Modell das Verhalten einer ausführbaren Datei analysieren. Es ist möglich das Modell nach denselben Prinzipien zu gestalten, die auch bei den mathematischen Modellen statischer Erkennung genutzt worden sind; die ausführenden Protokolldateien werden stattdessen aber als „Trainingsmaterial“ gebraucht. Einen Unterschied gibt es trotzdem. Wir können es uns nicht leisten, abzuwarten, bis der Code vollständig ausgeführt wurde. Die Entscheidung sollte nach der Analyse einer minimalen Anzahl von Aktionen gefällt werden. Die Pilotversion dieser Technologie, die auf dem Deep Learning (tiefgehendes Lernen) basiert, zeigt momentan exzellente Resultate.

Menschliche Kompetenz

Experten des maschinellen Lernens sind sich einig, dass es egal ist, wie clever ein mathematisches Modell ist; der Mensch wird immer dazu im Stande sein es zu übertreffen. Besonders dann, wenn die Person kreativ ist und einen Einblick bekommt, wie Technologie funktioniert. Oder wenn genug Zeit vorhanden ist, um zahlreiche Tests und Experimente durchzuführen. Deshalb muss erstens, jeder Teil des Modells aktualisierbar sein; zweitens, die Infrastruktur perfekt funktionieren; und drittens, der Roboter von einer Person überwacht werden. In diesem Fall treffen alle 3 Dinge zu.

Anti-Malware-Forschung

Vor rund 20 Jahren arbeitete unser Anti-Malware-Forschungsteam (AMR) ohne die Hilfe von automatisierten Systemen. Heute wird die Mehrzahl von Bedrohungen von Expertensystemen entdeckt, die von unseren Forschern „trainiert“ worden sind. In einigen Fällen kann das System kein eindeutiges Urteil fällen oder geht davon aus, dass das Objekt zwar bösartig ist, kann es aber nicht mit einem familiären Objekt in Verbindung setzen. In diesem Fall sendet das System eine Warnung mit Indikatoren an die AMR-Analysten, damit diese die endgültige Entscheidung treffen können.

Detection Methods Analysis Group

Innerhalb unserer AMR gibt es ein Forschungsteam namens Detection Methods Analysis Group, das 2007 gegründet wurde, um an unseren Systemen, basierend auf maschinellem Lernen zu arbeiten. Zurzeit ist nur der Abteilungsleiter ein erfahrener Virusanalyst, die anderen Mitarbeiter sind reine Datenwissenschaftler.

Global Research und Analysis Team (GReAT)

Zu guter Letzt wollen wir über unser Global Research and Analysis Team (GReAT) sprechen. Die Forscher des Teams untersuchen die kompliziertesten Bedrohungen: APT, Cyberspionagekampagnen, größere Malwareausbrüche, Ransomware und Trends Cyberkrimineller weltweit. Dank ihrer einzigartigen Erfahrungen in Techniken, Tools und Schemen der Cyberattacken, können wir neue Schutzmethoden entwickeln, die selbst die komplexesten Attacken stoppen können.

Wir haben nicht einmal die Hälfte der Technologien und Abteilungen besprochen, die Teil der Entwicklung unserer Lösungen sind. Dennoch wollten wir Ihnen das Prinzip der HuMaschinellen Intelligenz etwas genauer erklären. Für Ihren optimalen Schutz arbeiten Experten gemeinsam mit unterschiedlichen Methoden des maschinellen Lernens.

HuMachine

HuMachine

Tipps

Tipps