Die Beschränkungen für Apps werden von Android ständig verschärft. Dies soll Schadsoftware daran hindern, Geld, Passwörter und sensible Benutzergeheimnisse zu stehlen. Die neue Schwachstelle Pixnapping umgeht jedoch sämtliche Android-Schutzschichten und ermöglicht es einem Angreifer, unbemerkt Pixel vom Bildschirm zu lesen oder anders gesagt: einen Screenshot zu erstellen. Eine bösartige App ohne jegliche Berechtigungen kann Passwörter, Kontostände, Einmalcodes und einfach alles sehen, was der Nutzer auf dem Bildschirm sieht. Glücklicherweise ist Pixnapping derzeit ein reines Forschungsprojekt, und es wurde noch nicht aktiv von Angreifern ausgenutzt. Bleibt zu hoffen, dass Google die Schwachstelle gründlich schließt, bevor der bösartige Ccode in echte Malware einfließt. Derzeit betrifft die Pixnapping-Schwachstelle (CVE-2025-48561) wahrscheinlich alle modernen Android-Smartphones – auch die neuesten Android-Versionen sind keine Ausnahme.

Warum Screenshots, Übertragungen und Vorlesefunktion gefährlich sind

Der von uns entdeckte OCR-Stealer SparkCat hat gezeigt, dass Angreifer die Bildverarbeitung bereits beherrschen. Malware kann erkennen, wenn ein Bild auf einem Smartphone wertvolle Informationen enthält, kann direkt auf dem Smartphone eine optische Zeichenerkennung durchführen und die extrahierten Daten dann auf den Server des Angreifers übertragen. SparkCat ist besonders bemerkenswert, da es diesem Schädling gelungen ist, offizielle App-Stores (einschließlich App Store) zu infiltrieren. Eine bösartige App, die Pixnapping beherrscht, könnte diesen Trick problemlos wiederholen – auch weil für den Angriff keine speziellen Berechtigungen erforderlich sind. Eine App, die eine legitime und nützliche Funktion zu bieten scheint, kann still und leise Einmalcodes für die Multi-Faktor-Authentifizierung, Passwörter für Krypto-Wallets und andere Informationen an Betrüger senden.

Eine weitere beliebte Angriffstaktik besteht darin, sich die erforderlichen Daten in Echtzeit anzusehen, wie sie auf dem Bildschirm erscheinen. Dabei wird das Opfer per Messaging-App angerufen und unter verschiedenen Vorwänden davon überzeugt, die Bildschirmfreigabe zu aktivieren.

Anatomie des Pixnapping-Angriffs

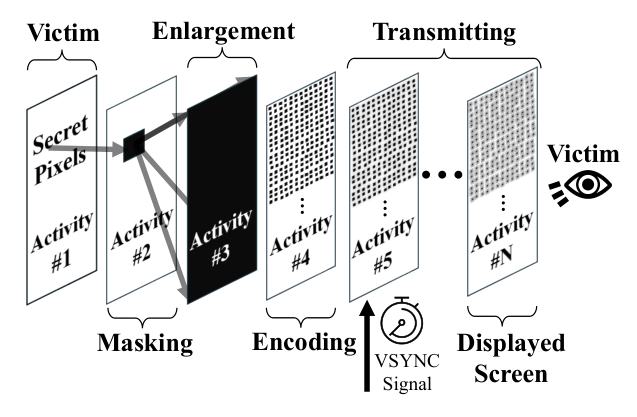

Den Forschern gelang es, Screenshots von Inhalten aus anderen Apps zu erstellen. Dazu kombinierten sie bereits bekannte Methoden zum Pixel-Diebstahl aus Browsern und aus Grafikprozessoren (GPU) von ARM-Telefonen. Die angreifende App überlagert die Zielinformationen unbemerkt durch transluzente Fenster und misst dann, wie das Videosystem die Pixel dieser übereinanderliegenden Fenster zu einem endgültigen Bild kombiniert.

Bereits 2013 beschrieben Forscher einen Angriff, der es einer Website ermöglichte, eine andere Website teilweise in das eigene Fenster zu laden (über einen iframe) und durch legitime Vorgänge (z. B. Überlagerung und Transformation von Bildern) genau darauf zu schließen, was im anderen Fenster angezeigt oder geschrieben wurde. In modernen Browser ist dieser Angriff nicht mehr möglich, eine Gruppe US-amerikanischer Forscher hat jedoch herausgefunden, wie sich dieses Prinzip auf Android übertragen lässt.

Zuerst sendet die bösartige App einen Systemaufruf an die Ziel-App. In Android wird dies als Intent (Absicht) bezeichnet. Intents ermöglichen normalerweise nicht nur den einfachen Start von Apps, sondern auch Vorgänge wie das sofortige Öffnen eines Browsers auf einer bestimmten Webseite oder den Start einer Messaging-App für den Chat mit einem bestimmten Kontakt. Die angreifende App sendet einen Intent, um die Ziel-App zu zwingen, den Bildschirm mit den vertraulichen Informationen zu rendern. Es werden spezielle Flags für den verborgenen Start verwendet. Dann sendet die schädliche App einen Start-Intent an sich selbst. Diese Kombination von Aktionen ermöglicht es, dass die Ziel-App überhaupt nicht auf dem Bildschirm erscheint, aber im Hintergrund dennoch die vom Angreifer gesuchten Informationen in ihrem Fenster anzeigt.

In der zweiten Angriffsphase überlagert die attackierende App das ausgeblendete Fenster der Opfer-App mit einer Reihe transluzenter Fenster. Dadurch werden die darunter liegenden Inhalte verdeckt und unscharf gemacht. Für den Nutzer bleibt dieser ganze Zaubertrick unsichtbar, aber Android berechnet gewissenhaft, wie diese Kombination von Fenstern aussehen soll, falls der Nutzer sie in den Vordergrund bringen möchte.

Die angreifende App kann nur Pixel aus ihren eigenen durchsichtigen Fenstern lesen. Das endgültige Bild, das den Bildschirminhalt der Opfer-App enthält, ist für den Angreifer nicht direkt zugänglich. Dadurch ließen sich die Forscher jedoch nicht aufhalten und dachten sich zwei ausgeklügelte Tricks aus: (1) Das zu stehlende Pixel wird von seiner Umgebung isoliert. Dazu wird die Opfer-App durch ein undurchsichtiges Fenster überlagert, das nur einen einzigen Transparenzpunkt besitzt, der genau über dem Zielpixel liegt. (2) Auf diese Kombination wird dann eine „Vergrößerungsschicht“ gelegt, die aus einem Fenster mit starker Unschärfe besteht.

Um dieses Durcheinander zu entschlüsseln und den Wert des Pixels zu bestimmen, nutzten die Forscher eine weitere bekannte Schwachstelle: GPU.zip (dieser führt nicht etwa zu einer Datei, sondern zur Seite mit einer Beschreibung der Studie). Diese Schwachstelle beruht darauf, dass alle modernen Smartphones die Daten beliebiger Bilder komprimieren, die von der CPU an die GPU gesendet werden. Diese Komprimierung ist verlustfrei (wie bei einer zip-Datei), die Geschwindigkeit des Packens und Entpackens hängt jedoch von den übertragenen Informationen ab. Mit GPU.zip kann ein Angreifer die Zeit messen, die zum Komprimieren der Informationen benötigt wird. Und aufgrund der Messergebnisse kann der Angreifer schlussfolgern, welche Daten übertragen werden. Mithilfe von GPU.zip kann die angreifende App das isolierte, unscharfe und vergrößerte einzelne Pixel aus dem Fenster der Opfer-App lesen.

Damit der Pixel-Diebstahl einen Sinn ergibt, muss der gesamte Vorgang hunderte Male wiederholt werden, da jeder Punkt einzeln ermittelt werden muss. Dies ist aber durchaus innerhalb relativ kurzer Zeit möglich. In einem Videodemo des Angriffs wurde ein sechsstelliger Code aus Google Authenticator in nur 22 Sekunden erfolgreich extrahiert – der Code war immer noch gültig.

So schützt Android vertrauliche Informationen auf dem Bildschirm

Die Google-Ingenieure kämpfen seit fast zwei Jahrzehnten gegen verschiedene Angriffe auf die Privatsphäre und haben inzwischen einen mehrstufigen Schutz gegen das illegale Aufnehmen von Screenshots und Videos entwickelt. Eine vollständige Liste dieser Maßnahmen würde sich über mehrere Seiten erstrecken, also beschränken wir uns hier auf die wichtigsten:

- Das Fenster-Flag FLAG_SECURE verhindert, dass das Betriebssystem Screenshots von Inhalten erstellt.

- Der Zugriff auf Tools zur Medienübertragung (Erfassung von Bildschirminhalten als Medienstream) erfordert eine ausdrückliche Bestätigung des Nutzers und kann nur von einer sichtbaren und aktiven App ausgeführt werden.

- Der Zugriff auf Verwaltungsdienste (z. B. Bedienungshilfen) und die Anzeige von App-Elementen über anderen Apps unterliegen strengen Beschränkungen.

- Einmalpasswörter und andere geheime Daten werden automatisch ausgeblendet, wenn eine Medienübertragung erkannt wird.

- Android schränkt den Zugriff von Apps auf die Daten anderer Apps ein. Außerdem können Apps keine vollständige Liste aller auf dem Smartphone installierten Apps abrufen.

Leider umgeht Pixnapping alle diese Beschränkungen und benötigt absolut keine besonderen Berechtigungen. Die angreifende App benötigt nur zwei Funktionen: das Rendern in eigenen Fenstern und das Senden von Systemaufrufen (Intents) an andere Apps. Dies sind grundlegende Bausteine der Android-Funktionalität, die sich nur schwer einschränken lassen.

Welche Geräte von Pixnapping betroffen sind und wie man sich schützen kann

Der Angriff wurde für die Android-Versionen 13 bis 16 auf Google Pixel-Geräten (Generation 6 bis 9) sowie für Samsung Galaxy S25 erfolgreich durchgeführt. Die Forscher gehen davon aus, dass der Angriff auch auf anderen Android-Geräten funktioniert, da alle verwendeten Methoden als standardmäßig gelten. Allerdings sind bei der Implementierung der zweiten Angriffsphase (Pixelvergrößerung) gewisse Nuancen möglich.

Google wurde im Februar über den Angriff informiert und hat im September einen Patch veröffentlicht. Leider erwies sich die zur Fehlerbehebung gewählte Methode als unzuverlässig, und die Forscher fanden schnell eine Möglichkeit, den Patch zu umgehen. Ein neuer Versuch, die Sicherheitslücke zu schließen, ist für Googles Update-Release im Dezember geplant. Was GPU.zip betrifft, so gibt es keine Pläne für einen Patch, der diesen speziellen Kanal für Datenlecks schließen könnte. Zumindest seit Bekanntwerden des Fehlers im Jahr 2024 hat kein Hersteller von Smartphone-GPUs entsprechende Pläne angekündigt.

Die Möglichkeiten der Nutzer, sich gegen Pixnapping zu schützen, sind begrenzt. Wir empfehlen die folgenden Maßnahmen:

- Aktualisiere immer sofort auf die neueste Android-Version mit den allen aktuellen Sicherheits-Patches.

- Installiere keine Apps aus inoffiziellen Quellen und sei vorsichtig mit Apps aus offiziellen Stores, wenn die Apps sehr neu sind, nur wenige Downloads haben oder eine schlechte Bewertung zeigen.

- Sorge dafür, dass dein Smartpone über ein vollwertiges Sicherheitssystem verfügt, z. B. Kaspersky für Android.

Hier erfährst du, welche ungewöhnlichen Angriffsmethoden auf Android-Geräte es noch gibt:

android

android

Tipps

Tipps