Angreifer verwenden abgelaufene und gelöschte Discord-Einladungslinks, um zwei Arten von Malware zu verbreiten: AsyncRAT (zur Fernsteuerung infizierter Computer) und Skuld Stealer (zum Diebstahl von Krypto-Wallet-Daten). Dafür nutzen sie eine Schwachstelle im Discord-System für Einladungslinks aus – und dann heißt es plötzlich Umleitung, und zwar insgeheim von vertrauenswürdigen Quellen auf bösartige Server.

Dabei greifen die Betrüger tief in die Trickkiste: ClickFix-Methode, mehrstufige Loader und verzögerte Ausführung kommen zum Einsatz, um Abwehrmaßnahmen zu umgehen und heimlich Malware zu verbreiten. In diesem Artikel erklären wir, wie Angreifer das System für Einladungslinks ausnutzen, was ClickFix ist und warum Kriminelle diese Methode verwenden. Und nicht zu vergessen: Wie du dich vor diesem Schema schützen kannst.

So funktionieren Discord-Einladungslinks

Zuerst einmal mehr zur Funktion und den verschiedenen Arten von Discord-Einladungslinks. Dadurch wird verständlich, wie Angreifer es schaffen konnten, das Erstellungssystem für Discord-Links auszunutzen.

Discord-Einladungslinks sind spezielle URLs, mit denen Nutzer Servern beitreten können. Die Links werden von Administratoren erstellt, vereinfachen den Zugriff auf Communitys und machen es überflüssig, Mitglieder manuell hinzuzufügen. Für Einladungslinks gibt es in Discord zwei alternative Formate:

- https://discord.gg/{Einladungscode}

- https://discord.com/invite/{invite_code}

Mehrere Formate zu haben, ist sicherheitstechnisch nicht optimal, insbesondere, wenn ein Format eine „Meme“-Domäne verwendet. Das stiftet nur Verwirrung bei den Nutzern. Aber das ist nicht alles. Bei Discord-Einladungslinks gibt es nämlich auch noch drei Typen, die sich deutlich unterscheiden:

- Temporäre Einladungslinks

- Permanente Einladungslinks

- Benutzerdefinierte Einladungslinks (Vanity-URLs)

Temporäre Links sind bei Discord der Standard. Der Serveradministrator kann in der Discord-App festlegen, wie lange Einladungen gültig sind: 30 Minuten, 1 Stunde, 6 Stunden, 12 Stunden, 1 Tag oder 7 Tage (Standard). Für Links, die über die Discord-API erstellt wurden, ist eine benutzerdefinierte Ablaufdauer möglich – ein beliebiger Wert bis zu 7 Tagen.

Die Codes für temporäre Einladungslinks werden zufällig generiert, enthalten normalerweise 7 oder 8 Zeichen und bestehen aus Groß- und Kleinbuchstaben sowie Ziffern. Temporäre Links sehen beispielsweise so aus:

- https://discord.gg/a7X9pLd

- https://discord.gg/fq5zw2cn

Wenn der Serveradministrator einen permanenten Einladungslink erstellen will, muss er im Feld Läuft ab nach manuell den Wert Nie auswählen. Permanente Einladungscodes bestehen aus 10 zufälligen Zeichen (auch hier Groß- und Kleinbuchstaben sowie Ziffern). Beispiel für einen permanenten Link:

- https://discord.gg/hT9aR2kLmB

Der dritte Typ, benutzerdefinierte Einladungslinks (Vanity-Links), ist nur für Discord-Level-3-Server verfügbar. Um dieses Level zu erreichen, muss ein Server 14 Boosts erhalten. Dies sind kostenpflichtige Upgrades, die Community-Mitglieder kaufen können, um spezielle Vorteile freizuschalten. Level 3 erreichen normalerweise beliebte Communitys mit einem aktiven Publikum, z. B. Server von Bloggern, Streamern, Gaming-Clans oder öffentlichen Projekten.

Bei benutzerdefinierten Einladungslinks können Administratoren ihren eigenen Einladungscode festlegen, der für jeden Server einmalig sein muss. Der Code darf Kleinbuchstaben, Ziffern und Bindestriche enthalten und von 2 bis 32 Zeichen lang sein. Jeder Server kann nur einen benutzerdefinierten Link haben.

Solche Links sind immer permanent und laufen nicht ab, solange der Server die Level-3-Vorteile besitzt. Sobald der Server dieses Level verliert, kann sein Vanity-Link von einem anderen Server mit dem erforderlichen Level wiederverwendet werden. Beispiele für einen benutzerdefinierten Einladungslink:

- https://discord.gg/alanna-titterington

- https://discord.gg/best-discord-server-ever

- https://discord.gg/fq5zw2cn

Am letzten Beispiel lässt sich leicht erraten, worauf wir hinauswollen.

Wie Betrüger das Einladungssystem ausnutzen

So viel zu den verschiedenen Arten von Discord-Einladungslinks. Nun sehen wir uns an, wie Kriminelle dieses System für Angriffe einsetzen. Nachdem ein regulärer, nicht benutzerdefinierter Einladungslink abgelaufen ist oder gelöscht wurde, kann der Administrator eines legitimen Servers denselben Code nicht erneut für sich beanspruchen. Alle Codes werden nämlich zufällig generiert.

Dagegen kann ein Serverbesitzer beim Erstellen eines benutzerdefinierten Einladungslinks jeden verfügbaren Code manuell eingeben. Auch einen Code, der mit dem Code eines zuvor abgelaufenen oder gelöschten Links übereinstimmt.

Genau diese Besonderheit des Einladungssystems nutzen die Angreifer aus: Sie überwachen legitime, ablaufende Codes und registrieren sie dann als benutzerdefinierte Links mit Level-3-Vorteilen auf ihren Servern.

Daher können Betrüger die folgenden Links verwenden:

- Alle abgelaufenen temporären Einladungslinks (selbst wenn der abgelaufene Link Großbuchstaben enthält und diese von den Betrügern in der benutzerdefinierten URL durch Kleinbuchstaben ersetzt werden, leitet das System den Nutzer automatisch zu dieser Vanity-URL weiter)

- Permanente Einladungslinks, die von Servern gelöscht wurden, falls der Code nur aus Kleinbuchstaben und Ziffern bestand (hier erfolgt keine Weiterleitung)

- Benutzerdefinierte Einladungslinks, wenn der ursprüngliche Server die Level-3-Vorteile verloren hat und sein Link für die erneute Registrierung verfügbar ist

Wozu führt dieser Austausch? Angreifer können Nutzer auf ihre eigenen bösartigen Server auf Discord umleiten. Dazu verwenden Sie Links, die zuvor auf völlig legitimen Ressourcen gepostet wurden (in sozialen Netzwerken, Websites, Blogs und Foren verschiedener Communitys).

Die rechtmäßigen Eigentümer dieser Ressourcen wissen überhaupt nicht, dass die alten Einladungslinks jetzt auf gefälschte Discord-Server verweisen, über die Malware verbreitet wird. Darum können sie die Nutzer nicht vor gefährlichen Links warnen und auch keine Nachrichten löschen, in denen dieser Link vorkommt.

So funktioniert ClickFix bei Discord-basierten Angriffen

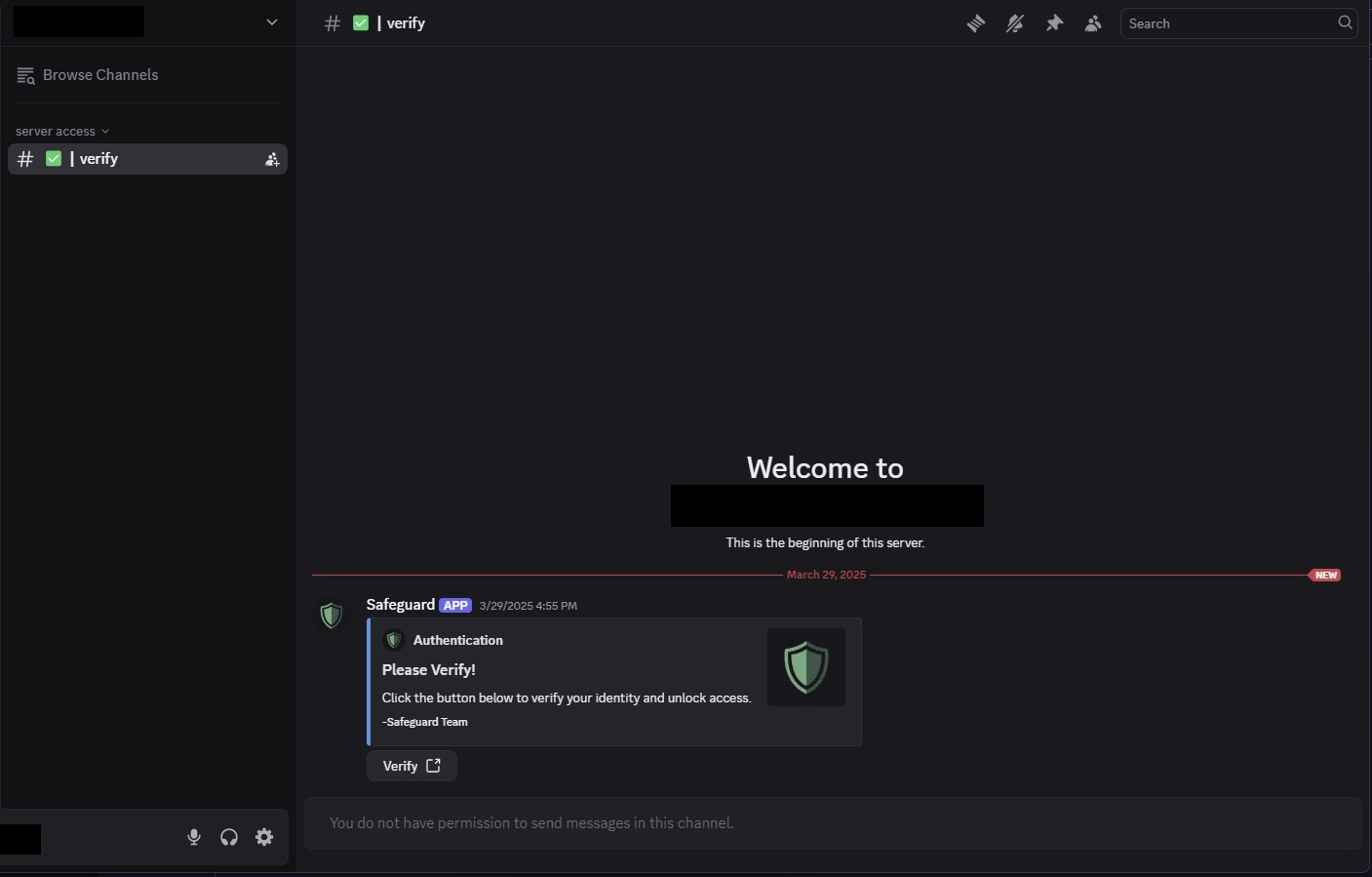

Was passiert, wenn Nutzer den recycelten Einladungslinks folgen, die sie aus vertrauenswürdigen Quellen erhalten haben? Nachdem der Nutzer dem Discord-Server der Angreifer beigetreten ist, sieht er, dass fast alle Kanäle für ihn gesperrt sind. Nur ein Server mit dem Namen verify steht ihm zur Verfügung.

Auf dem Discord-Server der Angreifer haben Nutzer, die dem gestohlenen Link gefolgt sind, nur Zugriff auf einen einzigen Kanal – verify Quelle

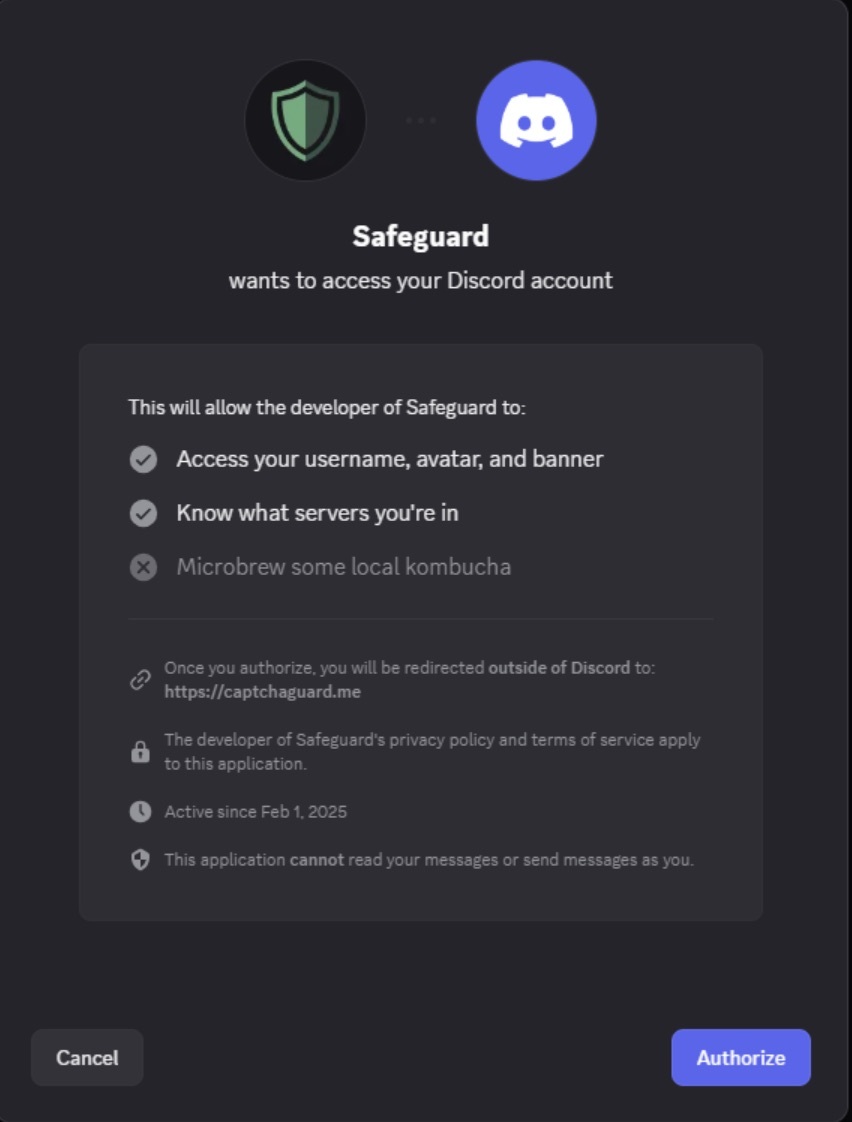

In diesem Kanal gibt es den Bot „Safeguard“, der vollen Zugriff auf den Server verspricht. Dafür muss der Nutzer auf die Schaltfläche Verify klicken. Danach wird er aufgefordert, den Bot zu autorisieren.

Wenn der Nutzer auf die Schaltfläche Authorize klickt, wird er automatisch auf die externe Website der Angreifer umgeleitet. Dort beginnt die nächste und wichtigste Phase des Angriffs. Quelle

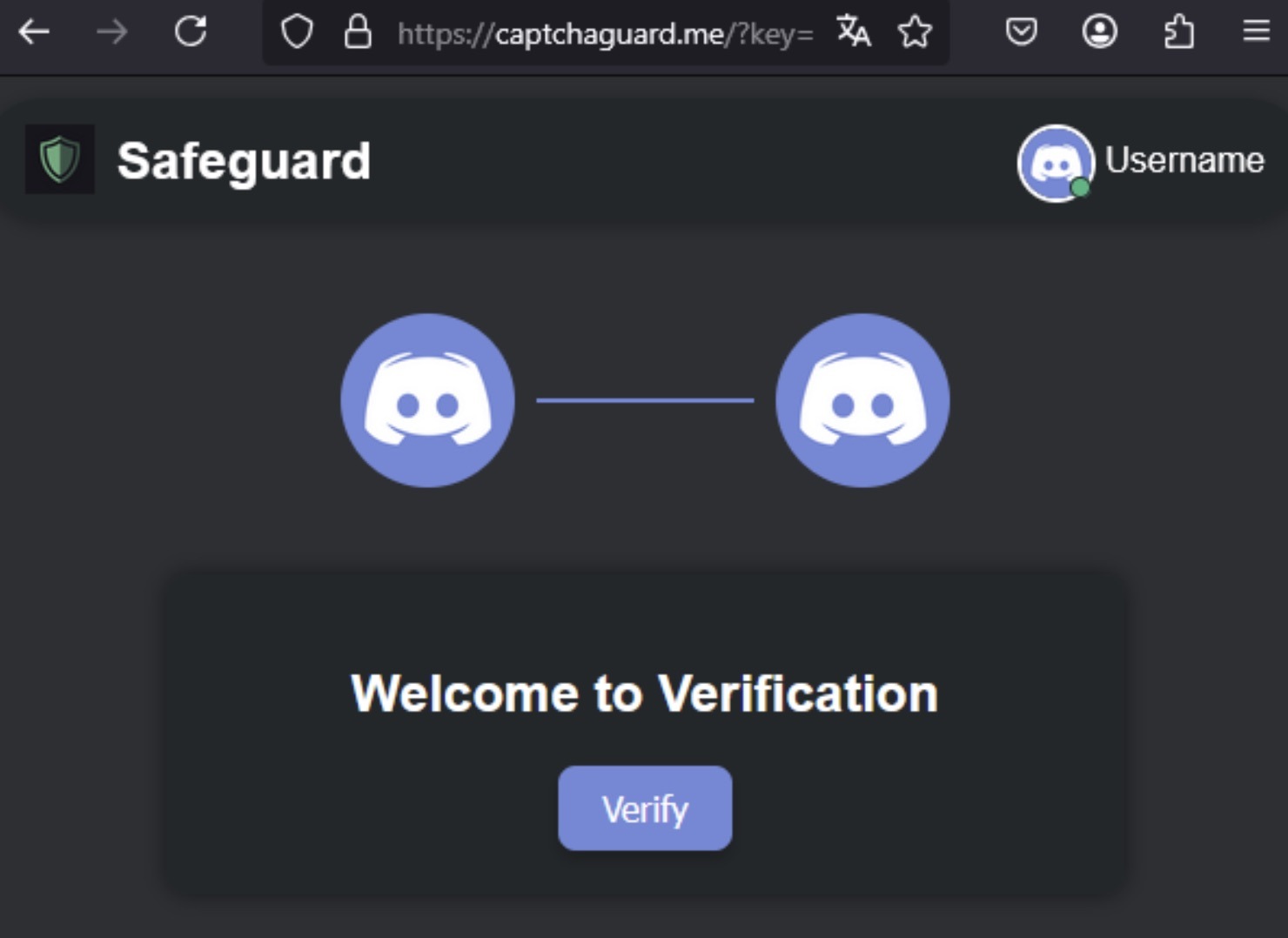

Nach der Autorisierung erhält der Bot Zugriff auf Profil-Informationen (Benutzername, Avatar, Banner) und der Nutzer wird auf die externe Website https://captchaguard[.]me weitergeleitet. Anschließend durchläuft der Nutzer eine ganze Reihe von Weiterleitungen und landet schließlich auf einer gut gestalteten Webseite, die die Discord-Oberfläche nachahmt. In der Mitte befindet sich die Schaltfläche Verify.

Der Nutzer wird auf eine gefälschte Seite umgeleitet, die der Discord-Oberfläche ähnelt. Durch Klicken auf die Schaltfläche Verify wird schädlicher JavaScript-Code aktiviert, der einen PowerShell-Befehl in die Zwischenablage kopiert. Quelle

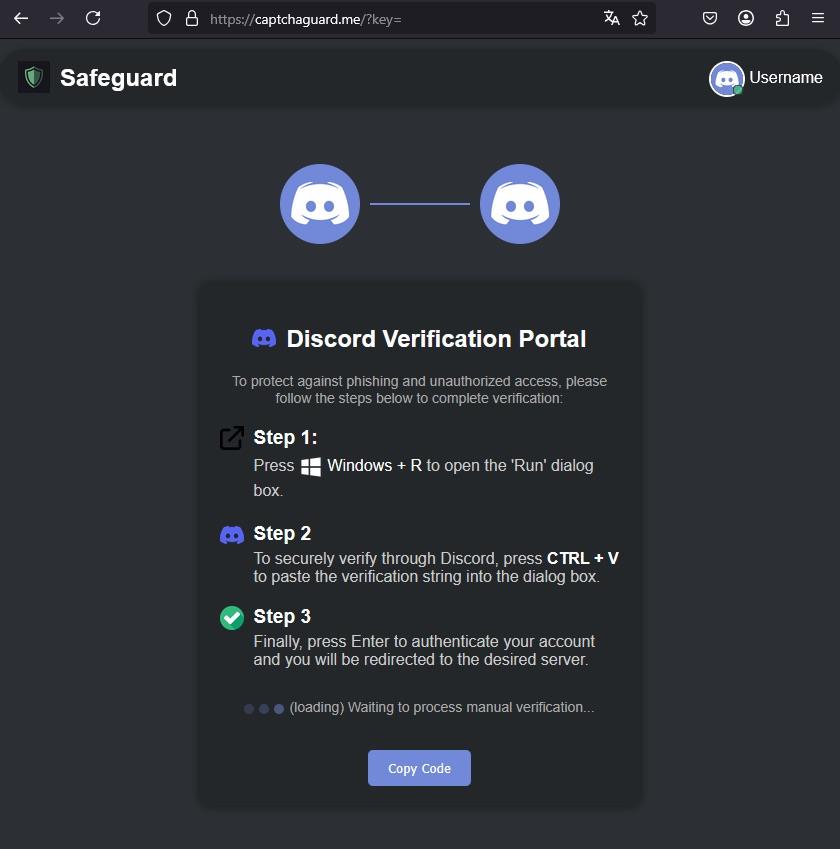

Durch Klicken auf die Schaltfläche Verify wird ein JavaScript-Code aktiviert, der einen bösartigen PowerShell-Befehl in die Zwischenablage kopiert. Dann erhält der Nutzer genaue Anweisungen, wie er die Überprüfung bestehen kann: Er soll das Ausführen-Fenster öffnen (Windows-Taste + R), den Text aus der Zwischenablage einfügen (Strg + V) und auf die Eingabetaste drücken.

Weiter geht’s mit ClickFix: Der Nutzer wird aufgefordert, den zuvor in die Zwischenablage kopierten bösartigen Befehl einzufügen und auszuführen. Quelle

Die Website fordert den Nutzer nicht dazu auf, Dateien manuell herunterzuladen oder auszuführen. Es gibt also keine typischen Warnsignale. Stattdessen sorgen die Nutzer eigentlich selbst für die Infektion: Sie führen einen bösartigen PowerShell-Befehl aus, den die Website in die Zwischenablage geschmuggelt hat. Alle genannten Schritte gehören zu der ClickFix-Infektionstaktik, die wir in unserem Blog bereits ausführlich besprochen haben.

AsyncRAT- und Skuld-Stealer-Malware

Das vom Nutzer aktivierte PowerShell-Skript ist der erste Schritt zur mehrstufigen Bereitstellung von bösartigem Code. Das nächste Ziel der Angreifer ist die Installation von zwei Schadprogrammen auf dem Gerät des Opfers. Beide Schädlinge verdienen einen genaueren Blick.

Zunächst laden die Angreifer eine modifizierte AsyncRAT-Version herunter, um das infizierte System fernzusteuern. Dieses Tool kann alles Mögliche: Befehle und Skripte ausführen, Tastatureingaben abfangen, den Bildschirminhalt anzeigen, Dateien verwalten und auf den Remote-Desktop und die Kamera zugreifen.

Danach installieren die Cyberkriminellen Skuld Stealer auf dem angegriffenen Gerät. Dieser Krypto-Dieb sammelt Systeminformationen, holt sich im Browser gespeicherte Discord-Anmeldedaten und Authentifikator-Token und stiehlt Seed-Phrasen und Passwörter. Dazu schleust er Schadcode direkt in die Benutzeroberfläche der Krypto-Wallets Exodus und Atomic ein.

Alle gesammelten Daten schickt Skuld über einen Discord-Webhook – einen HTTP-Einbahnkanal, mit dem Anwendungen automatisch Nachrichten an Discord-Kanäle senden können. Auf diese Weise können die Angreifer mühelos Informationen direkt in Discord stehlen, ohne dass eine komplexe Verwaltungsinfrastruktur erforderlich ist.

Und das hat schlimme Folgen: Alle Daten (von Passwörtern und Authentifikator-Token bis hin zu Seed-Phrasen für Krypto-Wallets) werden automatisch in einem zuvor eingerichteten privaten Kanal auf dem Discord-Server der Angreifer veröffentlicht. Damit sind die Kriminellen am Ziel: Mithilfe der Seed-Phrasen können sie alle privaten Schlüssel der Wallets wiederherstellen und die komplette Kontrolle über das Kryptoguthaben ihrer Opfer übernehmen.

Wie kannst du dich schützen?

Leider sieht es beim Discord-Einladungssystem mit Transparenz und Klarheit eher mager aus. Das macht es besonders für Neulinge extrem schwierig, diesen Trick rechtzeitig zu erkennen – vor dem Klicken auf einen gekidnappten Link oder während der zahlreichen Weiterleitungen.

Dennoch gibt es einige Sicherheitsmaßnahmen, die das Schlimmste (eine Infektion des Computers und finanzielle Verluste) verhindern können:

- Füge niemals Code in das Ausführen-Fenster ein, wenn dir der Zweck nicht genau bekannt ist. Dies ist äußerst riskant, und auf normalen Websites wird niemals eine solche Anweisung gegeben.

- Konfiguriere den Datenschutz und die Sicherheit von Discord anhand unserer ausführlichen Anleitung. Dies schützt zwar nicht vor gestohlenen Einladungslinks, minimiert aber andere mit Discord verbundene Risiken.

- Verwende eine zuverlässige Sicherheitslösung, die rechtzeitig vor Gefahren warnt und den Download von Malware verhindert. Diese Lösung solltest du auf allen Geräten installieren. Für Geräte, auf denen du Krypto-Wallets und andere Finanzsoftware verwendest, ist dies ein absolutes Muss.

Kriminelle haben es oft auf Discord abgesehen, um Kryptowährung, Gaming-Accounts und Geld zu stehlen oder die Nutzer auf andere Art hereinzulegen. Weitere Beispiele für Discord-Betrug findest du in unseren Artikeln:

Discord

Discord

Tipps

Tipps