Die Veröffentlichungen über Überwachungen durch Regierungen haben die zwei Jahrzehnte alte PGP-Software wieder ins Rampenlicht gerückt, da sie immer noch ein robuster und sicherer Mechanismus für die Kommunikation ist. Doch der Fortschritt der Computer-Industrie erfordert, dass längere Schlüssel benutzt werden, um Angriffe auf ein Schlüsselpaar weiterhin abwehren zu können. Darum möchte ich Ihnen die benötigten Informationen geben, mit denen Sie ein neues RSA-Schlüsselpaar mit einer Länge von über 4.069 Bit erstellen können. Je wichtiger Ihre Daten sind und je länger sie benötigt werden, desto länger sollte der Schlüssel sein. Allerdings hat das auch seinen Preis, und immer wenn Sie die Schlüssellänge verdoppeln, wird die Verschlüsselung der Daten sechs- bis siebenmal langsamer. Deshalb entscheiden wir uns für einen Schlüssel von 8.192 Bit Länge.

Derzeit unterstützen nicht viele Tools standardmäßig diese Schlüssellänge, so dass wir dafür die aktuellste GnuPG-Version (derzeit 1.4.15) herunterladen und modifizieren müssen. Wir verwenden für dieses Beispiel Ubuntu Linux, da dies heute recht beliebt ist und es Ihnen ermöglicht, die benötigten Schritte recht einfach und direkt durchzuführen. Alternativ können Sie auch Cygwin nutzen, das eine gute Möglichkeit bietet, eine einfache Linux-artige Umgebung in Windows zu bekommen.

Wenn Sie mit der folgenden Anleitung Ihren Schlüssel erzeugt haben, können Sie eines der vielen Tools für Ihr Betriebssystem nutzen, um ihn zu verwalten. Unter Mac OSX gibt es zum Beispiel GPG Suite und unter Windows können Sie GPG4Win herunterladen. Beide erlauben die Schlüssel-Generierung, das Schlüssel-Management und alle grundlegenden Aktionen, wie Sie sie jeden Tag mit PGP durchführen.

GPG4Win (GNU Privacy Guard for Windows) ist direkt von den Entwicklern von GnuPG und bietet Verschlüsselung und digitale Signaturen für Dateien und E-Mails, so dass Ihre vertraulichen Informationen und Ihre Kommunikation geschützt sind. Die Software ist kostenlos und kann allen Windows-Anwendern nur empfohlen werden.

Unter Mac OSX gibt es GPG Suite, das sich gut in das Betriebssystem einfügt und ein Open-Source-Plugin für Apple Mail bietet, mit dem Sie Ihre Nachrichten ganz einfach verschlüsseln und signieren können. Und es gibt ein Modul, mit dem Sie Ihre Schlüssel verwalten können, sowie eine Command-Line-Version von GPG.

Beginnen wir mit dem Download der GnuPG-Quellen und deren Entpacken in einen Ordner auf der Festplatte. Es wird empfohlen, zuerst die SHA1-Signatur für die Datei zu prüfen, um sicherzustellen, dass die verifizierte Version der Software heruntergeladen wurde. Dafür können Sie das bereits installierte Tool „sha1sum“ verwenden. Wenn der berechnete Hash-Wert dem auf der GnuPG-Webseite veröffentlichtem entspricht, können wir weitermachen.

In unserem Beispiel modifizieren wir ein paar Quelldateien, doch ich verspreche, dass das nicht zu kompliziert ist und sich der Aufwand wirklich lohnt.

Ich lade die gzip-komprimierte Quelldatei von GnuPG 1.4.15 herunter und entpacke den Ordner mit den Originaldateien mithilfe des Kommandos „tar xvzf [dateiname]“. Sie müssen in dem Kommando einfach nur [dateiname] mit dem eigentlichen Namen des heruntergeladenen Archivs ersetzen. Bei der Eingabe des Kommandos werden die eckigen Klammern nicht benötigt.

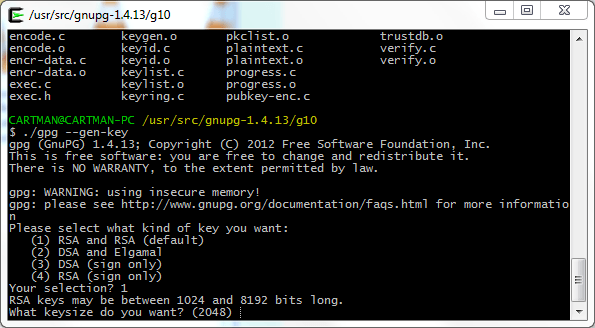

Dann müssen wir mit dem Kommando „cd [gnupg-folder]“ zu dem entpackten Verzeichnis wechseln und finden dort die Dateien, die wir für die Erstellung unseres eigenen GnuPG benötigen. Im ersten Schritt wird die „keygen.c“-Datei modifiziert, die im Unterordner „g10“ zu finden ist.

Sie können die „keygen.c“-Datei zum Beispiel mit „gedit“ ändern: Wenn ihr Inhalt angezeigt wird, suchen Sie nach dem Begriff „4096“, der die aktuelle Maximallänge des Schüssels von GnuPG als Standard festlegt. Wir ändern diesen Wert in Zeile 1572 für unseren Zweck auf „8192“. Vergessen Sie nicht, die Änderungen zu speichern. Stellen Sie zudem sicher, dass Sie nicht versehentlich noch andere Dinge geändert haben!

Nachdem wir diese einfache Änderung gemacht haben, können wir unsere neue Version von GnuPG kompilieren. Dafür sollten die üblichen „./configure“- und „make“-Befehle ausreichen. Und wenn wir die mit Ubuntu mitgelieferte GPG-Version ersetzen möchten, müssen wir noch ein „sudo make install“ ausführen. Doch zunächst nutzen wir unsere selbst erstellte Version lokal, um unser RSA- 8192-Bit-Schlüsselpaar zu erstellen.

Befor wir „gpg“ ausführen, modifizieren wir noch die gpg.conf-Datei im Home-Verzeichnis – in unserem Beispiel „/home/Giuliani/.gnupg/gpg.conf“. In der Standardeinstellung hat sie keinen Inhalt, doch wir fügen unsere gewünschte Voreinstellung für die Algorithmen cipher (Codieren), digest (Decodieren) und compression (Kompression), sowie den Hashing-Mechanismus hinzu.

Dafür füge ich am Ende der Datei folgenden Inhalt hinzu (Sie können die Werte natürlich nach Ihren Wünschen/Anforderungen ändern):

personal-cipher-preferences AES256 TWOFISH AES192 AES

personal-digest-preferences SHA512 SHA384 SHA256

personal-compress-preferences ZLIB ZIP

Nach all dieser harten Arbeit können wir nun endlich unseren Schlüssel generieren. Dafür führen wir das Kommando „./gpg –gen-key“ aus dem „g10“-Verzeichnis aus (in diesem Verzeichnis haben wir vorher die „keygen.c“-Datei verändert) und folgen dann den Anweisungen auf dem Bildschirm. Der Prozess ist recht einfach: Wir wählen die erste Möglichkeit, um ein Schlüsselpaar zu erstellen, dass für das Signieren und die Verschlüsselung genutzt wird, und dann als Schlüssellänge 8192 Bit.

Um das Beispiel realistisch zu gestalten, füge ich auch noch ein Verfallsdatum für den Schlüssel hinzu. Wir verwenden „5y“, um „gpg“ mitzuteilen, dass der Schlüssel in fünf Jahren ungültig werden soll.

Dann fügen wir Name, E-Mail-Adresse und einen (optionalen) Kommentar für diese Identität hinzu. Später können weitere Identitäten hinzugefügt werden, also keine Sorge, wenn Sie mehrere E-Mail-Adressen einrichten müssen, die später in diesem Schlüsselpaar enthalten sein sollen.

Anschließend werden Sie aufgefordert, Ihr Passwort oder Ihre Passphrase einzugeben (je nach Ihren persönlichen Vorlieben sollten Sie eines davon wählen). Es gibt einige gute Richtlinien für die Passwort-Auswahl, mit denen Ihr Schlüssel sicher ist und die das Merken des Passworts ganz einfach machen. Wenn Sie dazu mehr wissen möchten, finden Sie im Internet gute Tipps.

Denken Sie daran, dass Sie Ihr Passwort oder Ihre Passphrase später auch ändern können, ohne den Schlüssel neu erstellen und ihn erneut an Ihre Kontakte verteilen zu müssen.

Nachdem alle Informationen eingegeben wurden, startet die Generierung des Schlüsselpaars: GPG beginnt, zufällige Bytes zu sammeln, um die Generierung der zufälligen Zahl zu verbessern. Arbeiten Sie mit Ihrem PC, bis dieser Prozess beendet ist (das kann je nach Computer etwas dauern – auf meinem i5-PC mit 8 GB RAM dauerte es etwa 15 Minuten).

Wenn die Schlüsselgenerierung abgschlossen ist, zeigt GPG den Fingerabdruck für den Schlüssel an, sowie das Verfallsdatum und alle von Ihnen vorher eingegebenen Informationen. Stellen Sie sicher, dass alles korrekt ist, bevor Sie den öffentlichen Schlüssel an Ihre Kontakte weitergeben.

Sie können auch das GPG-Kommando „list“ verwenden (–list-keys), um alle verfügbaren Schlüssel zu überprüfen und die benötigten zu exportieren. Wir exportieren den öffentlichen Schlüssel für unsere angelegte Identität „Joe Doe“. Die dadurch erhaltene Schlüsseldatei können Sie später manuell auf einen der verfügbaren PGP-Key-Server hochladen oder direkt an Ihre Kontakte geben. Am einfachsten ist, den Befehl „gpg –export -a [username] > [public-key-filename]“ einzugeben.

Sie können auch das GPG-Kommando „list“ verwenden (–list-keys), um alle verfügbaren Schlüssel zu überprüfen und die benötigten zu exportieren. Wir exportieren den öffentlichen Schlüssel für unsere angelegte Identität „Joe Doe“. Die dadurch erhaltene Schlüsseldatei können Sie später manuell auf einen der verfügbaren PGP-Key-Server hochladen oder direkt an Ihre Kontakte geben. Am einfachsten ist, den Befehl „gpg –export -a [username] > [public-key-filename]“ einzugeben.

Wenn Sie den öffentlichen Schlüssel direkt hochladen möchten, können Sie das mit dem Befehl „gpg –keyserver [serverurl] –send-keys [keyID]“ tun.

Sie können zudem öffentliche Schlüssel importieren, und zwar mit „–recv-keys“. All das direkt im Command Line Interface.

Zuletzt legen wir noch eine Sicherungsdatei unseres öffentlichen Schlüssels an. Passen Sie gut auf diese Datei auf und geben Sie sie an niemanden weiter. Das Sichern ist allen bisherigen Aktionen sehr ähnlich: Geben Sie einfach „gpg export-secret-key –a [username] > [private-key-filename]“ ein.

Jetzt haben Sie Ihr brandneues PGP-Schlüsselpaar, das Ihnen eine neue Welt der sicheren Kommunikation und Datensicherheit eröffnet. Willkommen!

Nachdem Sie nun den ersten Schritt mit PGP gemacht haben, hoffe ich, dass Sie immer wieder mal hier hereinschauen und unsere weiteren Beiträge zu diesem Thema lesen. In der Zwischenzeit können Sie mit einem der zahlreichen GPG Cheat Sheets herumspielen, die Ihnen ermöglichen, mit der Verschlüsselungs-/Entsschlüsselungsfunktion, dem Signieren von Dateien und Nachrichten und vielem anderen zu arbeiten.

Datenschutz

Datenschutz

Tipps

Tipps