Wie Sie Antivirus-Vergleiche lesen sollten

Heute beschäftigen wir uns mal etwas näher mit unabhängigen Antivirus-Vergleichen – wem soll man glauben und wie fällt man die richtige Entscheidung? Wir respektieren das Recht jedes Anwenders, eine für

1281 Beiträge

Heute beschäftigen wir uns mal etwas näher mit unabhängigen Antivirus-Vergleichen – wem soll man glauben und wie fällt man die richtige Entscheidung? Wir respektieren das Recht jedes Anwenders, eine für

Die Zahl mobiler Schädlinge wächst stetig an. Allein für Android gibt es bereits mehr als 50.000 Schadprogramme. Jedoch sind viele Anwender mit dem effektiven Schutz von Handy, Smartphone und Tablet

Das Besondere an SnapChat ist, dass veröffentlichte Bilder automatisch nach einer vorher festgelegten Zeit gelöscht werden. Das hat dem Service im April über 150 Millionen täglich hochgeladener Fotos eingebracht. Problematisch

Mit der Geschicklichkeit bösartiger Cyberkrimineller, den immer einfacher zu bekommenden, automatisierbaren Hacker-Kits, und der steigenden Zahl von Online-Diensten und Menschen, die mit dem Internet verbunden sind, ist es kein Wunder,

Wenn wir uns mit HTTPS und digitalen Zertifikaten beschäftigen wollen, müssen wir eigentlich auch über Kryptographie sprechen – aber keine Angst, wir werden diesen Teil einfach überspringen. Eines sollten Sie

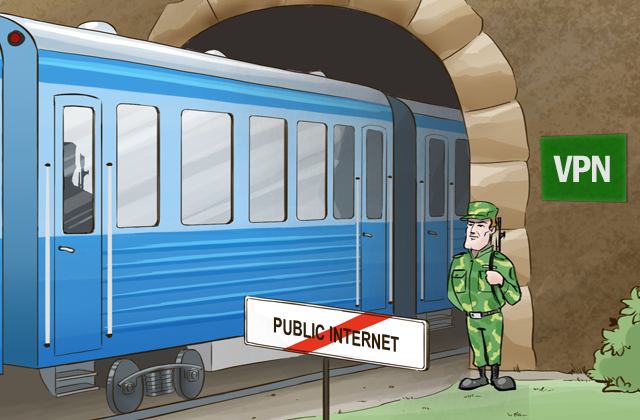

So genannte VPNs (Virtual Private Networks) sind in letzter Zeit immer wichtiger geworden, da wir immer häufiger über das Internet auf vertrauliche Daten zugreifen – während gleichzeitig die Diebstahlgefahr durch Hacker

Die allgemeine Öffentlichkeit sollte mittlerweile darüber aufgeklärt sein, dass Identitätsdiebstahl heutzutage sehr häufig vorkommt und verheerende Auswirkungen haben kann, die um einiges ernster sind, als es in der unausgegorenen Komödie

„Snapchat is a new way to share moments with friends“ – so steht es auf der temporären About-Us-Seite der Foto-Sharing-App. Die Beschreibung ist gerade vage genug, um die technische Wahrheit

WLANs sind omnipräsent, spätestens mit Geräten wie iPad, Smart-TVs oder Smartphones sind sie ein Muss im lokalen Netzwerk. Wer sein Netzwerk aber nicht sichert, der öffnet dem Missbrauch Tür und

Unser Online-Leben spielt sich immer mehr auf mobilen Geräten ab, auf Smartphones oder Tablets. Und auch wenn das sehr praktisch ist, sollte man dabei äußerst vorsichtig sein. Mobile Plattformen werden

Ist Googles populärer E-Mail-Service Gmail sicher genug für Firmen? Für die meisten lautet die Antwort „ja“, doch es gibt Bereiche, in denen Gmail für die Arbeit nicht geeignet ist. Die

Botnetze erlangten Anfang 2000 größere Bekanntheit, als ein kanadischer Jugendlicher eine Reihe von Denial-of-Service-Attacken gegeben bekannte Webseiten durchführte. Der Teenager mit dem Pseudonym Mafiaboy griff mehrere Tage lang Yahoo, ETrade,

Heute sind Internet Explorer, Google Chrome, Safari und Mozilla Firefox moderne, funktionelle und sehr brauchbare Web-Browser. Sie bieten viele interessante Funktionen, Erweiterungen und Plug-ins, und jeder Browser hat zahlreiche Einstellungsmöglichkeiten,

Alle, die sich sehr um ihre Privatsphäre oder um Internet-Zensur sorgen, kennen Tor wahrscheinlich bereits. Tor ist die Abkürzung für „The Onion Router“, einem kostenlosen Programm, mit dem man anonym

Eine Gruppe von Internet-Aktivisten und Schützern der Privatsphäre hat Anfang des Jahres einen offenen Brief an Microsoft geschrieben, in dem sie von dem Unternehmen fordern, klarzustellen, wie vertraulich Skype-Telefonate noch

Leider gehören Datendiebstahl und Kreditkartenbetrug heute zu den normalen Sorgen. Wir wollten von unseren Facebook-Fans wissen, ob sie schon einmal in diesen Bereichen angegriffen oder sogar zum Opfer eines Datendiebstahls

Leider gehören Datendiebstahl und Kreditkartenbetrug heute zu den normalen Sorgen. Wir wollten von unseren Facebook-Fans wissen, ob sie schon einmal in diesen Bereichen angegriffen oder sogar zum Opfer eines Datendiebstahls

Im Sog von iPhone- und iPad-Verkäufen steigen auch die Mac-Nutzerzahlen stetig. Doch anders als bei Windows ist Sicherheit auf Macs selten ein Thema, die Nutzer vertrauen auf den eingebauten Schutz.

Jeder findet die Freiheit praktisch, die Bluetooth ermöglicht – manche lieben sie sogar so sehr, dass sie ihr Bluetooth-Headset durchgängig am Ohr haben, so als wären sie Action-Helden auf dem

Moderne Schadprogramme bestehen meist aus mehreren verschiedenen Komponenten mit unterschiedlichen Aufgaben. Diese Programme ähneln eher Schweizer Armeemessern als üblicher Software. Sie ermöglichen den Angreifern, verschiedene Aktionen auf kompromittierten PCs auszuführen.

Der Gefällt-Mir-Button von Facebook bettelt förmlich darum, angeklickt zu werden. Es ist ganz leicht, bei einem harmlosen Beitrag „gefällt mir“ zu sagen, oder ein paar „Likes“ an eine Band, eine