Folgendes Szenario: Ein Benutzer gelangt auf eine betrügerische Website, tätigt einen Kauf und gibt seine Bankkartendaten, seinen Namen und seine Adresse ein. Rate mal, was als Nächstes passiert? Wenn du glaubst, dass die Angreifer einfach das Geld kassieren und verschwinden, dann irrst du dich gewaltig. Leider ist damit noch nicht Schluss. Denn die eingegebenen Informationen gelangen in eine riesige Schattenmarkt-Pipeline, in der die Daten der Opfer jahrelang zirkulieren, den Besitzer wechseln und für neue Angriffe wiederverwendet werden.

Wir bei Kaspersky haben untersucht, was mit Daten nach einem Phishing-Angriff geschieht, und decken auf, wer sie erhält und wie sie sortiert, weiterverkauft und auf dem Schattenmarkt verwendet werden. In diesem Artikel beschreiben wir, welchen Weg gestohlene Daten nehmen, und erklären, wie du dich schützen kannst, wenn du bereits einem Phishing-Angriff zum Opfer gefallen bist oder dies in Zukunft verhindern möchtest. Den ausführlichen Bericht mit den technischen Erkenntnissen kannst du auf Securelist lesen.

Sammeln von Daten

Phishing-Sites werden sorgfältig getarnt, um legitim auszusehen – manchmal sind das visuelle Design, die Benutzeroberfläche und sogar der Domänenname kaum von denen echter Websites zu unterscheiden. Um Daten zu stehlen, verwenden Angreifer normalerweise HTML-Formulare, in denen Benutzer zur Eingabe ihrer Anmeldedaten, Zahlungskartendaten oder anderer vertraulicher Informationen aufgefordert werden.

Sobald der Benutzer auf Anmelden oder Bezahlen klickt, werden die eingegebenen Informationen sofort an die Cyberkriminellen weitergeleitet. Einige bösartige Kampagnen sammeln Daten nicht direkt über eine Phishing-Site, sondern missbrauchen legitime Dienste wie Google Formulare, um den endgültigen Zielserver zu verbergen.

![Eine gefälschte DHL-Website. Der Benutzer wird aufgefordert, den Benutzernamen und das Passwort für sein echtes DHL-Konto einzugeben [ATC] Eine gefälschte DHL-Website. Der Benutzer wird aufgefordert, den Benutzernamen und das Passwort für sein echtes DHL-Konto einzugeben [/ATC]](https://media.kasperskydaily.com/wp-content/uploads/sites/96/2025/12/29172510/what-happens-to-data-after-phishing-1-1.png)

Eine gefälschte DHL-Website. Der Benutzer wird aufgefordert, den Benutzernamen und das Passwort für sein echtes DHL-Konto einzugeben

- E-Mail. Diese Methode ist heutzutage aufgrund möglicher Verzögerungen oder Sperren weniger verbreitet.

- Telegram-Bots. Die Angreifer erhalten die Informationen sofort. Die meisten dieser Bots sind Einweg-Bots, was es schwierig macht, sie nachzuverfolgen.

- Admin-Panels. Cyberkriminelle können spezielle Software verwenden, um Daten zu sammeln und zu sortieren, Statistiken anzuzeigen und die gestohlenen Informationen sogar automatisch zu überprüfen.

Nach welchen Daten suchen Phisher?

Die Bandbreite an Daten, nach denen Cyberkriminelle suchen, ist recht umfangreich.

- Persönliche Daten: Telefonnummern, vollständiger Name, E-Mail-Adresse, Registrierungs- und Wohnadresse. Diese Informationen können für gezielte Angriffe verwendet werden. Menschen fallen genau deshalb oft auf Betrug herein, weil die Angreifer über eine große Menge an persönlichen Informationen über sie verfügen – sie werden namentlich angesprochen, und man weiß, wo sie leben und welche Dienste sie nutzen.

- Dokumente: Daten und Scans von Sozialversicherungskarten, Führerscheinen, Versicherungs- und Steuer-IDs usw. Diese verwenden Kriminelle für Identitätsdiebstahl, für die Beantragung von Krediten und zur Überprüfung der Identität bei der Anmeldung bei Banken oder E-Government-Portalen.

- Anmeldeinformationen: Benutzernamen, Passwörter und 2FA-Einmalcodes.

- Biometrische Daten: Gesichtsscans, Fingerabdrücke und Stimmproben, die verwendet werden, um Deepfakes zu generieren oder die Zwei-Faktor-Authentifizierung zu umgehen.

- Zahlungsdaten: Angaben zu Bankkarten und Krypto-Wallets.

- Und noch vieles mehr.

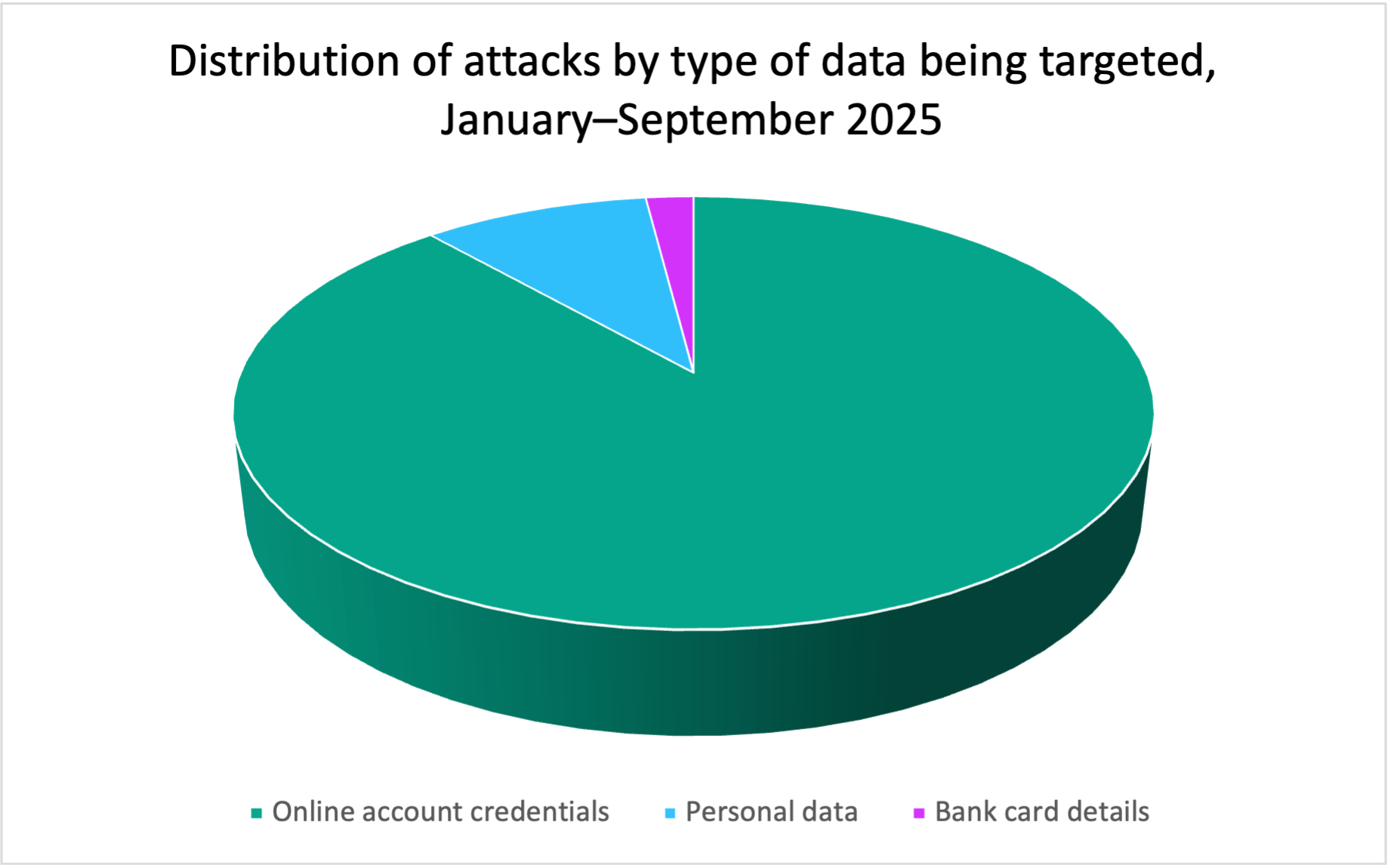

Unserer Untersuchung zufolge zielte die überwiegende Mehrheit (88,5 %) der von Januar bis September 2025 durchgeführten Phishing-Angriffe auf die Anmeldeinformationen von Online-Konten ab, und bei 9,5 % handelte es sich um Versuche, an persönliche Informationen von Benutzern wie Namen, Adressen und Daten zu gelangen. Und 2 % der Phishing-Angriffe konzentrierten sich auf den Diebstahl von Bankkartendaten.

Was passiert als Nächstes mit den gestohlenen Daten?

Nicht alle gestohlenen Daten werden von den Angreifern direkt verwendet, um Geld auf ihre eigenen Konten zu überweisen. Tatsächlich werden die Daten selten sofort verwendet; in den meisten Fällen gelangen sie auf den Schattenmarkt und dort in die Hände von Analysten und Datenbrokern. Das läuft in der Regel folgendermaßen ab.

1. Massenverkauf von Daten

Rohdatensätze werden in riesigen Archiven gebündelt und in großen Mengen in Darknet-Foren angeboten. Diese Datensammlungen enthalten oft Junk oder veraltete Informationen, weshalb sie relativ günstig sind – ab etwa 50 US-Dollar.

2. Sortieren und Verifizieren von Daten

Diese Archive werden von Hackern gekauft, die als Analysten fungieren. Sie kategorisieren Datensätze und überprüfen die Gültigkeit der Daten, indem sie testen, ob die Anmeldeinformationen für die angegebenen Dienste funktionieren, ob sie auf anderen Websites wiederverwendet werden und ob sie mit Daten aus früheren Sicherheitsverletzungen übereinstimmen. Für gezielte Angriffe erstellen Cyberkriminelle ein digitales Dossier. Darin sind Informationen gespeichert, die sowohl aus jüngsten als auch aus älteren Angriffen stammen – im Wesentlichen ist es eine Tabelle mit Daten, die für Hackerangriffe aufbereitet sind.

3. Weiterverkauf verifizierter Daten

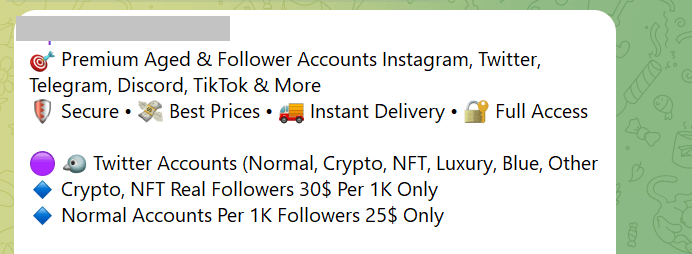

Die sortierten Datensätze werden erneut zu einem höheren Preis angeboten – und zwar nicht nur im Darknet, sondern auch über das bekanntere Telegram.

Laut Kaspersky Digital Footprint Intelligence werden die Kontopreise von einer Vielzahl von Faktoren bestimmt: Alter des Kontos, Zwei-Faktor-Authentifizierung, verknüpfte Bankkarten und Benutzerbasis des Dienstes. Es überrascht nicht, dass der Zugang zu Bankkonten und Krypto-Wallets die teuerste und gefragteste Ware auf diesem Markt ist.

| Kategorie | Preis, USD | Durchschnittspreis, USD |

| Krypto-Plattformen | 60 – 400 | 105 |

| Banken | 70 – 2000 | 350 |

| E-Government-Portale | 15 – 2000 | 82,5 |

| Social Media | 0,4 – 279 | 3 |

| Messaging-Apps | 0,065 – 150 | 2,5 |

| Online-Stores | 10 – 50 | 20 |

| Games und Gaming-Plattformen | 1 – 50 | 6 |

| Globale Internetportale | 0,2 – 2 | 0,9 |

| Persönliche Dokumente | 0,5 – 125 | 15 |

Durchschnittliche Preise von Benutzerkonten im Zeitraum Januar – September 2025

4. Wiederholte Angriffe

Sobald ein Cyberkrimineller die digitalen Unterlagen eines Opfers gekauft hat, kann er seinen nächsten Angriff planen. Er kann Informationen aus frei zugänglichen Quellen nutzen, um herauszufinden, wo die Person arbeitet, und dann eine überzeugende E-Mail verfassen, in der er sich als ihr Vorgesetzter ausgibt. Alternativ könnte er ein Social-Media-Profil hacken, kompromittierende Fotos extrahieren und für die Rückgabe Lösegeld verlangen. Doch keine Sorge: Fast alle Droh- oder Erpressungs-Mails sind nur Panikmache von Betrügern.

Cyberkriminelle verwenden kompromittierte Konten auch, um weitere Phishing-Mails und bösartige Links an die Kontakte des Opfers zu senden. Wenn du also eine Nachricht erhältst, in der du aufgefordert wirst, bei einem Wettbewerb für eine Nichte zu stimmen, jemandem Geld zu leihen oder auf einen verdächtigen Link zu klicken, hast du allen Grund zur Vorsicht.

Was zu tun ist, wenn deine Daten gestohlen wurden

- Erinnere dich zunächst daran, welche Informationen du auf der Phishing-Site eingegeben hast. Wenn du Kreditkartendaten angegeben hast, wende dich sofort an deine Bank und lasse deine Karten sperren. Wenn du einen Benutzernamen und ein Passwort eingegeben hast, das du noch für andere Benutzerkonten verwendest, ändere diese Passwörter sofort. Ein Passwort-Manager kann dir beim Erstellen starker, einzigartiger Passwörter helfen.

- Aktiviere die Zwei-Faktor-Authentifizierung (2FA), wo immer möglich. Weitere Informationen darüber, was 2FA ist und wie es verwendet wird, findest du in unserem Leitfaden. Wenn du dich für die 2FA-Methode entscheidest, vermeide am besten SMS, da Einmalcodes, die per SMS gesendet werden, abgefangen werden können. Verwende im Idealfall eine Authentifikator-App, z. B. Kaspersky Password Manager, um Einmalcodes zu generieren.

- Überprüfe die aktiven Sitzungen (Liste der angemeldeten Geräte) in deinen wichtigen Benutzerkonten. Wenn du ein Gerät oder eine IP-Adresse siehst, die du nicht kennst, beende diese Sitzung sofort. Ändere anschließend dein Passwort und richte die Zwei-Faktor-Authentifizierung ein.

So schützt du dich vor Phishing

- Klicke nicht auf Links in E-Mails oder Nachrichten, ohne sie zuvor mit einer Sicherheitslösung zu überprüfen.

- Wenn du eine verdächtige E-Mail erhältst, überprüfe immer die E-Mail-Adresse des Absenders, um zu sehen, ob du mit dieser Person bereits in Kontakt warst. Wenn jemand behauptet, eine Behörde oder ein Unternehmen zu vertreten, vergleiche die Domäne, von der die E-Mail gesendet wurde, mit der Domäne der offiziellen Website der Organisation. Offizielle Korrespondenz sollte niemals über einen kostenlosen E-Mail-Dienst versendet werden.

- Verwende einen Authentifikator für die Zwei-Faktor-Authentifizierung.

- Erstelle Passwörter, die schwer zu hacken sind. Unsere Untersuchung hat ergeben, dass Hacker in weniger als einer Stunde fast 60 % aller Passwörter weltweit knacken können. Erwäge alternativ den Wechsel zu Passkeys, die einen viel stärkeren Kontoschutz bieten, aber beachte, dass sie mit ihren eigenen Einschränkungen verbunden sind.

- Denke daran: Es ist ein schwerwiegender Fehler, dasselbe Passwort für mehrere Dienste zu verwenden. Genau das nutzen bösartige Akteure aus. Selbst wenn du noch nie auf einen Phishing-Betrug hereingefallen bist, können deine Passwörter und Daten dennoch bei Datenpannen gestohlen werden, da Cyberangriffe nicht nur auf Einzelpersonen, sondern auf ganze Unternehmen abzielen. In diesem Jahr hat das Identity Theft Resource Center bereits über zweitausend Datenschutzverletzungen registriert. Um die Risiken zu minimieren, erstelle für jedes Konto ein einzigartiges und sicheres Passwort. Du musst und kannst sie nicht alle auswendig lernen. Es ist besser, einen Passwort-Manager zu verwenden, der komplexe Passwörter generiert und sicher speichert, sie auf allen deinen Geräten synchronisiert, sie auf Websites und in Apps automatisch ausfüllt und dich benachrichtigt, wenn deine Daten bei einer bekannten Datenschutzverletzung auftauchen.

Weitere Informationen zu Phishing und Betrug:

phishing

phishing

Tipps

Tipps