Eine der größten Herausforderungen im Kampf gegen Bedrohungen für Hybrid Clouds stellt die Tatsache dar, dass es schwer sein kann, diese als solche zu erkennen. Ähnlich wie ein DNA-Strang mit seiner komplexen Kette an Genen, bestehen diese Bedrohungen aus einer Vielzahl von Viren, Würmern und Trojanern. Malware war längst nicht immer so komplex, aber heutzutage kann ein E-Mail-Virus schon mal seine eigene SMTP-Engine verteilen. Aufgrund dieser Art der Selbstverbreitung ähnelt der Virus beispielsweise stark einem Computerwurm. Wie kann man nun wissen, ob es sich bei dem Angreifer um einen Virus oder einen Wurm handelt? Auch wenn eine klare Trennung manchmal nicht leicht ist, sind sich Cybersecurity-Experten und Antivirus-Anbieter in einem einig: Alle Arten dieser Bedrohung können Ihre Cloud-Sicherheit gefährden.

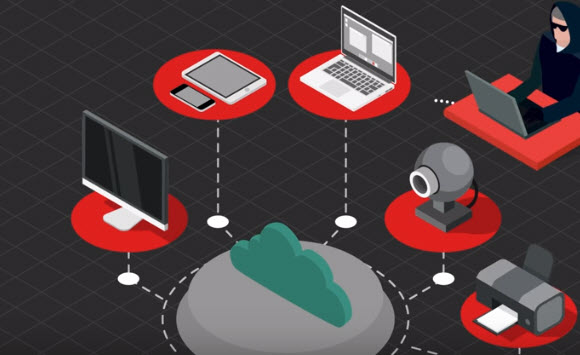

Hybride Bedrohungen sind prinzipiell für jeden gefährlich, vor allem aber für Personen und Unternehmen, die Lösungen im Bereich Cloud-Dienste einsetzen. Denn Daten in der Cloud bergen ihre ganz eigenen Sicherheitsrisiken. Es ist eine Sache, auf den eigenen Systemen für ausreichend Sicherheit zu sorgen, aber die Daten in der Cloud befinden sich außerhalb der direkten Einflusssphäre. Und Cloud-Betreiber müssen dabei nicht nur mit den gleichen Cybersecurity-Bedrohungen umgehen wie wir, sondern ebenso auch mit den zusätzlichen physischen Gefährdungen für die Datensicherheit. Es ist daher wichtig, für sich einen Cloud-Anbieter mit umfangreichen und nachvollziehbaren Sicherheitsmaßnahmen zu wählen. Lernen Sie fünf der am häufigsten auftretenden hybriden Gefahren kennen und erfahren Sie, was Ihr Unternehmen tun kann, wenn es betroffen ist.

Hybride Viren/Würmer

Hierbei handelt es sich um Schadcode, der die Charakteristiken beider Arten von Malware vereint. Laut Ed Skoudis, einem Tutor am SANS-Institut und Autor des Buches "Malware: Fighting Malicious Code", fallen die meisten der modernen Computerviren in diese hybride Kategorie. Personen oder Unternehmen können sich mit den folgenden Maßnahmen vor derartigen Angriffen schützen:

- Verwenden Sie zu Hause Antiviren-Software für Clouds und im Unternehmen Antiviren-Software für hybride Clouds.

- Halten Sie Ihre Betriebssysteme auf dem neusten Stand, um unnötige Schwachstellen zu vermeiden.

- Deaktivieren Sie JavaScript oder andere Scripting-Engines in den Einstellungen Ihres Web-Browsers.

Falsche Einschätzung von Sicherheitsrisiken

Die Analyse von Sicherheitsrisiken ist für die Datensicherheit unerlässlich, denn sie zeigt Unternehmen und Cloud-Anbietern, auf welche Bereiche Sie Ihre Anstrengungen konzentrieren müssen. Wenn ein Unternehmer (oder ein Cloud-Anbieter) unzureichend über ein Risiko informiert ist, kann es sein, dass er im Falle eines Angriffs nicht weiß, wie und von wo dieser ursprünglich ausging. Es ist schwierig, eine Sicherheitslücke zu schließen, wenn Sie nicht wissen, wo sich diese befindet. Mögliche Lösungen hierfür sind beispielsweise:

- Ein regelmäßig überprüfter Bewertungsprozess des aktuellen Risikos und entsprechende Prävention

- Regelmäßig auf verdächtigen Netzwerk-Traffic prüfende IDS/IPS-Systeme

- Aktive Protokollüberwachung und die Durchführung aktueller Software-Updates

Schwaches Security Management

Computer benötigen umfassenden Schutz: vom Arbeitsspeicher über die Software bis hin zu gespeicherten Daten. In der Cloud befindliche Daten werden jedoch fern von lokalen PCs gespeichert und unterliegen den Sicherheitsbestimmungen, die der Cloud-Betreiber vorgibt. Das kann bedeuten, dass der Betreiber beispielsweise Authentifizierungs- und Autorisierungsmethoden verwendet, die nicht der von Ihnen geforderten Sicherheit entsprechen. Möglichen Schwachstellen in der Cloud-Sicherheit können Sie wie folgt begegnen:

- Wenden Sie Ihre „lokalen“ Regeln und Kontrollen auch auf Ihre Cloud-Lösungen an.

- Nehmen Sie sensible Daten aus der Cloud und speichern Sie diese auf gesicherten In-House-Servern.

- Verschlüsseln Sie Ihre Daten, bevor Sie diese in die Cloud hochladen.

Unzureichender Schutz von geistigem Eigentum

Geistiges Eigentum ist etwas, das Sie selbst geschaffen haben. Das können auch geschützte Informationen sein, die Ihrem Unternehmen erlauben, sich einen Vorsprung gegenüber anderen Wettbewerbern zu sichern. Diese Daten sollten vor dem Upload in der Cloud stets verschlüsselt werden. Unzureichender Schutz des geistigen Eigentums bedeutet, dass Ihre sensiblen Daten für Hacker leicht zugänglich sein können. Mögliche Vorkehrungen sind:

- Entwickeln Sie ein detailliertes Bedrohungsmodell und wenden Sie es an.

- Entwickeln Sie eine Rechte-Matrix und setzen Sie diese um.

- Härten Sie Ihre Open Source-Komponenten, um einem Eindringen vorzubeugen.

Keine Kommunikation mit dem Betreiber

Alle Cloud-Betreiber sollten Leistungsbeschreibungen bieten, aus denen klar hervorgeht, welches Maß an Sicherheit und Service Sie erwarten können. Sollte es eine solche Beschreibung nicht geben, setzen Sie Ihre Daten einem unnötigen Risiko aus, denn es ist unklar, welche Verantwortlichkeiten man von dem Cloud-Betreiber erwarten kann. Mit diesen Maßnahmen verbessern Sie Ihre Kommunikation mit dem Cloud-Betreiber:

- Nutzen Sie die Trust and Assurance Registry der Cloud Security Alliance (CSA) als Referenz für Ihre Fragen.

- Stellen Sie viele Fragen, geben Sie strikte Standards vor und haben Sie klare Erwartungen an die Antworten des Cloud-Betreibers.

Es existiert eine Vielzahl an Gefahren für Hybrid Clouds - die oben genannten beinhalten nur die gängigsten. Doch zumindest sind es behebbare Sicherheitslücken und mit ein wenig Planung und Know-how verbessern Sie nicht nur die Anwendung und Einhaltung der Sicherheitsstrukturen Ihres Unternehmens, sondern wehren auch Bedrohungen erfolgreich ab. Im nächsten Schritt könnte man über die Zusammenarbeit mit einem vertrauenswürdigen Unternehmen nachdenken, das adaptiven Schutz und robuste Security-Lösungen für Cloud-Sicherheit anbietet.