Wir haben schon wieder eine neue bösartige Kampagne entdeckt, die einen ziemlich faszinierenden Ansatz verfolgt. Die Angreifer erstellen hausgemachte signierte Versionen eines legitimen Remote-Zugriffs-Tools (RAT). Dann werden mit einem KI-gestützten Dienst massenhaft Webseiten generiert, die nicht nur bösartig sind, sondern auch sehr überzeugend wirken. Sie geben sich als offizielle Websites für verschiedene Programme aus und verbreiten das Tool. Und als Zugabe gibt es einen Trojaner.

Hier erfährst du, wie dieser Angriff funktioniert, warum er für Nutzer höchst riskant ist und wie du dich schützen kannst.

Wie der Angriff funktioniert

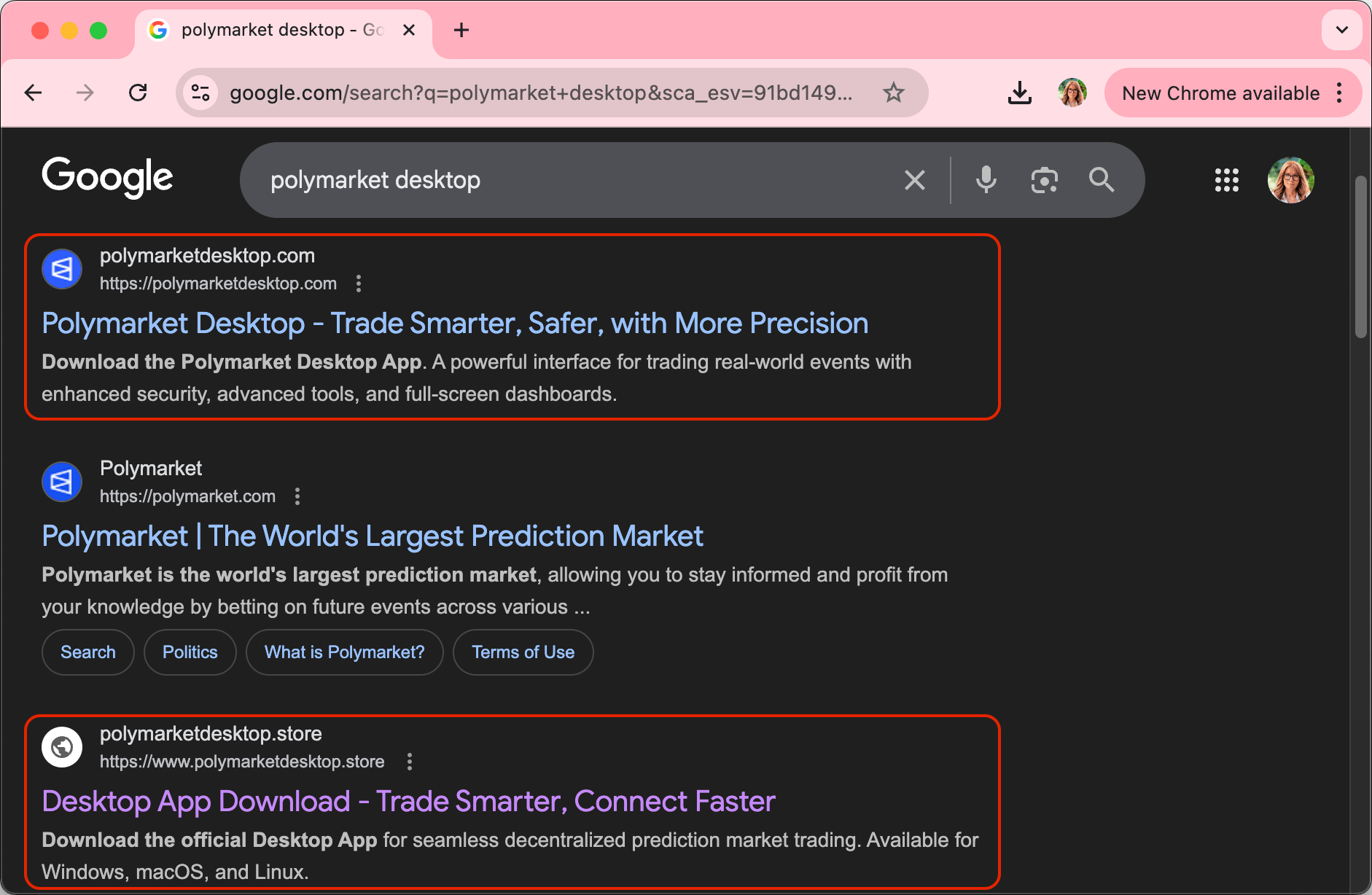

Offenbar verwenden die Kriminellen mehrere Ausgangspunkte für ihre Angriffe. Erstens: Sie setzen eindeutig darauf, dass viele Nutzer über eine einfache Google-Suche auf die gefälschten Seiten gelangen. Warum? Die Adressen der Fake-Websites haben normalerweise Adressen, die mit häufigen Suchanfragen übereinstimmen oder diesen sehr ähnlich sind.

In den Google-Suchergebnissen gibt es manchmal eine Reihe von gefälschten Pokémon-Websites, die sich als legitim ausgeben. In diesem Fall sind es Klone von Polymarket

Zweitens: Als Alternative fahren die Angreifer bösartige E-Mail-Kampagnen. In diesem Fall erhält der Nutzer eine E-Mail mit einem Link zu einer gefälschten Website. Die Nachricht könnte etwa so aussehen:

Hallo $DOP-Inhaber

das Migrationsfenster für DOP-v1 auf DOP-v2 wurde offiziell geschlossen. Es wurden über 8 Milliarden Token migriert.

Eine tolle Neuigkeit: Ab sofort ist das DOP-v2-Reklamationsportal GEÖFFNET!

In diesem Portal können alle $DOP-Inhaber risikolos ihre Token anfordern und in die nächste Phase des Ökosystems eintreten.

Fordere jetzt deine DOP-v2-Token an auf https://migrate-dop{dot}org/

Willkommen bei DOP-v2 – heute beginnt ein stärkeres, intelligenteres und profitableres Kapitel.

Vielen Dank, dass du an dieser Reise teilnimmst.

Dein DOP-Team

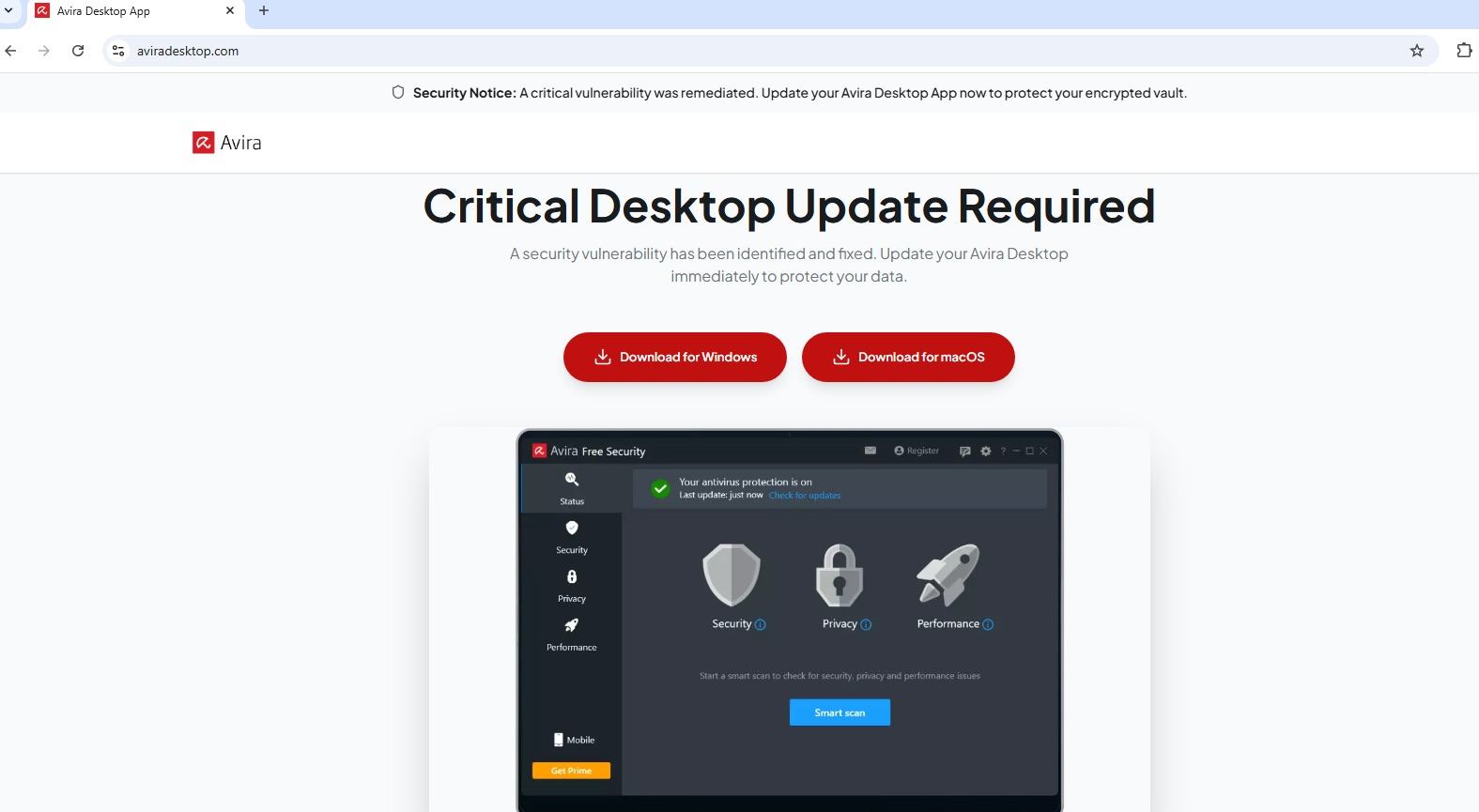

Einige der schädlichen Seiten, die wir in dieser Kampagne entdeckt haben, waren als Websites von Antivirenprogrammen oder Password-Managern getarnt. Solche Seiten warnen vor Sicherheitsproblemen, die es gar nicht gibt, und wollen die Besucher damit erschrecken.

Eine gefälschte Avira-Website warnt vor einer Schwachstelle und empfiehlt, ein „Update“ herunterzuladen

Die Angreifer nutzen außerdem eine Taktik, die als Scareware bekannt ist: Sie schleusen eine unsichere Anwendung ein, die als Schutz vor einer imaginären Bedrohung getarnt ist.

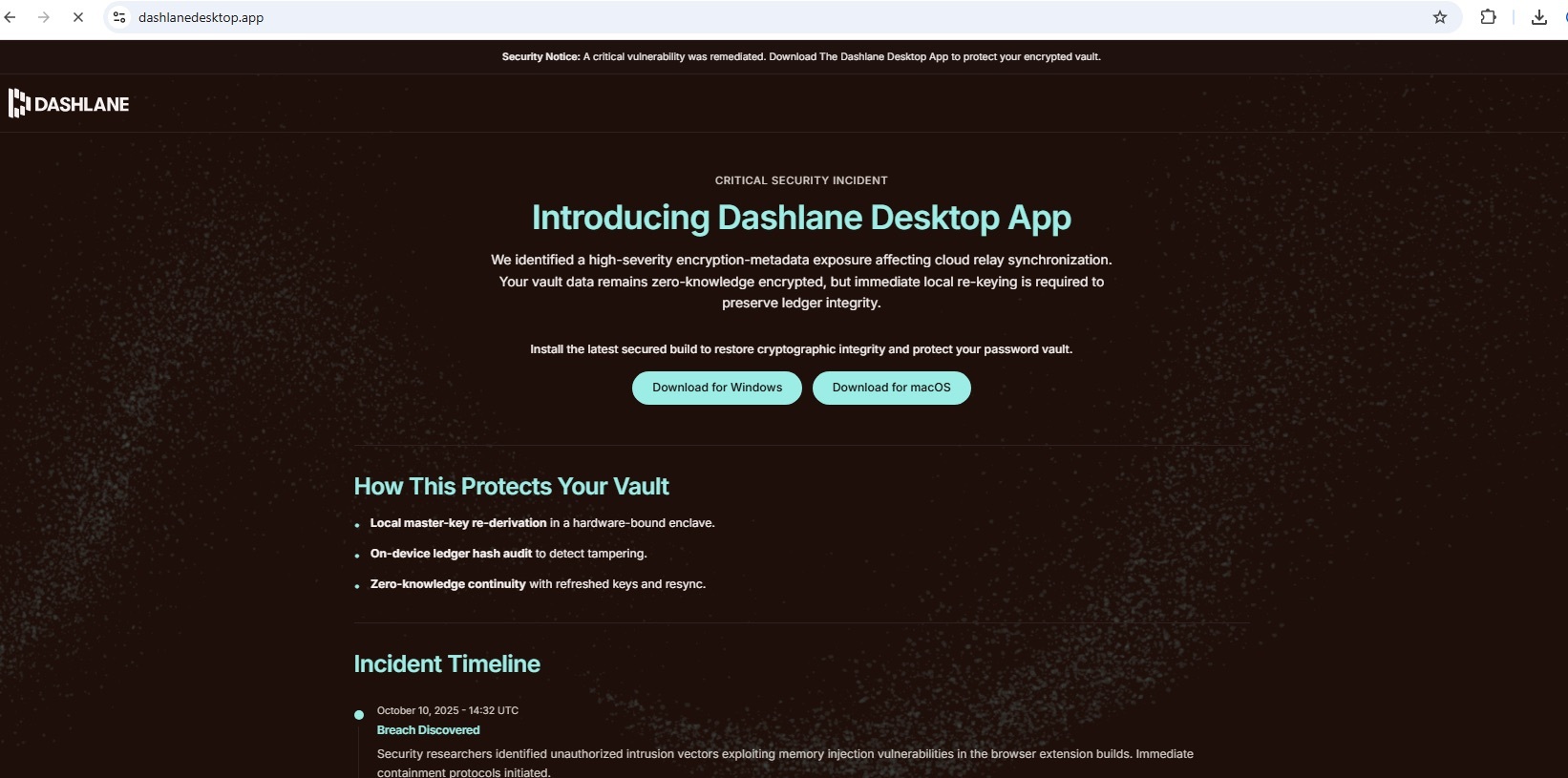

Eine gefälschte Dashlane-Seite warnt vor einer „schwerwiegenden Offenlegung von Verschlüsselungsmetadaten, die die Cloud-Relay-Synchronisation beeinträchtigt“. Was das bedeuten soll, bleibt schleierhaft. Das Problem lässt sich natürlich beheben. Dafür musst du jedoch etwas herunterladen

Gefälschte Websites, die mit Lovable erstellt wurden

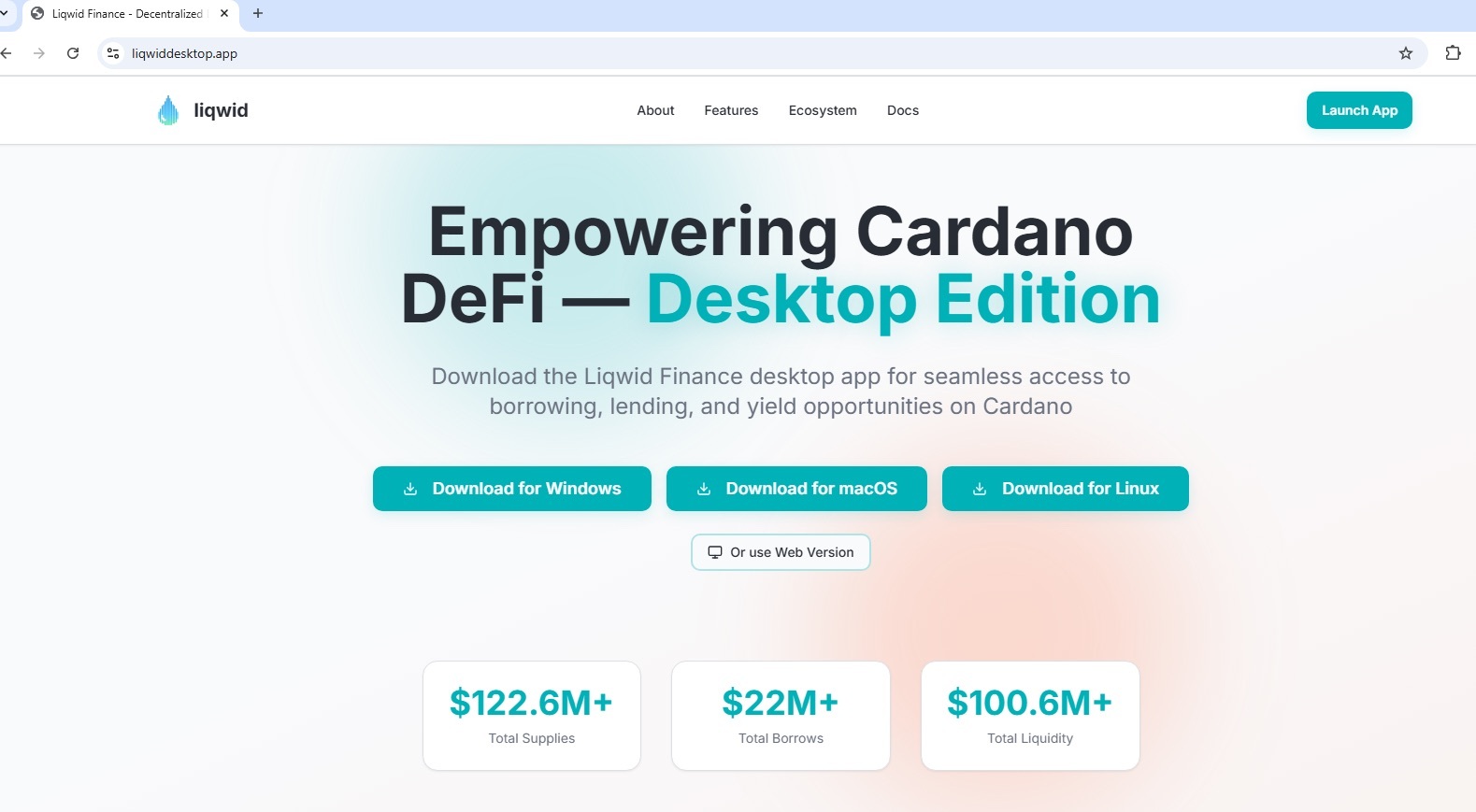

Obwohl die gefälschten Websites, die an dieser bösartigen Kampagne beteiligt sind, unterschiedliche Inhalte haben, fallen einige Gemeinsamkeiten auf. Zunächst einmal sind die meisten Adressen nach dem Muster {Name einer beliebten App} + desktop.com aufgebaut. Diese URL stimmt offensichtlich mit einer häufigen Suchanfrage überein.

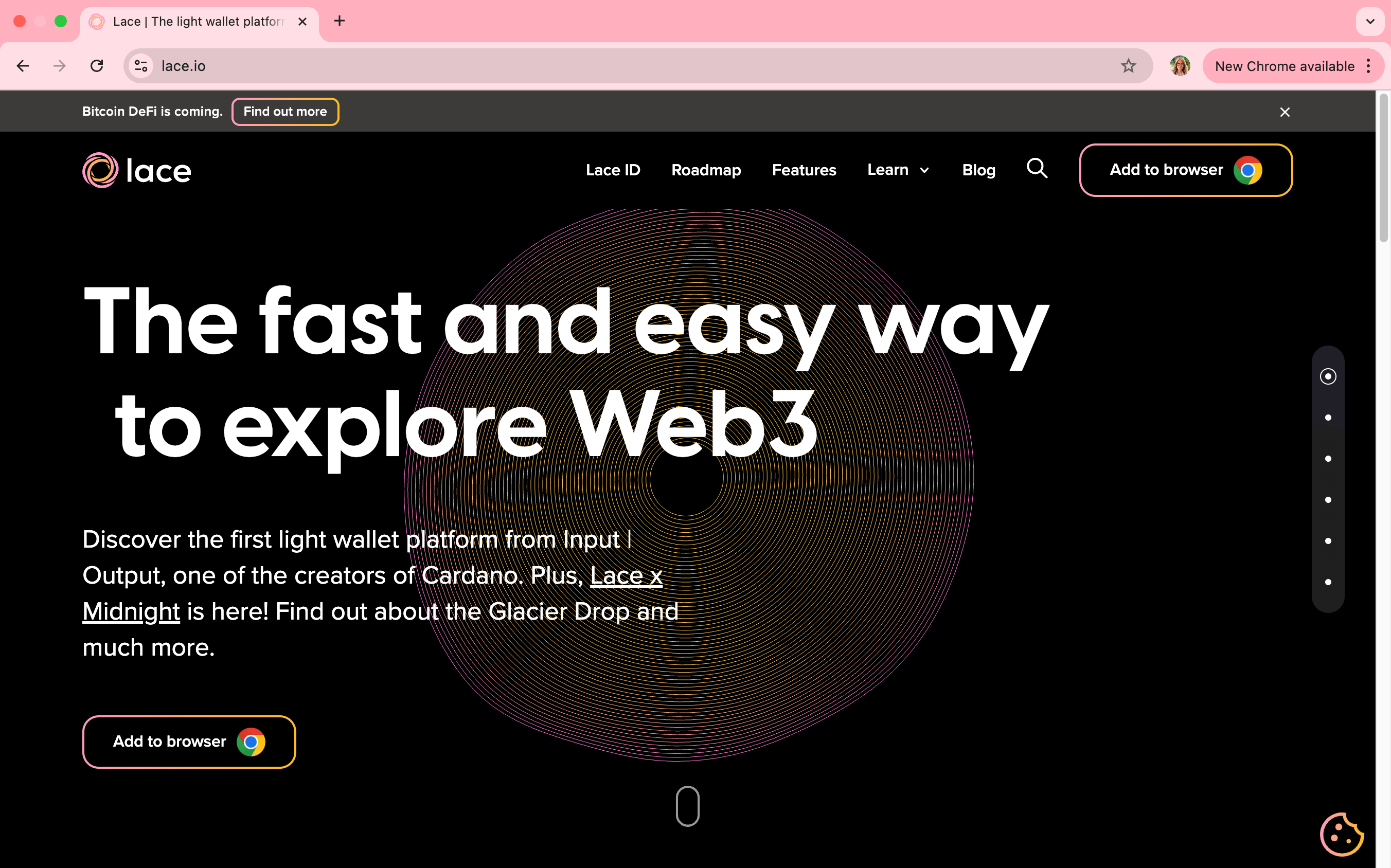

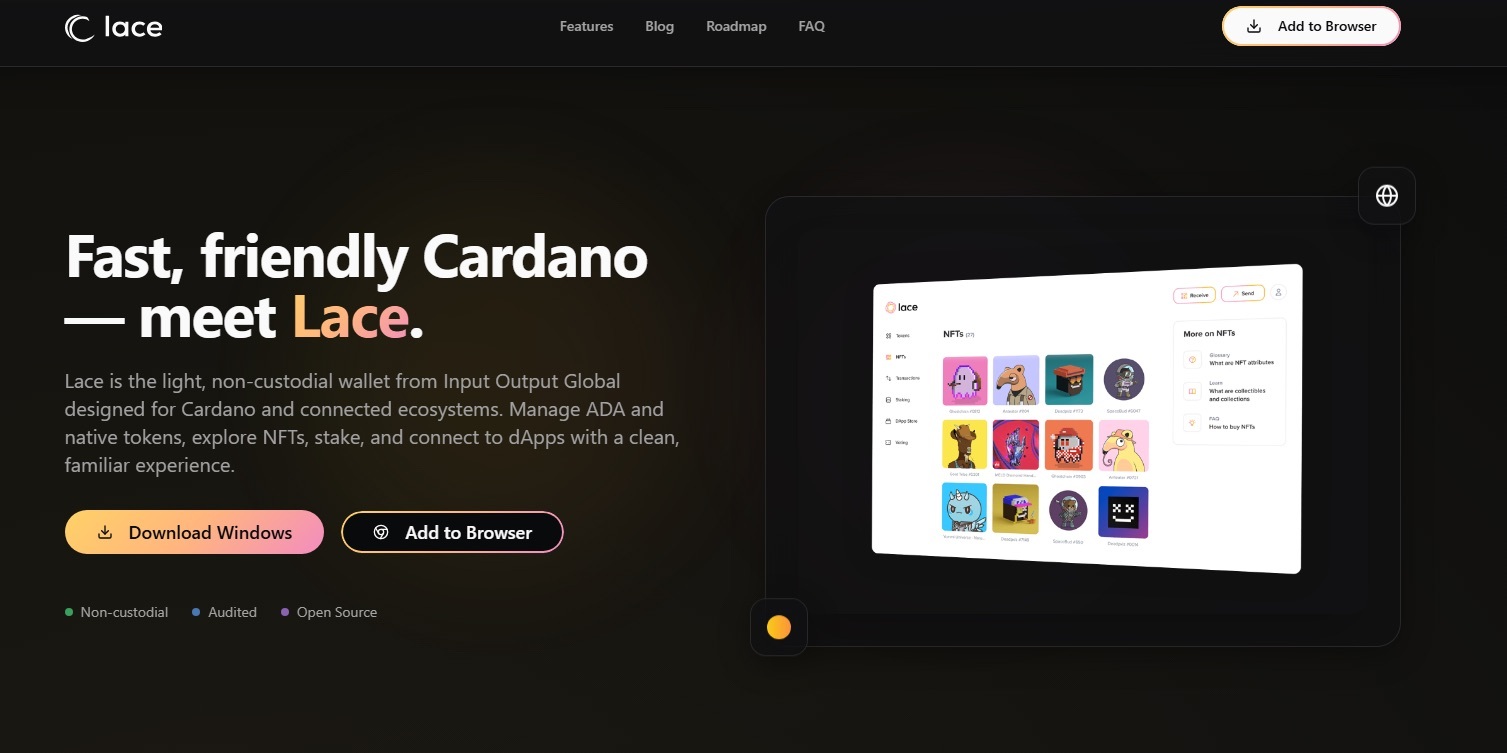

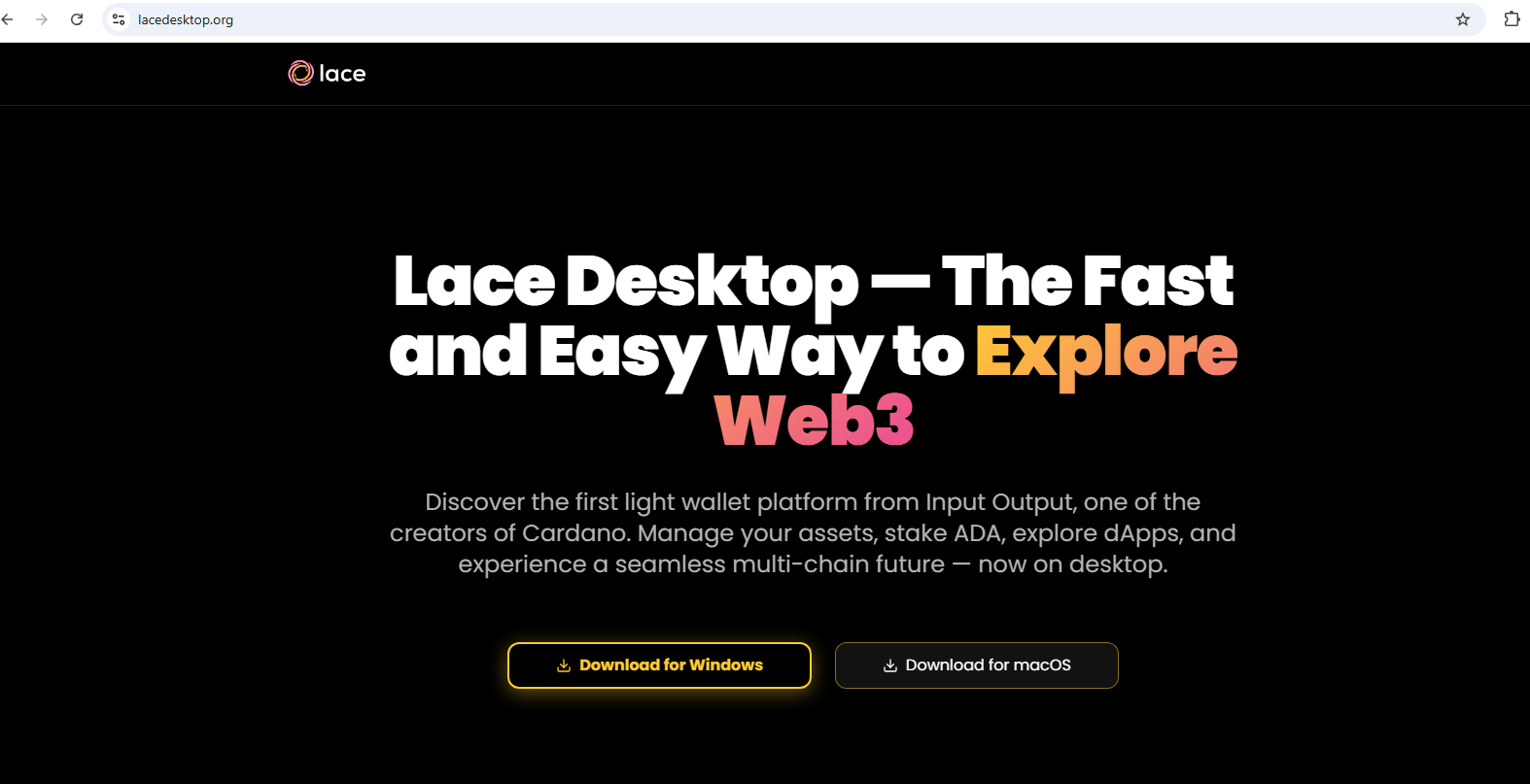

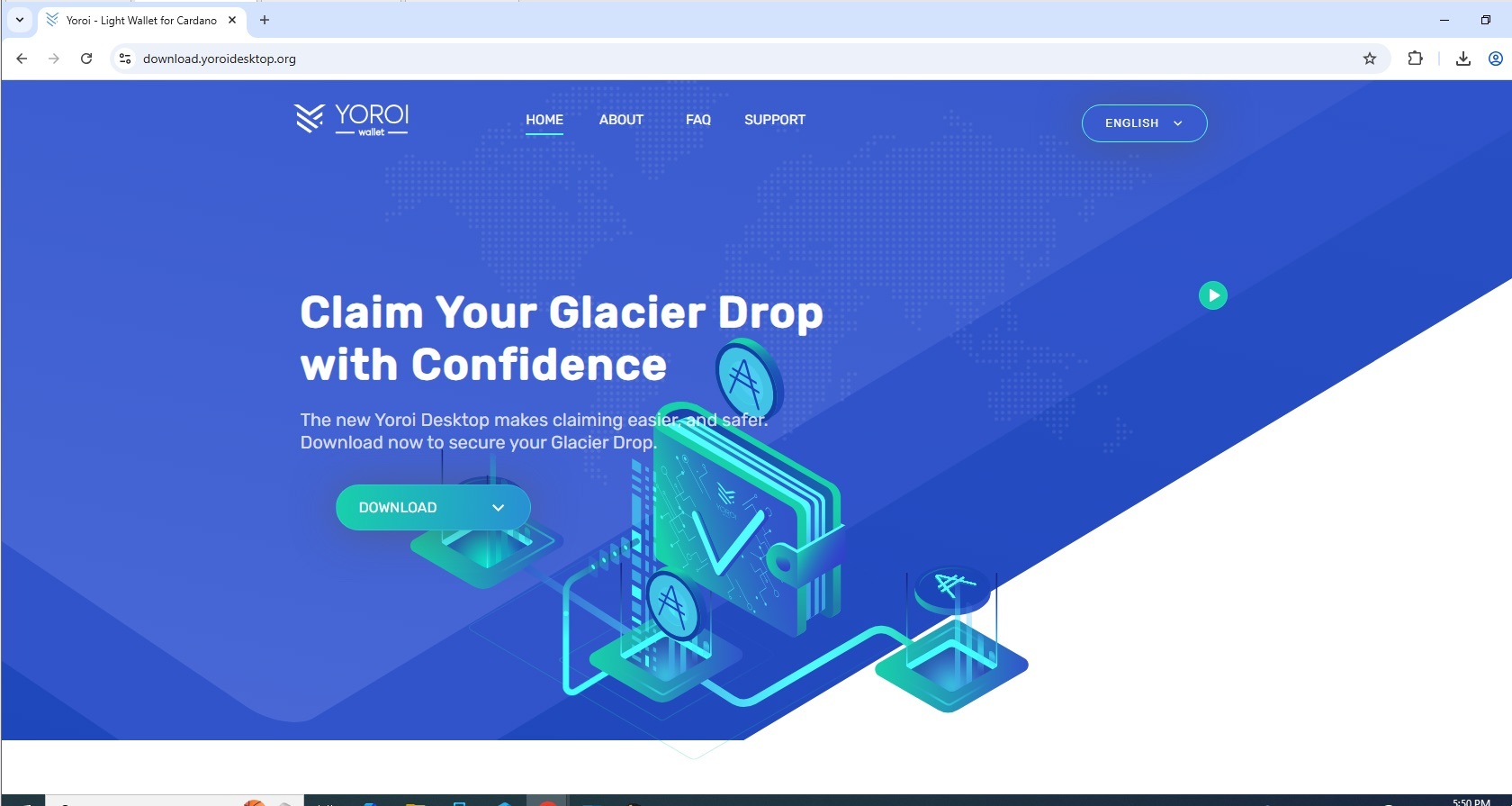

Außerdem sehen die Fake-Seiten ziemlich professionell aus. Interessanterweise entspricht das Design der gefälschten Websites nicht genau den Originalen. Es sind keine einwandfreien Klone. Vielmehr sind es sehr überzeugende Variationen. Ein gutes Beispiel sind gefälschte Versionen der Krypto-Wallet-Seite „Lace“. Eine davon sieht so aus:

Eine andere sieht so aus:

Diese Fälschungen sehen der ursprünglichen Lace-Website sehr ähnlich, zeigen aber dennoch viele Unterschiede:

Die gefälschten Versionen sehen der echten Lace-Website sehr ähnlich, unterscheiden sich jedoch in einigen Punkten. Quelle

Dafür gibt es eine Erklärung: Die Angreifer nutzten einen KI-basierten Web-Builder, um die gefälschten Seiten zu erstellen. Vermutlich hatten es die Angreifer eilig und hinterließen versehentlich verräterische Artefakte. Darum konnten wir den verwendeten Dienst identifizieren. Es ist Lovable.

Durch den Einsatz des KI-Tools konnten die Angreifer bei der Erstellung gefälschter Websites viel Zeit sparen und Fälschungen wie am Fließband produzieren.

Das Fernverwaltungstool „Syncro“

Die gefälschten Websites, die an dieser Kampagne beteiligt sind, haben ein weiteres Merkmal gemeinsam: Alle verteilen genau den gleichen bösartigen Code. Die Angreifer haben weder einen eigenen Trojaner entwickelt, noch einen auf dem illegalen Markt gekauft. Stattdessen verwenden sie eine eigene Version des völlig legitimen Remote-Verwaltungstools „Syncro“.

Die Original-App dient der zentralen Überwachung und dem Fernzugriff. Sie wird häufig von IT-Support-Teams in Unternehmen und von Managed-Service-Providern (MSPs) eingesetzt. Syncro-Dienste sind relativ günstig. Ein Monatsabo kostet ab 129 US-Dollar für eine unbegrenzte Anzahl verwalteter Geräte.

Das Tool besitzt einige wichtige Funktionen: Neben der Bildschirmfreigabe bietet es auch die Remote-Ausführung von Befehlen, Dateiübertragung, Protokollanalyse, Bearbeitung der Registrierung und andere Hintergrundaktionen. Der wichtigste Vorteil von Syncro ist jedoch ein vereinfachter Installations- und Verbindungsvorgang. Der Nutzer (oder besser gesagt: das Opfer) muss die Installationsdatei nur herunterladen und ausführen.

Die Installation verläuft komplett im Hintergrund und lädt heimlich eine bösartige Syncro-Version auf den Computer herunter. Da die CUSTOMER_ID der Angreifer fest im Build codiert ist, erhalten sie sofort die vollständige Kontrolle über den attackierten Computer.

Das Fenster des Syncro-Installationsprogramms erscheint für wenige Sekunden auf dem Bildschirm, und nur ein aufmerksamer Nutzer bemerkt, dass die falsche Software installiert wird

Zugriff und können ihr böses Werk verrichten. Der Kontext deutet darauf hin, dass offenbar Krypto-Wallet-Schlüssel von den Opfern gestohlen und Gelder auf die Konten der Angreifer abgezweigt werden sollen.

Noch eine gefälschte Website, diesmal für das DeFi-Protokoll „Liqwid“. Obwohl es für Liqwid nur eine Web-Anwendung gibt, bietet die gefälschte Website auch Versionen für Windows, macOS und Linux zum Download an

So schützt du dich vor diesen Angriffen

Diese bösartige Kampagne ist aus zwei Gründen höchst bedrohlich. Erstens: Die KI-generierten Fake-Websites sehen sehr professionell aus und ihre URLs erregen kaum Verdacht. Natürlich unterscheiden sich sowohl das Design als auch die Domänen der gefälschten Seiten deutlich von den echten. Dies fällt jedoch nur bei einem direkten Vergleich auf. Auf den ersten Blick kann die Fälschung leicht mit dem Original verwechselt werden.

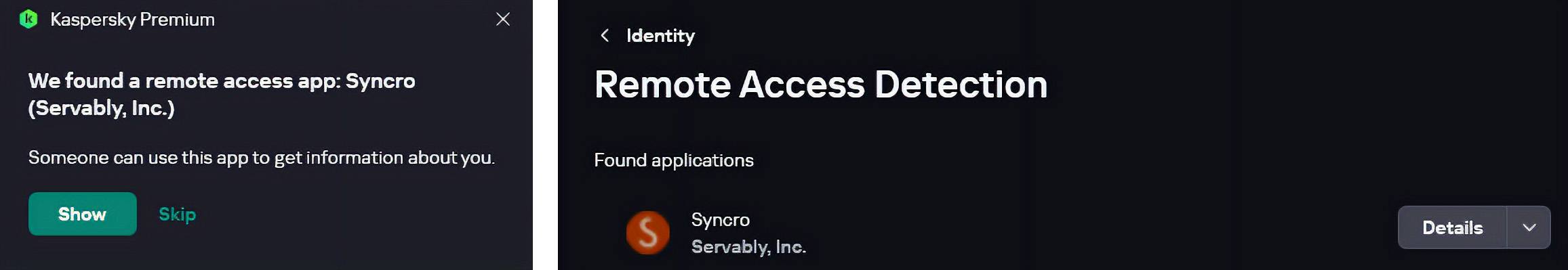

Zweitens: Die Angreifer verwenden ein legitimes Remote-Tool für den Zugriff auf fremde Geräte. Dadurch wird der Nachweis einer Infektion schwieriger.

Für solche Fälle hat unsere Sicherheitslösung das spezielle Verdikt „Not-a-virus“. Es wird unter anderem zugewiesen, wenn auf einem Gerät mehrere Remote-Zugriffs-Tools gefunden werden (zu denen auch das legitime Syncro gehört). Syncro-Builds, die bösartigen Zwecken dienen, werden von unserer Sicherheitslösung als HEUR:Backdoor.OLE2.RA-Based.gen erkannt.

Noch ein wichtiger Punkt: Antivirenprogramme blockieren nicht standardmäßig alle legitimen Fernverwaltungstools, andernfalls würde der legale Einsatz solcher Tools unnötig erschwert. Darum solltest du den Benachrichtigungen deiner Sicherheitslösung besondere Aufmerksamkeit schenken. Wenn du gewarnt wirst, dass auf deinem Gerät Software des Typs Not-a-virus erkannt wurde, nimm die Warnung ernst und überprüfe unbedingt, welches Programm gemeint ist.

Wenn du Kaspersky Premium installiert hast, verwende die Funktion „Erkennung von Fernzugriffen“ und gegebenenfalls die entsprechende Lösch-Option für schädliche Apps (im Premium-Abonnement verfügbar). Diese Funktion erkennt etwa 30 gängige legitime Fernzugriffsanwendungen. Falls du eine entsprechende Warnung erhältst und das Tool nicht selbst installiert hast, solltest du die Sache gründlich überprüfen.

Kaspersky Premium erkennt auch legitime Versionen von Syncro und anderen Fernzugriffsanwendungen (und hilft dir beim Entfernen).

Weitere Tipps:

- Lade Programme nicht aus zweifelhaften Quellen herunter – insbesondere nicht auf Geräte, auf denen Finanz- oder Krypto-Apps installiert sind.

- Überprüfe immer die Adressen der besuchten Seiten, bevor du potenziell gefährliche Aktionen ausführst. Dazu zählen z. B. der Download einer App und die Eingabe persönlicher Daten.

- Achte genau auf die Warnungen des Antiviren- und Phishing-Schutzes, der in unsere Sicherheitslösungen integriert ist.

RAT

RAT

Tipps

Tipps