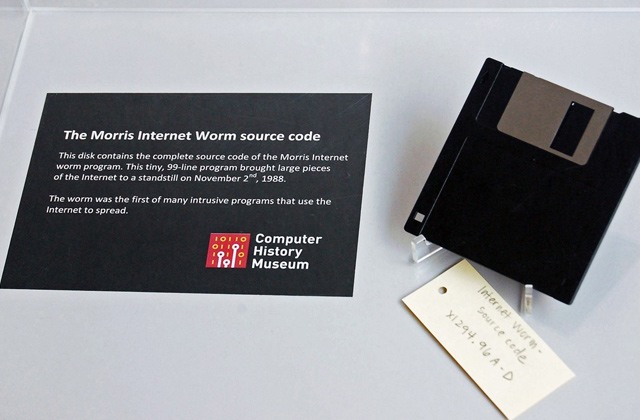

An diesem Wochenende war ein weniger schönes Jubiläum: Vor 25 Jahren wurde das erste Computer-Schadprogramm veröffentlicht, das sich stark genug verbreitete, um in den Fernsehnachrichten erwähnt zu werden. Der berühmt-berüchtigte Morris-Wurm, geschrieben von einem Studenten der Cornell University, infizierte etwa 10 Prozent der mit dem Internet verbundenen Computer. Genauer gesagt, waren es etwa 6 von 60.000 Computern, was heute vielleicht nach lächerlich wenig klingt, doch dieser „prähistorische“ Fall ist tatsächliche etwas besonderes, da er bereits DDoS, Exploits, Stealth-Technologien, Bruteforce-Attacken auf Passwörter und andere Methoden nutzte, die in modernen Schadprogrammen laufend zum Einsatz kommen. Zudem endete der Fall mit der ersten Verurteilung in den USA nach dem Computer Fraud and Abuse Act von 1986.

Und dank YouTube können wir ansehen, wie das Fernsehen im Jahr 1986 darüber berichtete:

Und dank YouTube können wir ansehen, wie das Fernsehen im Jahr 1986 darüber berichtete:

Und nun berichten wir darüber vom Standpunkt der IT-Sicherheit.

Damals beschloss Robert Tappan Morris, ein Student der Cornell University, „die Größe des Internets zu vermessen“. Um das zu schaffen, schrieb er ein kompliziertes Programm, das sich selbst über das Netzwerk verbreiten und Versuche anderer, es zu stoppen, verhindern konnte. Man sieht natürlich gleich, dass diese Funktionalität genau der Definition eines Computerwurms entspricht.Der Morris-Wurm wurde nicht entwickelt, um Schaden anzurichten, doch ein Programmierfehler führte zu einer Vielzahl von Infizierungen auf jedem einzelnen Computer, so dass Server überbelastet wurden und nicht mehr antworteten. Klingt wie eine DDoS-Attacke, richtig?

Um sich selbst über das Internet zu verteilen, nutzte der Wurm die gleiche Technologie wie seine modernen Enkel: Er nutzte Sicherheitslücken aus. Im Fall des Morris-Wurms waren drei verschiedene Sicherheitslücken betroffen. Fehler in der Finger-und Sendmail-Implementation in beliebten Unix-basierten Systemen erlaubten die Ausführung von Programmcode. War diese Taktik nicht erfolgreich, versuchte der Wurm die rsh (remote shell) zu missbrauchen, die normalerweise für die entfernte Administration genutzt wird. Um rsh zu nutzen, werden ein Login und ein Passwort benötigt, also hat der Morris-Wurm diese mit einer Bruteforce-Attacke geknackt. Mit einem kleinen Lexikon von 400 Worten wurde dabei eine erstaunlich hohe Erfolgsquote erreicht – und natürlich auch, weil manche Passwörter und Login-Namen gleich waren, oder aus den selben Buchstaben, nur anders herum geschrieben, bestanden. Auch heute ist vielen noch nicht klar, dass starke Passwörter enorm wichtig sind – und vor 25 Jahren wussten das nicht einmal System-Administratoren.

War er erfolgreich in einen Computer eingedrungen, änderte der Wurm seinen Prozessnamen, löschte temporäre Dateien und ergriff noch einige weitere Maßnahmen, um sich zu verstecken, unter anderem verschlüsselte er seine Daten im Speicher. Eine der ersten Aktionen war es, zu prüfen, ob der Computer bereits infiziert ist. Wenn eine andere Kopie gefunden wurde, „würfelten“ die beiden Kopien aus, welche sich selbst zerstören sollte. Vielleicht war es ein Fehler von Morris, vielleicht war es eine Maßnahme, um eine „Desinfizierung“ zu verhindern, doch eine von sieben Kopien hörte schließlich auf, das „Überlebensspiel“ zu spielen und arbeitete ganz normal weiter, egal, ob andere Kopien auf dem Computer vorhanden waren. Und genau das führte zum DDoS-Effekt. Der Koeffizient von 1/7 stellte sich als überaus hoch heraus und manche Computer wurden dutzende (!) Male infiziert.

Obwohl sie weder technisch noch gedanklich auf Würmer vorbereitet waren, haben die System-Administratoren in den USA schnell reagiert. Am MIT und der University of California in Berkeley wurden zwei Arbeitsgruppen gegründet, die nur zwei Tage benötigten, die Sicherheitslücken, die der Wurm ausnutzte, zu finden und zu schließen, sowie den Wurm selbst zu zerlegen.Das war das Ende des Wurms. Allerdings gehen Schätzungen davon aus, dass das Entfernen der Infizierungen zwischen 100.000 und 10 Millionen Dollar gekostet hat.

Interessant ist, dass Morris‘ Bemühungen, anonym zu bleiben, erfolgreich gewesen wären. Geändert wurde das von seinem Vater Robert Morris, Co-Autor des Unix-Betriebssystems und Chief Scientist am National Computer Security Center der NSA. Er überzeugte seinen Sohn, alles zu gestehen. Das Gericht zog dies in Betracht, so dass das Urteil für Morris junior milde ausfiel: drei Jahre auf Bewährung, eine Geldstrafe von 10.000 Dollar und 400 Stunden gemeinnütziger Arbeit. Für Morris war das Ganze wohl nicht so schlecht, denn er wurde zu einem respektablen Mitglied der Computer-Gesellschaft. Zu seinen späteren Errungenschaften gehörten Viaweb, eine der ersten Online-Shop-Plattformen (die später an Yahoo verkauft und unter dem neuen Namen Yahoo Store geführt wurde), die Gründung des Startup-Fonds Y Combinator, die Mitarbeit bei der Entwicklung neuer Programmiersprachen und eine Professur am MIT.

DDoS

DDoS