Stell dir vor, du wirst zu einem privaten Pokerspiel mit berühmten Sportlern eingeladen. Wer sollte deiner Meinung nach die Karten mischen – ein Kartengeber oder ein spezielles Kartenmischgerät? Man könnte auch fragen: Ist der Kartengeber ehrlich? Oder wie zuverlässig ist die Maschine? Viele Pokerspieler würden die Karten vermutlich dem speziell dafür entwickelten Gerät anvertrauen: Es ist unbestechlich und lässt sich zu nichts zwingen. Bei einem Croupier könnte so etwas schon passieren. Im Jahr 2023 zeigten Cybersicherheitsforscher jedoch, dass eines der beliebtesten Kartenmischmodelle relativ einfach zu hacken ist. Es ging um DeckMate 2 von Light & Wonder.

Zwei Jahre später fanden Strafverfolgungsbehörden heraus, dass diese Geräte nicht nur im Testlabor manipuliert wurden, sondern auch in freier Wildbahn. Heute erfährst du, wie der Kartenmischer DeckMate 2 funktioniert, warum seine Konzeption das Schummeln erleichtert, wie Kriminelle diesen Hack eingesetzt haben und was die NBA damit zu tun hat.

So funktioniert der automatische Kartenmischer DeckMate 2

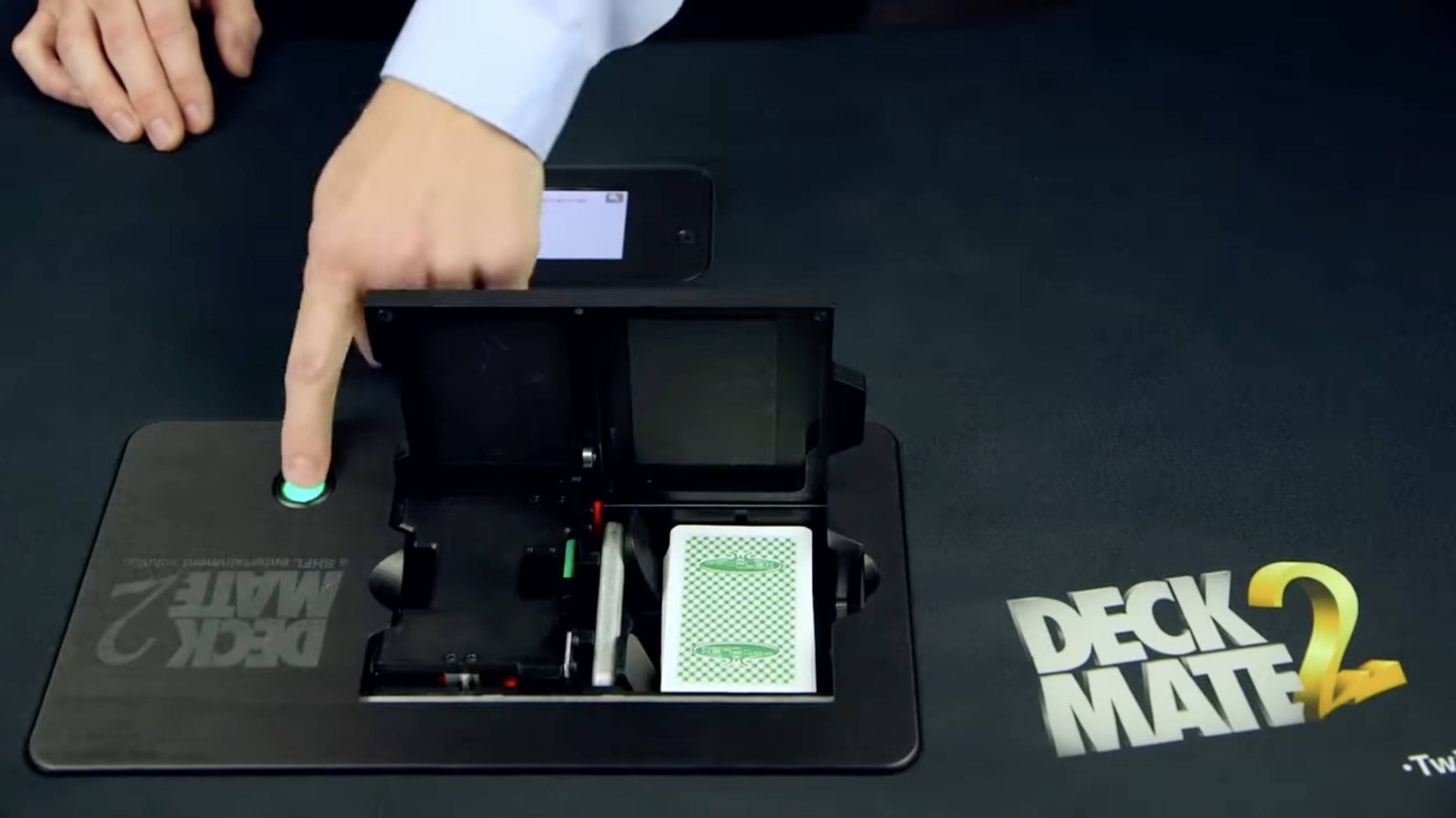

Das automatische Kartenmischgerät DeckMate 2 wird seit 2012 hergestellt. Inzwischen ist es eines der beliebtesten Modelle und wird in fast allen großen Casinos und privaten Pokerclubs der Welt eingesetzt. Das Gerät ist in einem schwarzen Gehäuse untergebracht und hat ungefähr die Größe eines Dokumentenschredders. Normalerweise wird es unter dem Pokertisch installiert.

DeckMate 2 ist ein automatischer Kartenmischer für Profis. Er mischt die Spielkarten schnell und überprüft gleichzeitig, ob alle 52 Karten enthalten sind und nichts Überflüssiges dabei ist. Quelle

Auf der Tischoberfläche ist nur ein kleines Fach zu sehen. Dort werden die Karten zum Mischen eingelegt. Die meisten Spieler ahnen gar nichts vom „unteren Teil des Eisbergs“. Er ist wesentlich größer und komplexer, als es auf den ersten Blick erscheint.

DeckMate 2 ist im Spieltisch untergebracht: Alle technischen Details sind jedoch unter der Oberfläche verborgen. Quelle

Nachdem der Kartengeber das Kartenspiel in den DeckMate 2 gelegt hat, laufen alle Karten durch ein Lesemodul. Das Gerät überprüft, ob der Container alle 52 Karten enthält und keine überzähligen Dinge dabei sind. Bei Abweichungen erscheint eine Warnung auf dem Display. Anschließend mischt der Automat die Karten und gibt den Stapel an den Kartengeber zurück.

DeckMate 2 braucht nur 22 Sekunden, um die Karten zu überprüfen und ein Deck zu mischen. Bei der Suche nach fehlenden oder überzähligen Karten wird eine interne Kamera verwendet, die alle Karten im Stapel scannt. Dank dieser Kamera lässt sich der Stapel auch sortieren. Die Frage ist, welchen praktischen Nutzen dieses Extra hat. Vermutlich haben die Entwickler es einfach hinzugefügt, weil es möglich ist.

Genau diese Kamera ermöglichte es den Forschern und den Angreifern, die Reihenfolge der Karten buchstäblich zu sehen. Das Vorgängermodell Deck Mate hat keine Kamera, daher konnte die Kartenreihenfolge nicht eingesehen werden.

Zum Schutz vor Hackern verwendet DeckMate 2 eine Hash-Prüfung, die sicherstellen soll, dass die Software nach der Installation nicht verändert wurde. Beim Start berechnet das Gerät eine Prüfsumme seiner Firmware und vergleicht diese mit einem gespeicherten Referenzwert. Sind die Werte identisch, geht das Gerät davon aus, dass die Firmware stimmt, und fährt mit seiner Arbeit fort. Andernfalls sollte das Gerät einen Manipulationsversuch melden.

Darüber hinaus hat DeckMate 2 einen USB-Anschluss, über den Firmware-Updates eingespielt werden können. DeckMate 2-Geräte können entweder gekauft oder beim Hersteller Light & Wonder gemietet werden. Für Abonnements gibt es nutzungsbasierte Varianten. In diesem Fall ist das Gerät normalerweise mit einem Mobilfunkmodem ausgestattet, das Nutzungsdaten zu Abrechnungszwecken an den Hersteller übermittelt.

Wie es den Forschern gelang, DeckMate 2 zu kompromittieren

Treue Leser unseres Blogs haben wahrscheinlich schon mehrere Fehler in der Konzeption von DeckMate 2 entdeckt, die die Forscher für ihre Studie ausnutzten. Die Ergebnisse wurden auf der Cybersicherheitskonferenz Black Hat im Jahr 2023 präsentiert.

Der Angriff begann mit einem kleinen Gerät, das an den USB-Port angeschlossen wurde. Die Forscher verwendeten einen Raspberry Pi-Mikrocomputer, ein Gerät so groß wie eine Handfläche. Wenn die Ressourcen keine Rolle spielen, könnten Angreifer auch ein noch kleineres Modul einsetzen, das so groß wie ein USB-Stick ist.

Nach der Verbindung änderte der Mikrocomputer unauffällig den Code von DeckMate 2 und übernahm die Kontrolle. Dadurch erhielten die Forscher auch Zugriff auf die bereits erwähnte interne Kamera, die zur Überprüfung des Kartenspiels dient. Jetzt konnten sie die genaue Reihenfolge der Karten in Echtzeit verfolgen.

Diese Informationen wurden dann via Bluetooth an ein Smartphone in der Nähe übertragen, auf dem eine experimentelle App die Kartenreihenfolge anzeigte.

Die experimentelle App: Sie erhält die Kartenreihenfolge per Bluetooth vom gehackten DeckMate 2.Quelle

Der Exploit beruht darauf, dass ein Komplize des Betrügers das Telefon mit der App bedient. Diese Person kann dem betrügerischen Spieler subtile Gesten oder Signale geben.

Diese weitreichende Kontrolle über DeckMate 2 erlangten die Forscher durch eine Schwachstelle mit voreingestellten Passwörtern. Für ihre Experimente kauften sie mehrere gebrauchte Mischgeräte. Dabei bekamen sie von einem Verkäufer auch das Service-Passwort, das für die Wartung von DeckMate 2 vorgesehen ist. Die restlichen Passwörter, darunter auch das Root-Passwort, extrahierten die Forscher aus der Geräte-Firmware.

Diese Systempasswörter werden für DeckMate 2 vom Hersteller festgelegt und sind höchstwahrscheinlich für alle Geräte identisch. Bei der Untersuchung des Firmware-Codes bemerkten die Forscher, dass die Passwörter fest im System einprogrammiert sind und sich daher nicht so einfach ändern lassen. Infolgedessen ist wahrscheinlich die Mehrheit der im Umlauf befindlichen Geräte durch identische Passwörter geschützt. Und eben diese Passwörter sind ziemlich vielen Personen bekannt. Darum könnten fast alle Geräte für die von den Forschern erkannten Schwachstellen anfällig sein.

Die Hash-Prüfung ließ sich leicht umgehen: Die Forscher überschrieben den im Speicher abgelegten Referenz-Hash. Beim Start berechnete das Gerät den Hash des modifizierten Codes, verglich ihn mit dem jetzt ebenfalls geänderten Referenzwert und betrachtete die Firmware als echt.

Weiterhin stellten die Forscher fest, dass Modelle, die mit Mobilfunkmodems ausgestattet sind, möglicherweise aus der Ferne gehackt werden können. Das wäre über eine gefälschte Basisstation möglich, mit der sich das Gerät anstelle eines echten Mobilfunkmastes verbinden würde. Ob diese Angriffsvariante funktioniert, wurde zwar nicht getestet, es erscheint aber durchaus plausibel.

Wie die Mafia manipulierte DeckMate 2-Geräte bei echten Pokerspielen ausnutzte

Zwei Jahre später wurden die Warnungen der Forscher Wirklichkeit. Im Oktober 2025 klagte das US-Justizministerium 31 Personen an. Die Beschuldigten hatten serienweise betrügerische Pokerspiele organisiert. Den Akten zufolge setzte eine kriminelle Gruppe bei diesen Spielen verschiedene technische Mittel ein, um an Informationen über die Karten ihrer Gegner zu gelangen.

Dazu wurden Karten mit unsichtbaren Markierungen versehen und mit Smartphones verbunden, und die Markierungen wurden mit Spezialbrillen und Kontaktlinsen heimlich gelesen. Im Kontext unseres Artikels ist jedoch etwas anderes wichtig: Die Betrüger verwendeten auch gehackte, speziell konfigurierte DeckMate 2-Geräte, die heimlich Informationen darüber übermittelten, welche Karten bei den einzelnen Spielern landen würden.

Und damit kommen wir endlich zum Basketball und den NBA-Spielern. Der Anklage zufolge waren Mitglieder mehrerer Mafia-Clans sowie ehemalige NBA-Spieler an diesem Schema beteiligt.

Die Betrüger hatten über mehrere Jahre hinweg in verschiedenen amerikanischen Städten eine Reihe von Pokerspielen mit hohen Einsätzen ausgerichtet. Wohlhabende Opfer wurden dadurch angelockt, mit NBA-Stars (die jegliche Schuld leugnen) am selben Tisch zu spielen. Nach Schätzungen der Ermittler verloren die Opfer über sieben Millionen Dollar.

Die veröffentlichten Dokumente klingen fast filmreif und erzählen davon, was die Betrüger alles mit den gehackten DeckMate 2-Geräten anstellten. Anstatt fremde DeckMate 2-Geräte über den USB-Port zu manipulieren (wie es die Forscher gezeigt hatten), verwendeten die Kriminellen bereits gehackte Kartenmischer. In einer Episode wird sogar beschrieben, wie Mafiamitglieder dem Besitzer ein kompromittiertes Gerät mit vorgehaltener Waffe abnahmen.

Obwohl der erste Angriffsschritt etwas eigentümlich war, entsprach das Prinzip weitgehend der hier besprochenen Machbarkeitsstudie. Die gehackten DeckMate 2-Geräte übermittelten Informationen an einen Remote-Komplizen, der sie wiederum an das Smartphone eines Spielers schickte. Diese Person bezeichneten die Kriminellen als „Quarterback“. Der Betrüger steuerte den Spielverlauf dann mithilfe subtiler Signale.

Welche Lehren lassen sich aus dieser Geschichte ziehen

In ersten Presseerklärungen gaben die Hersteller von DeckMate 2 an, sie hätten nach Veröffentlichung der Studie sowohl die Hardware als auch die Software ihres Gerätes an mehreren Stellen geändert. Unter anderem wurde der offen zugängliche USB-Port deaktiviert und die Routinen zur Firmware-Überprüfung wurden aktualisiert. Lizenzierte Casinos haben diese Updates sicherlich installiert. Oder besser gesagt: Hoffen wir einfach, dass sie es getan haben.

Bei privaten Pokerclubs und illegalen Casinos sieht es anders aus: Dort ist der Zustand solcher Geräte sowieso höchst fragwürdig. In solchen Etablissements werden oft gebrauchte DeckMate 2-Geräte verwendet. Von rechtzeitigen Updates und ordnungsgemäßer Wartung kann man dort nur träumen. Dadurch sind die Geräte besonders anfällig für Schwachstellen. Und dabei geht es nicht um Fälle, in denen die Geräte absichtlich von Betreibern manipuliert werden.

So faszinierend die Details des DeckMate 2-Hack auch sein mögen, beruht er auf recht typischen Voraussetzungen: mehrfach verwendete Passwörter, ein ungeschützter USB-Port und natürlich illegale Spielhöllen. Daraus ergibt sich ein guter Rat für alle, die gerne Poker spielen: Macht einen großen Bogen um illegale Spielhallen.

Zudem lässt sich eine allgemeine Erkenntnis ziehen: Wenn Geräte voreingestellte Passwörter haben, müssen diese geändert werden – ganz egal, ob es ein WLAN-Router oder ein Kartenmischgerät ist. Mit einem zuverlässigen Password-Manager kannst du sichere, einzigartige Passwörter erstellen und dir alle Passwörter leicht merken. Kaspersky Password Manager bietet ein weiteres Plus: Du kannst auch Einmalcodes für die Zwei-Faktor-Authentifizierung generieren.

Schwachstellen

Schwachstellen

Tipps

Tipps