|

| Verteilung schädlicher Hostings nach Ländern zwischen 2010 und dem 1. Halbjahr 2012 |

|

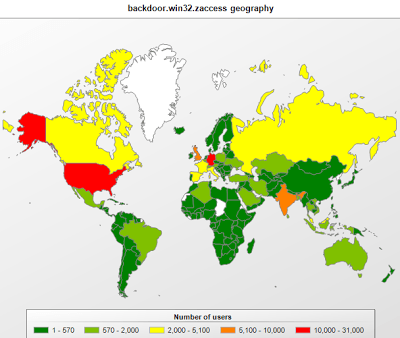

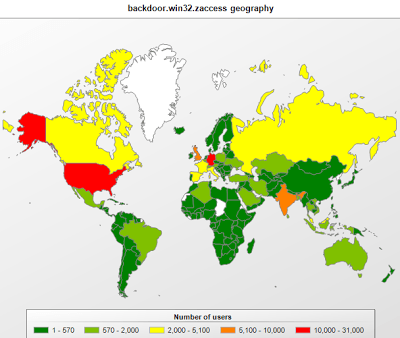

| Verbreitung des Trojaners Backdoor.Win32.ZAccess im Juli 2012 |

Mehr als ein Drittel (33,4 Prozent) der Internetnutzer in Westeuropa und Nordamerika wurden im ersten Halbjahr 2012 mindestens einmal beim Internetsurfen attackiert. Die am häufigsten angegriffenen Rechner stehen in Spanien

|

| Verteilung schädlicher Hostings nach Ländern zwischen 2010 und dem 1. Halbjahr 2012 |

|

| Verbreitung des Trojaners Backdoor.Win32.ZAccess im Juli 2012 |

Die Cloud ist beim Heimanwender angekommen. Online-Dienste wie Facebook, Gmail und Dropbox oder auch hochsensible Services wie Online-Banking und-Shopping werden nicht nur über ein Gerät, sondern über zahlreiche Devices bedient:

Wie Kriminelle die bekannte Funktion „Mit dem Smartphone bezahlen“ ausnutzen, um dein Geld zu stehlen.

Generative KI hat die Methoden der Sextortion auf eine vollkommen neue Ebene gehoben – jetzt kann jeder Social-Media-Nutzer zum Erpressungsopfer werden. Wie kannst du dich und deine Lieben schützen?

Gauner ahmen deine Marke nach und greifen deine Kunden, Partner und Mitarbeiter an. Wie lassen sich Angriffe von Klonen erkennen und stoppen?

Unbeaufsichtigte Server und Dienste, veraltete Bibliotheken und unsichere APIs bergen Risiken für Unternehmen. Wie bändigt man diese Bedrohungen?